DMZ oder besser DMZs?

-

Oder bis später? ;)

-

@Bob-Dig said in DMZ oder besser DMZs?:

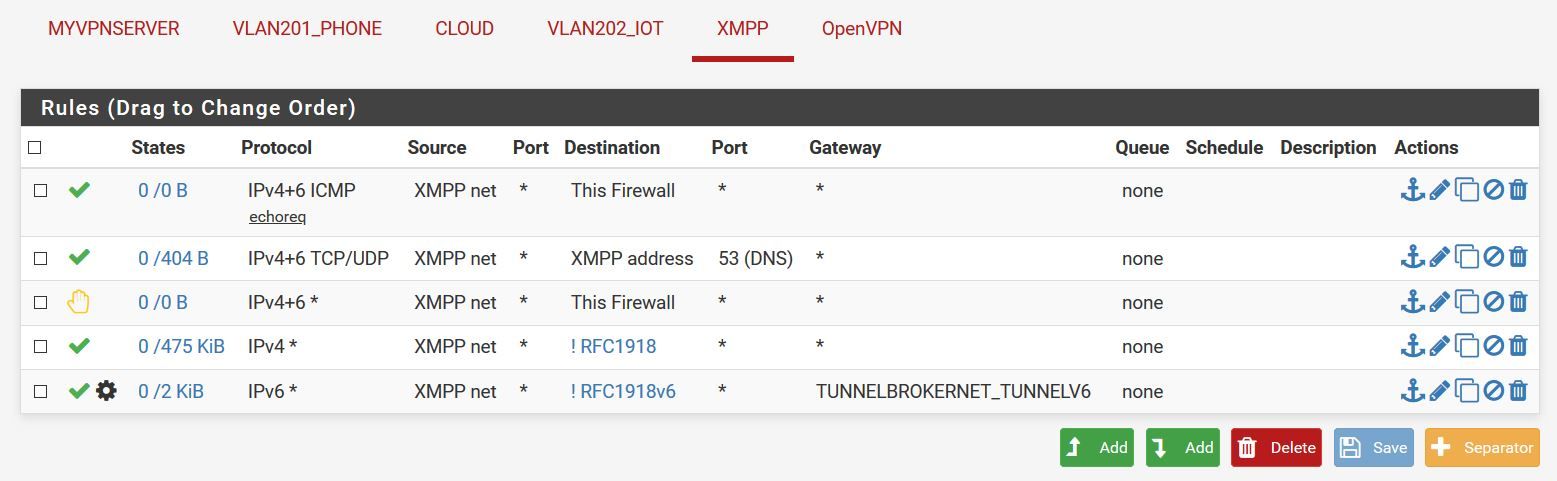

Der xmpp-Client verbindet sich übrigens mit IPv6, was die Sache wohl erklärt. Das doofe daran, ich wollte ja damit bewusst ein Stück weit und einfach die Erreichbarkeit von außen testen, was so wahrscheinlich gar nicht funktioniert. Gut, ich hab ja immer noch StatusCake.

Hatte gerade mal wieder einen Ausfall. Nun läuft's wieder, aber IPv6 geht noch nicht und ich sehe, dass die Verbindung über IPv4 erfolgt, wie gesagt, ohne NAT Reflection. Faszinierend.

-

Ich habe jetzt die DMZs fertig angelegt.

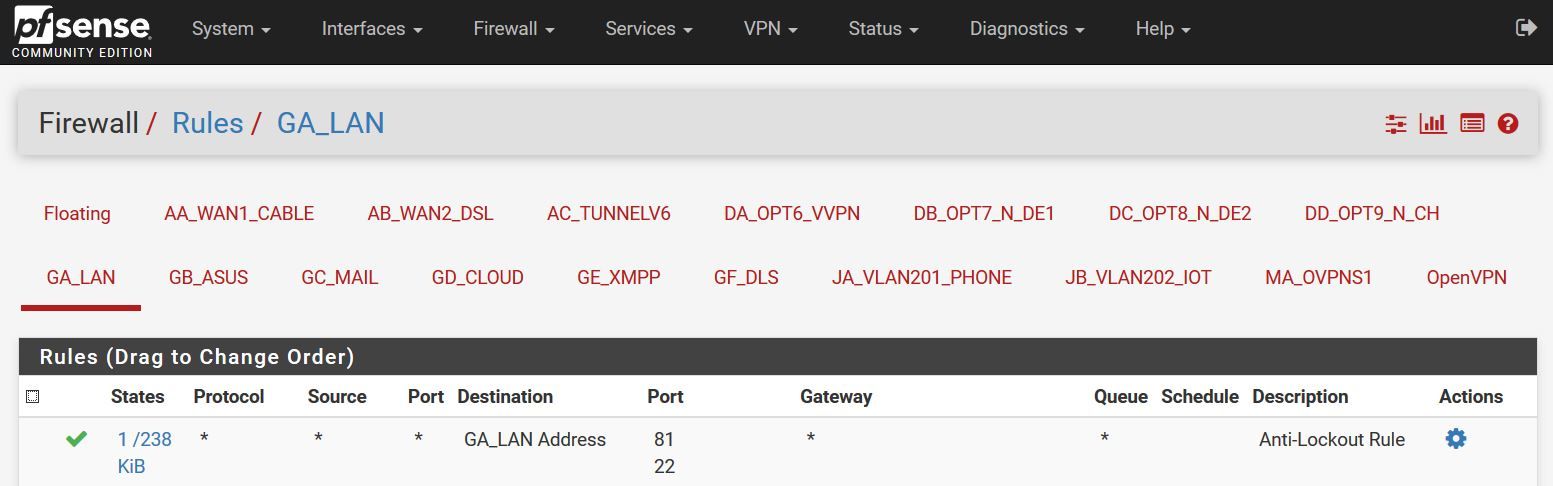

Was mich noch stört ist die Reihenfolge der Interface in pfSense, insbesondere unter Firewall / Rules. Gibt es hier eine Möglichkeit Ordnung bzw. eine gewünschte Reihenfolge einzurichten? Ggf. welche Risiken wären damit verbunden?

Und spricht etwas dagegen, den ganzen /48er und den /64er von HE in einen Alias zu packen und ihn dann quasi als RFC1918-Alias zu nutzen?

Würde die Regelerstellung vereinfachen.

Und wenn ich unter dieser ASN-Nummer von meinem ISP gucke, dann sehe ich dessen gesamtes IPv6-Netz? Das könnte ich ja auch noch dem Alias hinzufügen, um sicherzustellen, dass auch mein dynamischer IPv6-Prefix nie angegrabbelt werden kann?

-

@Bob-Dig said in DMZ oder besser DMZs?:

Was mich noch stört ist die Reihenfolge der Interface in pfSense, insbesondere unter Firewall / Rules. Gibt es hier eine Möglichkeit Ordnung bzw. eine gewünschte Reihenfolge einzurichten? Ggf. welche Risiken wären damit verbunden?

Deshalb hatte ich da schonmal gesagt, ich sortiere die alphabetisch und benenne die Interfaces mit Prefixen. Dann ist das meine Sortierung :)

System / General -> Sortierung mit Haken auf alphabetisch. Dann einfach den Namen ändern. Fertig.

-

@JeGr Danke, werde ich dann auch so machen. Und auch ne Meinung zum Rest des gesagten?

-

@Bob-Dig said in DMZ oder besser DMZs?:

Und spricht etwas dagegen, den ganzen /48er und den /64er von HE in einen Alias zu packen und ihn dann quasi als RFC1918-Alias zu nutzen?

Würde die Regelerstellung vereinfachen.Ja, weil es nichts mit RFC1918 zu tun hat ;)

Nenne es wie du möchtest - aber bitte nicht RFC9181 :)Und wenn ich unter dieser ASN-Nummer von meinem ISP gucke, dann sehe ich dessen gesamtes IPv6-Netz? Das könnte ich ja auch noch dem Alias hinzufügen, um sicherzustellen, dass auch mein dynamischer IPv6-Prefix nie angegrabbelt werden kann?

Nicht zwangsläufig, außerdem haben Provider oftmals mehrere ASNs.

-

@JeGr said in DMZ oder besser DMZs?:

Nenne es wie du möchtest - aber bitte nicht RFC9181 :)

Gegenvorschläge? :)

-

Muss sagen, schön sieht das jetzt nicht aus mit a1_WAN, b1_LAN...

-

Hab mal auf alphabetische Prefixe umgestellt. Es ist so schade, dass man die Interface nicht wie Firewall Rules umordnen kann.

-

Hmm, verstehe das Problem nicht. Ich ordne das nach Interfaces.

Also Kiste mit 6 physischen Intefaces bspw.:

- WAN1

- WAN2

- SYNC

- DMZ

- "Console"

- TRUNK

Die benenne ich dann entsprechend:

- 1_WAN_DSL

- 2_WAN_Cable

- 3_SYNC

- 4_DMZ

- 5_CONS

- 6_TRUNK

Trunk wird nicht aktiv geschaltet und nur zugewiesen und benannt, weil da die VLANs draufkommen. Benennung und Zuweisung hilft aber, wenn man mal in der UI sucht, welches Interface draußen / an der HW was ist. 1-6 sind die HW Ports auf dem Gerät. Bei 10Gs hab ich dann ggf. auch mal X1/X2 genommen.

Dann kommen VLANs, bspw.:

- 10.23.1.0 LAN

- 10.23.2.0 IOT

etc.

die werden dann enannt:

- V2301_LAN

- V2303_IOT

...

Damit ist alles ordentlich sortiert und gut. Ich muss nicht alles alphabetisch haben o.ä. das bringt mir nix, aber mit dem VLAN Tag mit drin hilft es mir direkt die IP Range und das VLAN Tag aus dem Namen heraus ableiten zu können.

Funktioniert fabelhaft. Und kann man auch mit Gruppen machen -> G_Infra, G_DMZs, G_WLANs, etc.

Aber man muss es ja nicht übertreiben ;)