Probleme de translation NAT

-

Dans le cadre de la migration ASA vers Pfsense, je rencontre une difficulté sur le NAT des vlan utilisateurs vers les VPN clients.

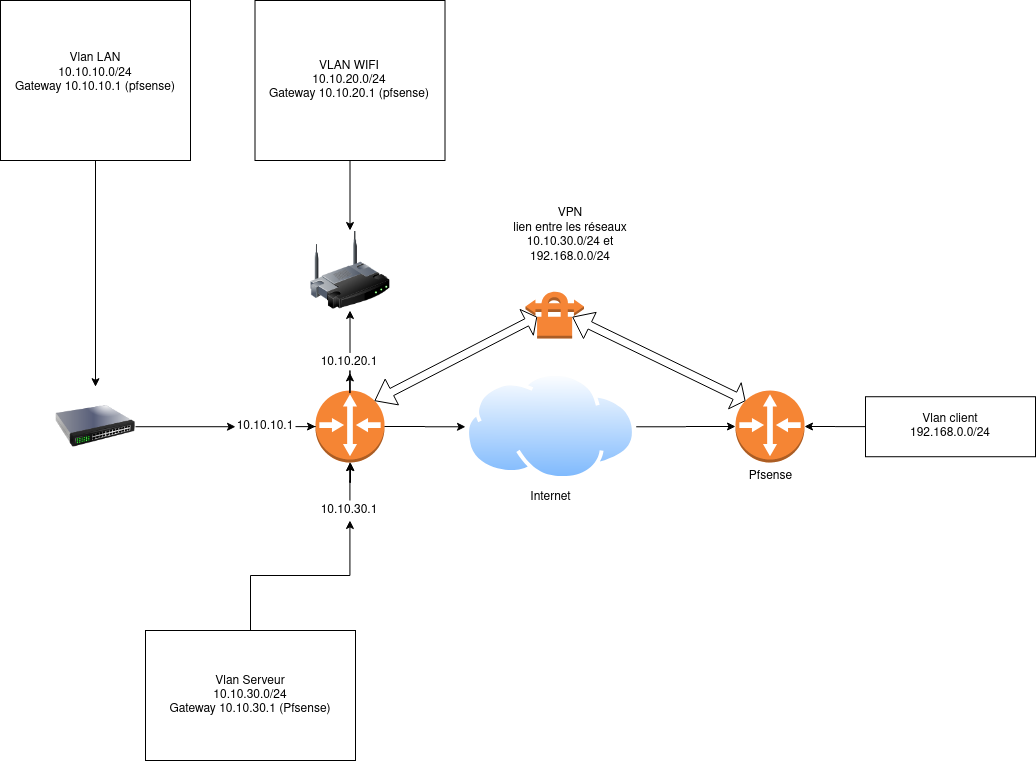

Ci-dessous le schéma pour illustrer mon propos

Le VLAN serveur et le vlan client communique bien dans les 2 sens, mais je cherche à acceder a des machines dans le VLAN client depuis les VLANS LAN et WIFI sans succès avec le PFsense.

L'ASA permet de le faire en mappant une IP de translation depuis les VLANs LAN et WIFI. Sur le PFsense il y a bien les options dans " Pare-feu > NAT > Sortant " mais je dois me tromper sur leur usage et/ou configuration...

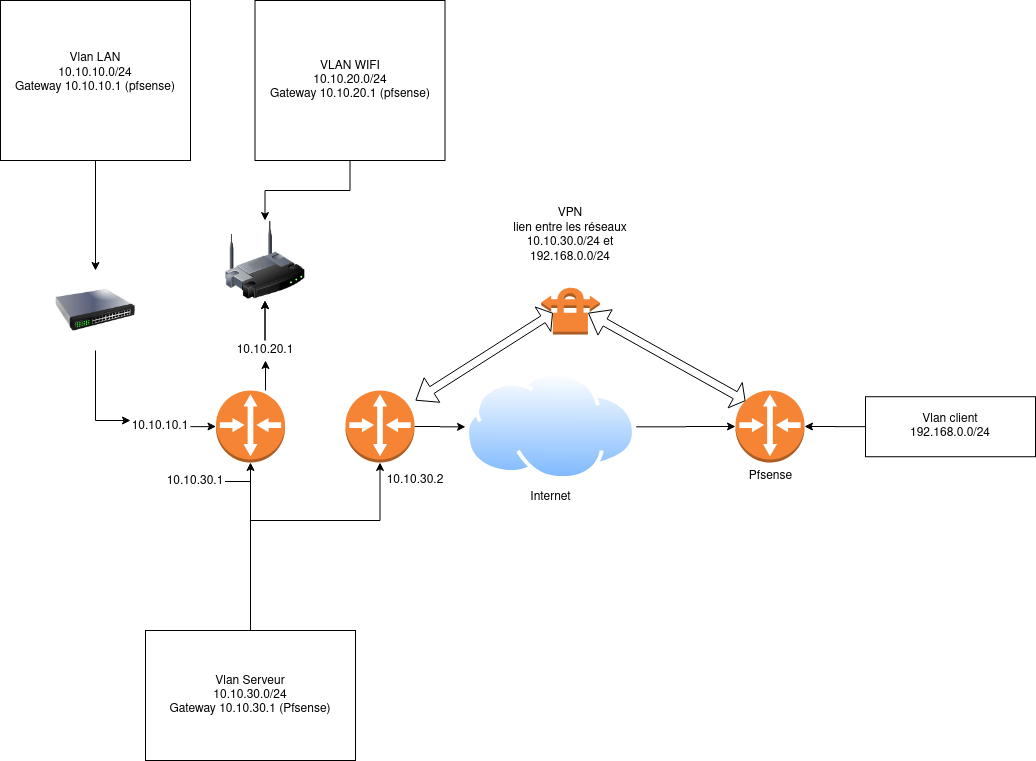

Sinon j'ai la possibilité de mettre une autre VM pfsense pour gerer juste les liens VPN... mais ca me parait plus compliqué comme architecture.

SI quelqu'un a une piste ou une idée, d'avance merci.

-

Il manque des informations pour que le problème exposé soit compréhensible.

En particulier, il est incompréhensible de faire un NAT alors que les 3 réseaux Serveur, Wifi, Client VPN utilisent un adressage privé (sans doute puisque pas d'infos) et de facto, il n'y a pas de justification à faire un NAT. Incompéhensible aussi de faire un NAT avec une seule ip. -

Je vais essayer de preciser les informations :

le vlan wifi est en 10.10.20.0/24

le vlan LAN est en 10.10.10.0/24

le vlan serveur est en 10.10.30.0/24

le nat n'est pas en entre ces 3 vlans mais avec le site distant pour que les postes des vlan wifi et lan sortent avec une IP en 10.10.30.X a destination du vpn (donc du réseau 192.168.0.0/24). -

S'il y a un site distant, il faut aussi décrire les adressages et le VPN inter-sites (sait-il faire communiquer tous les réseaux ?).

Pour un site seul,

normalement les réseaux internes (Lan, Wifi, Serveurs) ont un adressage privé et le firewall comme gateway,

normalement un pc en vpn (accès distant) a une adresse privée et le firewall comme gateway,

il n'y a donc pas lieu de faire un quelconque NAT pour atteindre toutes machines ... si il y a les règles correspondantes deans Firewall > Rules > onglet (Interface) -

This post is deleted!