Bridge oder LAN? Vorteile und Nachteile?

-

rc.reload_all hat gut funktioniert, dieses Problem ist also gelöst.

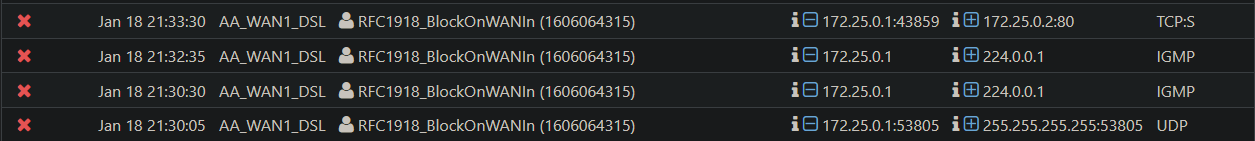

Was mich aber weiterhin beschäftigt, sind diese Firewall-Ereignisse. Ich verstehe immer noch nicht, was private IPs an meinem Anschluss zu suchen haben. Müssten diese Verbindungen nicht vom Provider selbst kommen? Und wenn ja, warum? Und wenn nein, was passiert da genau? -

@bob-dig Lesen - hatte ich geschrieben.

@jegr said in Bridge oder LAN? Vorteile und Nachteile?:

Port 445 - stink normaler Netbios Windows File Bla Gedöns Port. So unbekannt ist das nicht. Kann auch schlicht wieder ein Zugriff sein von IPs, die sich direkt ins DSL einwählen ohne Firewall, deren Kiste dann auch kein Filtering nach RFC1918 machen. Dürfte nicht auf dem DSL Interface auftauchen, tuts aber oft trotzdem keine Ahnung was da Leute teils machen. Und 445er Requests gehen eben teils an Broadcast, dann werden die ohne Filtering (obwohl das die Telekom eigentlich tun müsste aber hey...) halt an alle lauschenden IP Adressen am Verteiler oder in dem Netzsegment rausgehauen. Murks aber was willste machen.

Und warum bekomme ich beim traceroute dann was ganz anderes geliefert?

Weil das kein Broadcast sondern direkte Kommunikation ist. DIE geht dann zu deinem Uplink Gateway das dann korrekterweise RFC1918 nicht routet wie es im RFC steht. Aber wenn du DSL direkt an irgend nen Gerät hängst und das dann halt Broadcasts via WAN rausballert - kommt sowas schon vor.

Was die Telnets angeht, gute Frage. Kann aber trotzdem vom "Provider" kommen, wenn einer sich da direkt einwählt und ne interne IP bekommt. Oder es ist gespooft. Gibt schon nen Grund, warum man RFC1918 am WAN blockt :)

-

@bob-dig said in Bridge oder LAN? Vorteile und Nachteile?:

@jegr Ist jetzt um 5 Uhr morgens nicht das Problem bei mir. Wenn Du einen weniger invasiven Befehl kennst, gerne her damit.

PS: VPN fliegt zwar weg, kommt aber auch zeitig wieder von allein zurück.

rc.newwanipv6 klingt noch vielversprechend, aber ob das ohne Argumente auskommt?Du könntest auch einfach mal testweise deine Konfig sichern, ggf. irgendwelche manuellen Sachen sichern und dir 2.5 Snapshot raufzwirbeln und da einfach mal "relativ" default das IPv6 lassen. Das verhält sich bei mir im Test nämlich angenehm besser als bei 2.4.x, gerade was refreshs bei neuer Prefix Delegation angeht. Hatten im Dev Forum schon ein paar Stimmen bestätigt, dass sie mit Dingen wie IPv6 Zuweisung und Delegation weit weniger Probleme hatten bei 2.5 da neuer Kram von Upstream FreeBSD besser läuft.

-

@jegr said in Bridge oder LAN? Vorteile und Nachteile?:

Was die Telnets angeht, gute Frage. Kann aber trotzdem vom "Provider" kommen, wenn einer sich da direkt einwählt und ne interne IP bekommt. Oder es ist gespooft. Gibt schon nen Grund, warum man RFC1918 am WAN blockt :)

Aber Spoofing würde bedeuten, dass derjenige keinen Antwort bekommen kann, oder? Dann wäre doch der Nutzen gleich 0.

Ich habe hier auch meine manuelle Blockregel gemacht, da ja in den docs zu lesen ist, man solle mit einem privaten Netzwerk am WAN eben nicht RFC1918 blocken. Weiß jemand, ob das nur für den Fall gilt, dass man tatsächlich doch Traffic aus dem privaten "WAN-Net" bekommen will oder gilt das quasi immer?

Frage mich auch, ob nicht die Telekom dahinter steckt, warum auch immer...

-

@bob-dig said in Bridge oder LAN? Vorteile und Nachteile?:

Aber Spoofing würde bedeuten, dass derjenige keinen Antwort bekommen kann, oder? Dann wäre doch der Nutzen gleich 0.

Wenn du spoofst, willst du ggf. auch gar keine Antwort.

-

Ich glaube wir müssen hier erst mal sauber definieren was die Sense als WAN definiert.

Ich denke:

WAN ist ja für die Sense eher alles andere als RFC1918, denn sonst ist das ja kein echtes WAN mehr sondern eher ein MAN oder LAN Interface.Ich habe den Filter bei mir drauf und komme trotzdem an mein Modem über die 192.168.100.1.

Die IP darf mir aber auf dem WAN per DHCP auch keine IP vergeben. -

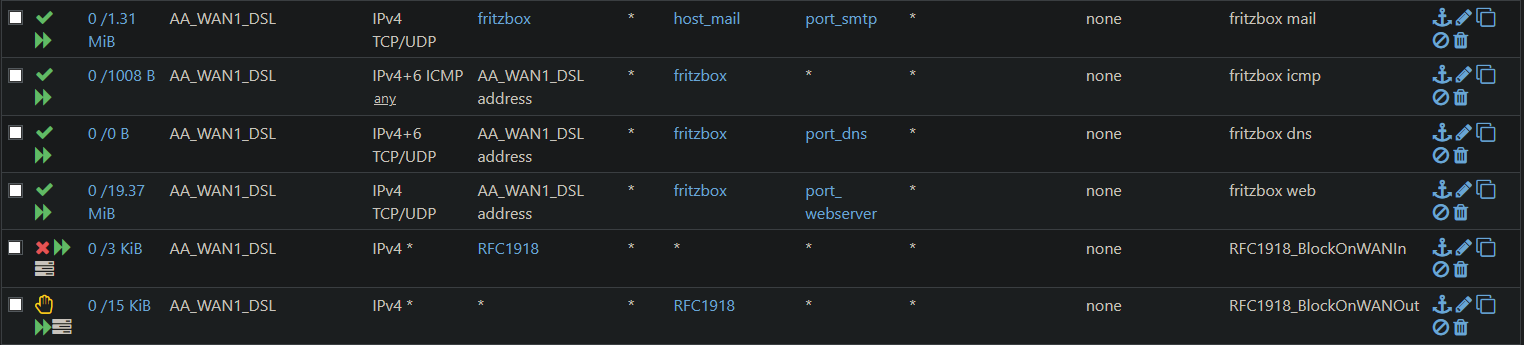

@nocling WAN-Net ist einfach das Netz am WAN Port für die pfSense. Ich habe einen Block sowohl eingehend als auch ausgehend für RFC1918, aber halt mit der Ausnahme des WAN-Net, welches bei mir ein privates ist. Brauch ich überhaupt die Ausnahme für irgendwas, was ich nicht weiß (DHCP, etc.) oder könnte ich RFC1918 in meinem Falle komplett blocken und ggf. Ausnahmen machen für DNS oder ähnlichem.

-

Das ist doch soweit ich das verstehe ein eingehender Block wenn das aktiv ist.

Wie gesagt ich blocke das auf WAN weg, kann aber mit meinem Modem auf der 192.168.100.1 sprechen.

-

@nocling Ja, weil Du nur eingehend blockst. Aber ich frage aus einer anderen Perspektive, die des double-NAT.

Aber ich werde es wohl einfach ausprobieren. -

Achso, na dann ist die Sense aus dem WAN nicht mehr erreichbar, weil du ja hier mit einer aus der RFC1918 daher kommst.

An dieses Teufelszeugs habe ich nicht gedacht.

-

@nocling Wobei aus dem WAN ja vielleicht egal ist, wenn WAN das WAN-Net ist, da muss man dann halt genau auf die Wortwahl achten.

Edit: Trotz Aktivierung des eingebauten RFC1918 Block auf WAN und einem anschließenden Neustart ist mein Server aus dem Internet erreichbar.

Hab es ja befürchtet.

-

Hab mal etwas spezifiziert. Wenn ich was vergessen/falsch gemacht habe, lasst es mich wissen.

Die Fritte nervt jetzt aber im Log.

-

Dann schalte halt mal UPnP aus, dann wirst schon mal einen los.

Aber warum die mit Port 80 auf deine Sense will ist mir ein Rätzel.Oder ist das wegen exposed Host ein weitergeleiteter Zugriff aus dem Internet der von dir nicht erlaubt ist und daher im Log erscheint.

-

@nocling Letzteres ist es nicht, denn dann wäre die Quell-IP eine andere, es ist tatsächlich dir Fritzbox, warum auch immer. Hab versucht, alles was nach UPnP roch zu deaktivieren, hat aber anscheinend nicht viel gebracht. Bin immer noch fasziniert, wie schlecht ich Sachen in der Fritzbox finden kann.

Denke, ich werde die Fritzbox als Quelle einfach nicht mehr loggen, Problem gelöst.

-

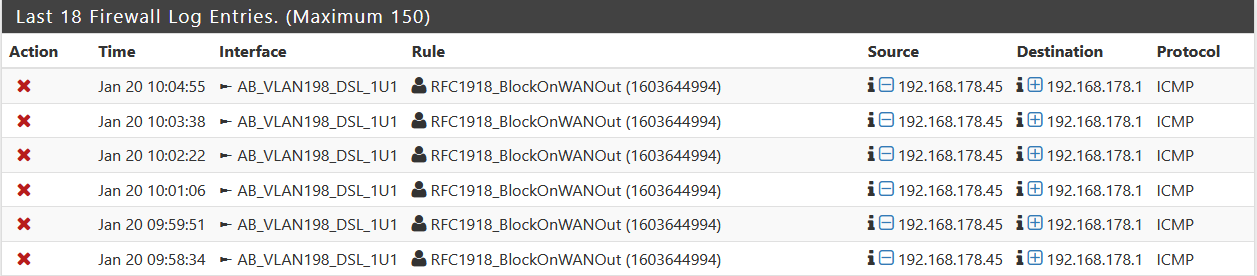

Kann mir das jemand erklären?

Ich meine, dies müsste durch die markierte Regel eigentlich erlaubt sein (192.168.178.45 ist die pfSense).

Nun ist es zusätzlich so, dass ich die betreffende Wifi-Bridge, die eine Verbindung zu 192.168.178.0/24 und damit dem 1&1-Anschluss dahinter aufbaut, abgeschaltet habe. Ist das die Ursache?

-

@bob-dig Ist das ne Floating Regel? Wofür? Ah weil du darunter die RFC outbound deny Regel hast?

Naja es kommt drauf an was _address genau ist. Wenn du ggf. mehrere IPs drauf hast, dann klappt das nicht. Die die Adresse auf dem DSL1U1 Interface denn überhaupt .45?

Ansonsten mal nach "1u1_Zugriff" in der /tmp/rules.debug suchen und davor/danach die Regeln anschauen.

-

@jegr said in Bridge oder LAN? Vorteile und Nachteile?:

die Adresse auf dem DSL1U1 Interface denn überhaupt .45?

Ja, per DHCP zugewiesen und so steht es zwischen den beiden Bildchen.

Ansonsten mal nach "1u1_Zugriff" in der /tmp/rules.debug suchen und davor/danach die Regeln anschauen.

Das geht dann aber nicht mehr im GUI? Auf jeden Fall verstehe ich es nicht, sollte doch so gehen [schmoll].

-

@bob-dig said in Bridge oder LAN? Vorteile und Nachteile?:

Ja, per DHCP zugewiesen und so steht es zwischen den beiden Bildchen.

a) Niemals (IMHO) das WAN hinter einem anderen Router mit exposed Host mit DHCP betreiben! Genau wegen solcher Geschichten.

@bob-dig said in Bridge oder LAN? Vorteile und Nachteile?:

Das geht dann aber nicht mehr im GUI? Auf jeden Fall verstehe ich es nicht, sollte doch so gehen [schmoll].

Doch:

Diagnostics / Command Prompt: grep -C3 <keyword> /tmp/rules.debugIn dem Fall dann als keyword dein 1u1_Zugriff aus der Description, da das in der Regel als "label" drinsteht.

Ansonsten kannst du auch statt

grep -C3 <blah>auch einfachcat /tmp/rules.debugmachen, dann hast du das ganze File auf dem Schirm und kannst mit Strg+F im Browser suchen. -

@jegr said in Bridge oder LAN? Vorteile und Nachteile?:

@bob-dig said in Bridge oder LAN? Vorteile und Nachteile?:

a) Niemals (IMHO) das WAN hinter einem anderen Router mit exposed Host mit DHCP betreiben! Genau wegen solcher Geschichten.Also exposed ist der nicht, aber ich vermute, das ist hier auch nebensächlich? Und static kann ich bei einem Gateway doch nicht auswählen oder bezog sich das alles nur auf den Router davor? Der ist in diesem Falle nicht unter meiner Kontrolle.

Doch:

Diagnostics / Command Prompt: grep -C3 <keyword> /tmp/rules.debugIn dem Fall dann als keyword dein 1u1_Zugriff aus der Description, da das in der Regel als "label" drinsteht.

Ansonsten kannst du auch statt

grep -C3 <blah>auch einfachcat /tmp/rules.debugmachen, dann hast du das ganze File auf dem Schirm und kannst mit Strg+F im Browser suchen.Muss ich mir mal bei genug Muße geben. Danke Jens.

-

@bob-dig said in Bridge oder LAN? Vorteile und Nachteile?:

Also exposed ist der nicht, aber ich vermute, das ist hier auch nebensächlich? Und static kann ich bei einem Gateway doch nicht auswählen oder bezog sich das alles nur auf den Router davor? Der ist in diesem Falle nicht unter meiner Kontrolle.

Ah, das hattest du nicht gesagt :) Ich vermutete da die typische Fritzbox Konstellation davor und dahinter dann nur DHCP zu haben ist eigentlich eher so semi-gut.