Bloquear acesso ao servidor por roteadores wi-fi

-

Bom dia!

Não sou gerente/administrador de rede, mas após o recente falecimento do meu chefe, o serviço acabou caindo no meu colo.Identifiquei hoje um problema que não sei solucionar no Pfsense. Temos roteadores que recebem ip da rede lan (172.31.132.X) e tem o MAC liberado passando por fora do Captive Portal. Esses roteadores fornecem em dhcp outros endereços para quem se conecta via wi-fi (192.168.1.X ou 10.0.0.X). Porém, mesmo com esses ips diferentes, eles ainda conseguem acessar o WebGui do PFsense (não sei se é pelo fato do gateway ou do dns).

Como posso bloquear o acesso de quem conecta via wi-fi ao WebGui do servidor?

Obrigado!

-

Por que não configura esse roteador wifi em modo AP?

Dessa forma, os IPs atribuídos a rede WIFI seria 172.31.132.X também, e o pfsense faria tudo, como DHCP e tudo mais.Caso não tenha essa opção de configurar o roteador em modo AP, você pode checar se o NAT nesse roteador está habilitado.

Caso o NAT esteja habilitado, recomendo que desabilite, e crie uma rota estática no pfsense apontando para esse roteador, informando que tem uma rede 192.168.1.X ou 10.0.0.X atrás do roteador.Depois verifique as regras de firewall.

-

@mcury Quanto a isso, beleza. O que eu queria saber se é possível, é não permitir que esses usuários que estiverem navegando no wifi, que não utilizam o sistema interno daqui e só usam pra rede social e whatsapp, não tivessem como acessar o WebGui do servidor... no caso o 172.31.132.1.

-

Temos roteadores que recebem ip da rede lan (172.31.132.X) e tem o MAC liberado passando por fora do Captive Portal.

Se os IPs que o pessoal da rede wifi recebem é 192.168.1.x ou 10.0.0.x e o NAT está habilitado no roteado wifi, significa que os clientes da rede wifi chegam no pfsense com a origem de 172.31.132.X e não com os IPs 192.168.1.X ou 10.0.0.x.. Entendeu ?

O que eu queria saber se é possível, é não permitir que esses usuários que estiverem navegando no wifi, que não utilizam o sistema interno daqui e só usam pra rede social e whatsapp, não tivessem como acessar o WebGui do servidor... no caso o 172.31.132.1.

A sugestão acima teria resolvido isso, mas pelo visto como você não é um cara de redes, vou dar outra sugestão bem mais simples, crie uma regra no pfsense, bloqueando o IP da WAN do roteador WIFI de acessar os serviços.

Lembrando que se o WebGUI do servidor que você quer bloquear, estiver na rede 172.31.132.X, e não seja o pfsense, o bloqueio não irá funcionar, pois estariam na mesma rede, portanto não passando pelo Firewall, e sim pelo switch. -

@mcury Pois é, não sou um cara de redes. Vi algumas pessoas utilizando uma vlan para separar a rede wifi da rede lan. Ambas com acesso a internet. Será que é viável ou possível mesmo?

-

Será que é viável ou possível mesmo?

Sim.

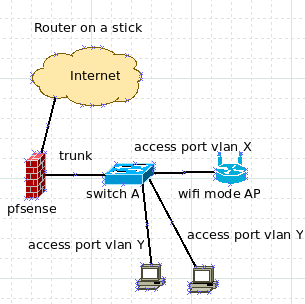

Você precisaria de um switch (na imagem abaixo, o switch A que se conecta a LAN do pfsense) que aceite VLAN (protocolo 802.1Q ou Dot1q que é a mesma coisa).

Supondo que seu pfsense tenha 2 portas de rede, uma WAN e outra LAN, um cenário bem simples com VLAN para facilitar o seu entendimento seria:

Nesse cenário, o pfsense seria o gateway da VLAN X e da VLAN Y, sendo possível bloquear ou permitir qualquer tráfego entre elas fazendo simples regras de firewall no pfsense.

Ambas as redes teriam acesso a Internet normalmente. -

@mcury é, eu imaginei um cenário bem parecido com esse mesmo, utilizando um switch gerenciável da Intelbrás que tem aqui. Eu tenho no Pfsense 2 wan em failover e 1 lan. Vou pesquisar e estudar como implementar isso.

Mas um problema mais urgente que me pediram pra tentar resolver é o bloqueio de sites. Tentei fazer com squid e squidguard, mas a questão da interceptação de ssl é bem complexa e difícil, pois ela bloqueia tudo praticamente. Aqui precisaria só bloquear rede social, sites de streaming, podcast. Sites de banco, tribunais e etc acabam caindo no bloqueio também por serem https. Não tenho como instalar certificado em todas as máquinas e temos a utilização de celulares também (acho que o squid acaba bloqueando o acesso deles).

Algumas pessoas bloqueiam por aliases, mas os IPs são constante mente renovados, tem muitos...

Não sei se dá pra utilizar o squid e squidguard sem interceptação ssl e conseguir bloquear só por expressão regular, passando assim ainda alguns https...

-

@leofcezar said in Bloquear acesso ao servidor por roteadores wi-fi:

é, eu imaginei um cenário bem parecido com esse mesmo, utilizando um switch gerenciável da Intelbrás que tem aqui. Eu tenho no Pfsense 2 wan em failover e 1 lan. Vou pesquisar e estudar como implementar isso.

Qualquer dúvida pergunte, não é difícil.

Mas um problema mais urgente que me pediram pra tentar resolver é o bloqueio de sites. Tentei fazer com squid e squidguard, mas a questão da interceptação de ssl é bem complexa e difícil, pois ela bloqueia tudo praticamente. Aqui precisaria só bloquear rede social, sites de streaming, podcast. Sites de banco, tribunais e etc acabam caindo no bloqueio também por serem https. Não tenho como instalar certificado em todas as máquinas e temos a utilização de celulares também (acho que o squid acaba bloqueando o acesso deles).

Depois de instalar a VLAN wifi, eu deixaria essa VLAN de celulares navegarem sem proxy pois é bem complicado bloquear. Celulares não funcionam bem com proxy transparente e também não funcionam bem com proxy explícito.

Em relação ao bloqueio de computadores, eu usaria proxy explícito, com uso de arquivo PAC, pois poderia fazer bypass de proxy no arquivo PAC para bancos e sites de tribunais como você disse, usando o domínio.

Você tem active directory por aí ? Pode atribuir o arquivo PAC direto nos navegadores dos clientes, isso evita que o Windows use o PAC o que pode causar problemas em algumas aplicações antigas, e também atualização do Windows e etc.

Uma dica: Interceptação SSL é sim necessário, pois caso não use, o cliente pode digitar https://site_bloqueado.com e conseguir acessar.

Eu usaria o modo interceptação SSL com splice all, dessa forma, você não precisa distribuir certificados nas máquinas pois apenas o cabeçalho HTTP estaria sendo verificado, mais especificamente o SNI (server name indication), onde o squidguard liberaria ou bloquearia conforme a política configurada. -

@mcury Não temos AD. Os usuários acessam pelo Captive Portal somente e, os com privilégios, tem seu MAC passando pelo mesmo. Eu não conhecia este arquivo PAC (procurei informação agora que você mencionou).

Eu concordo com a importância da interceptação SSL (principalmente pelo acesso via celular na rede wifi e por alguns utilizarem notebooks pessoais), inclusive no teste que fiz aqui do squid+squidguard, ela estava ativa juntamente com o proxy transparente. O bloqueio até funcionou, mas os sites de bancos e outros com https não abriram, a mensagem do erro mencionava o certificado que tive que criar.

-

@leofcezar said in Bloquear acesso ao servidor por roteadores wi-fi:

Não temos AD. Os usuários acessam pelo Captive Portal somente e, os com privilégios, tem seu MAC passando pelo mesmo. Eu não conhecia este arquivo PAC (procurei informação agora que você mencionou).

Arquivo PAC pode ser passado por WPAD, o que funciona, mas eu não recomendo pois o sistema inteiro estaria usando o arquivo PAC, e como mencionei anteriormente, pode dar problemas com aplicativos como por exemplo aplicativo do Itau, aplicativo do Whatsapp, atualização do Windows, entre outros.

Por isso sugeri apenas o arquivo PAC diretamente e exclusivamente no navegador.

Proxy transparente não tem jeito pois para fazer bypass, é bem mais complicado.Em relação ao captive portal, ao meu ver não há necessidade de usar isso na LAN, portanto o que foi mencionado acima ainda é valido para a LAN.

Em relação a rede wifi, eu entendo o uso do captive portal, e faria a segregação de redes.

Para os laptops na rede Wifi que são da empresa, eu usaria um AP (access point), que aceite VLAN, e criaria duas redes WIFI, uma para a LAN (empresarial), e outra para quem usa os celulares (visitantes ou qualquer outra coisa com o captive portal).

Ou usaria 2 access points que não aceitem VLAN (mais barato), e colocaria um em cada VLAN.Lembrando que as sugestões acima funcionam para mim, e não necessariamente são as melhores para o seu cenário.

Essa configuração pode ser feita sem AD, mas daria mais trabalho pois você teria que instalar uma versão personalizada do chrome/firefox em cada computador/laptop, e teria que se preocupar com IE/Edge para que só acessassem sites específicos ou nenhum, além de criar contas de usuário sem poder de administrador para que não instalem aplicativos...

-

@mcury é, de qualquer jeito, vai ser um trabalhão! Vou estudar bastante e cair pra dentro dos testes.

A parte de Vlan acho que não terei problemas ou muita dificuldade.

O bicho vai pegar em relação aos bloqueios e instalar um browser personalizado em cada usuário seria tão complexo quanto instalar certificado, pois tem sites de tribunais ou governamentais que só rodam em browsers com versões específicas (Firefox e IE, por exemplo). Fazer esse filtro de conteúdo, o que é acessado ou bloqueado é que vai pegar.

-

@leofcezar said in Bloquear acesso ao servidor por roteadores wi-fi:

@mcury é, de qualquer jeito, vai ser um trabalhão! Vou estudar bastante e cair pra dentro dos testes.

A parte de Vlan acho que não terei problemas ou muita dificuldade.

O bicho vai pegar em relação aos bloqueios e instalar um browser personalizado em cada usuário seria tão complexo quanto instalar certificado, pois tem sites de tribunais ou governamentais que só rodam em browsers com versões específicas (Firefox e IE, por exemplo). Fazer esse filtro de conteúdo, o que é acessado ou bloqueado é que vai pegar.

É, não é tão trivial, pois as vezes um único site pode ter vários redirecionamentos.

De repente, seja uma opção mais interessante fazer bloqueio pelo pfblockerNG, através de DNS, já verificou essa opção ?O problema dessa opção, é que só pode ter um perfil de usuários, não dá para ter vários grupos como no Squid..

Você teria que dar o mesmo perfil de acesso a todos.

Ou bypass completo do pfblockerng.. -

@mcury eu estava lendo a respeito do pfblockerNG... dnslb hoje no fórum, mas não consegui assistir ninguém configurando ainda. Aqui, acho que só temos 2 perfis... os usuários que passam pelo Captive Portal e os que tem seu MAC liberado pra passar por fora.

Se quem tem que logar, for considerado um único perfil e for possível fazer essa config... acho que, pelo que entendi ao ler, pode ser que atenda.

-

@leofcezar said in Bloquear acesso ao servidor por roteadores wi-fi:

@mcury eu estava lendo a respeito do pfblockerNG... dnslb hoje no fórum, mas não consegui assistir ninguém configurando ainda. Aqui, acho que só temos 2 perfis... os usuários que passam pelo Captive Portal e os que tem seu MAC liberado pra passar por fora.

Se quem tem que logar, for considerado um único perfil e for possível fazer essa config... acho que, pelo que entendi ao ler, pode ser que atenda.

Com base no que você disse até agora, acredito que te atenda sim.

E é bem mais simples que a opção do squid/squidguard, mas tem essa limitação né, apenas um filtro, ou total bypass. -

@mcury fico bem inclinado a tentar com o pfBlockerNG. Acredito que o bloqueio vá funcionar perfeitamente. A única questão que ficaria seria a seleção de quem vai passar no filtro e quem não vai (no caso, pelo Captive Portal).

-

@leofcezar said in Bloquear acesso ao servidor por roteadores wi-fi:

@mcury fico bem inclinado a tentar com o pfBlockerNG. Acredito que o bloqueio vá funcionar perfeitamente. A única questão que ficaria seria a seleção de quem vai passar no filtro e quem não vai (no caso, pelo Captive Portal).

Eu nunca usei captive portal em conjunto com o pfblockerng, então teríamos que testar..

Pelo que imagino, seria bem simples..

Todos usando o mesmo servidor DNS (DNS do pfsense), usuários que não autenticam no captive portal, e usuários que autenticam no captive portal.Portanto, toda a rede, incluindo autenticados ou não, estariam sujeitos ao filtro do DNSBL.

Lembrando que o pfblockerng não faz bypass por MAC address, as máquinas que fariam bypass do pfblockerNG precisariam ter IP estático no DHCP, assim você poderia incluir esses IPs na lista de bypass do pfblockerng.