PFsense Hardware

-

Hallo @jegr ,

vielen Dank für deine ausführliche Antworten und den Erfahrungstransfer.

VPN

Ja, dass ist wahr. Für die Anwendungen die ich damit benutze wäre das ein bisschen der Overkill. Denn wenn dort kein Modem integriert ist, brauche ich dann ein externes Modem - FW - FritzBox für SmartHome + VOIP. Das geht leider nicht.Failover

Okay, danke für die Info. Hast du dies schon mal so eingesetzt?Loadbalacing

Okay, für mich wäre das sinnvoll da mehrere Clients auf mein System zugreifen. Und somit die Last verteilt wird.IP/DNS Filtering

Danke für die Anregungen

Pihole läuft bereits in einem Docker Container. Das könnte man dann verbinden :).Hardware

Das stimmt, Bastellösungen sind auch nicht mehr mein Ding. Ich komme mit dem Thema noch mal auf dich zu :). -

VPN

Ja, dass ist wahr. Für die Anwendungen die ich damit benutze wäre das ein bisschen der Overkill. Denn wenn dort kein Modem integriert ist, brauche ich dann ein externes Modem - FW - FritzBox für SmartHome + VOIP. Das geht leider nicht.Was schade ist aber vielleicht kann man da die Familie noch überzeugen.

Ansonsten gibt es ggf. auch die Möglichkeit das VPN hinter die Fritzbox zu packen wenn es noch andere Geräte gibt die bspw. ständig laufen. NAS, Raspi o.ä. sind da gern im Spiel.Failover

Okay, danke für die Info. Hast du dies schon mal so eingesetzt?In Bezug auf was? Mehrere WANs die Failover machen? Natürlich, das haben wir schon mehrfach einrichten können.

Loadbalacing

Okay, für mich wäre das sinnvoll da mehrere Clients auf mein System zugreifen. Und somit die Last verteilt wird.Gut, dann gehen wir nicht von falschen Tatsachen aus und es gibt kein unsanftes Erwachen ;) Ansonsten: klar, geht.

IP/DNS Filtering

Danke für die Anregungen

Pihole läuft bereits in einem Docker Container. Das könnte man dann verbinden :).Genau, eine Möglichkeit ist da, den Unbound auf der Sense als Resolver zu nutzen und ihn als Upstream für den PiHole zu nutzen auch ohne DNS Blocks - dann kann man im Zweifelsfall die Firewall direkt als DNS eintragen (wenn man Zweifel hat, ob es am PiHole liegt) und ansonsten lässt man intern den Pi als DNS per DHCP ausrollen und trägt ein paar schöne Listen ein.

Hardware

Das stimmt, Bastellösungen sind auch nicht mehr mein Ding. Ich komme mit dem Thema noch mal auf dich zu :).Basteln ist nichts Schlechtes, aber ich hab da oft zu wenig Zeit für ;) Ansonsten würde ich da jetzt mit Luft nach oben auch schon einen Atom C3558 als "hat genug Saft" sehen, und der hat dann womöglich noch weniger Strom und damit Einsparpotenzial. Gibt ja die schönen Mini-ITX Bretter von Supermicro und kleinen Gehäuse dafür, da kann man sich schon gut was bauen.

Cheers

-

@sub2010 said in PFsense Hardware:

Denn wenn dort kein Modem integriert ist, brauche ich dann ein externes Modem - FW - FritzBox für SmartHome + VOIP. Das geht leider nicht.

Habe an beiden Seiten Cabel und ein entsprechendes Modem, was nicht so einfach zu bekommen ist wie ein DSL Ding.

Die Fritz Macht dann die Heizkörper und Steckdosen bei meinen Eltern.Bei mir nur ein paar von den Steckdosen, weil die so geil genau messen und in meinen Energiemanager integrierbar sind.

WLAN läuft über die UI APs, an beiden Standorten.Das geht also ganz klar!

Meine Kisten stehen in der Sig, das große hier das kleine bei meinen Eltern.

-

@nocling said in PFsense Hardware:

Warum schaust du dir nicht mal den ODROID-H2+ an, der kann das was du effektiv brauchst und futtert dir nicht gleich den ganzen Stromkasten leer.

Leider ist der so geil, das man ihn zur Zeit nicht wirklich kaufen kann.

Bekommst auch ein Netzwerkmodul für, was dann noch mal 4 * 2,5GBit Ports bereitstellt.

Sind zwar glaube ich Realtek Karten, aber die 2,5er scheinen ganz ok zu sein, bitte Jens korrigiere mich sollte ich hier Mist schreiben.Interessantes Teil. Was für ein Netzwerkmodul für die zusätzlichen 4x 2,5gbit ist das denn, von dem du sprichst?

-

Schaue mal hier:

https://tfta.de/forum/thread/1-projekt-odroid-h2-router-switch-mit-pfsense-oder-opnsense-hardware-zusammenstell/ -

Hallo Zusammen,

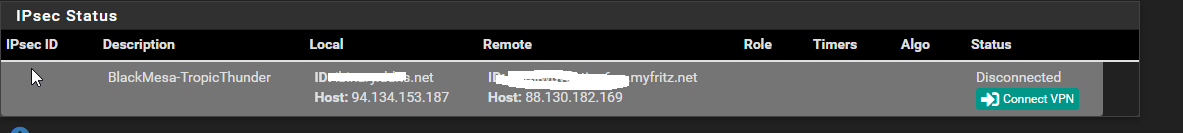

ich habe mir jetzt eine kleine PfSense Hardware gegönnt. Ich habe die Grundlage eingestellt und wollte unbedingt ein VPN IPSec Verbindung Side 2 Side zu einer FritzBox 7590 testen.

Ich weiß ihr hatte mich gewarnt, dass es Problem gibt.

Ich würde mich dennoch über eure Hilfe freuen. Denn ich benötige dringend eine ordentlich Firewall samt einer VPN Verbindung.Meine Konfig basiert auf dem Youtube Video:

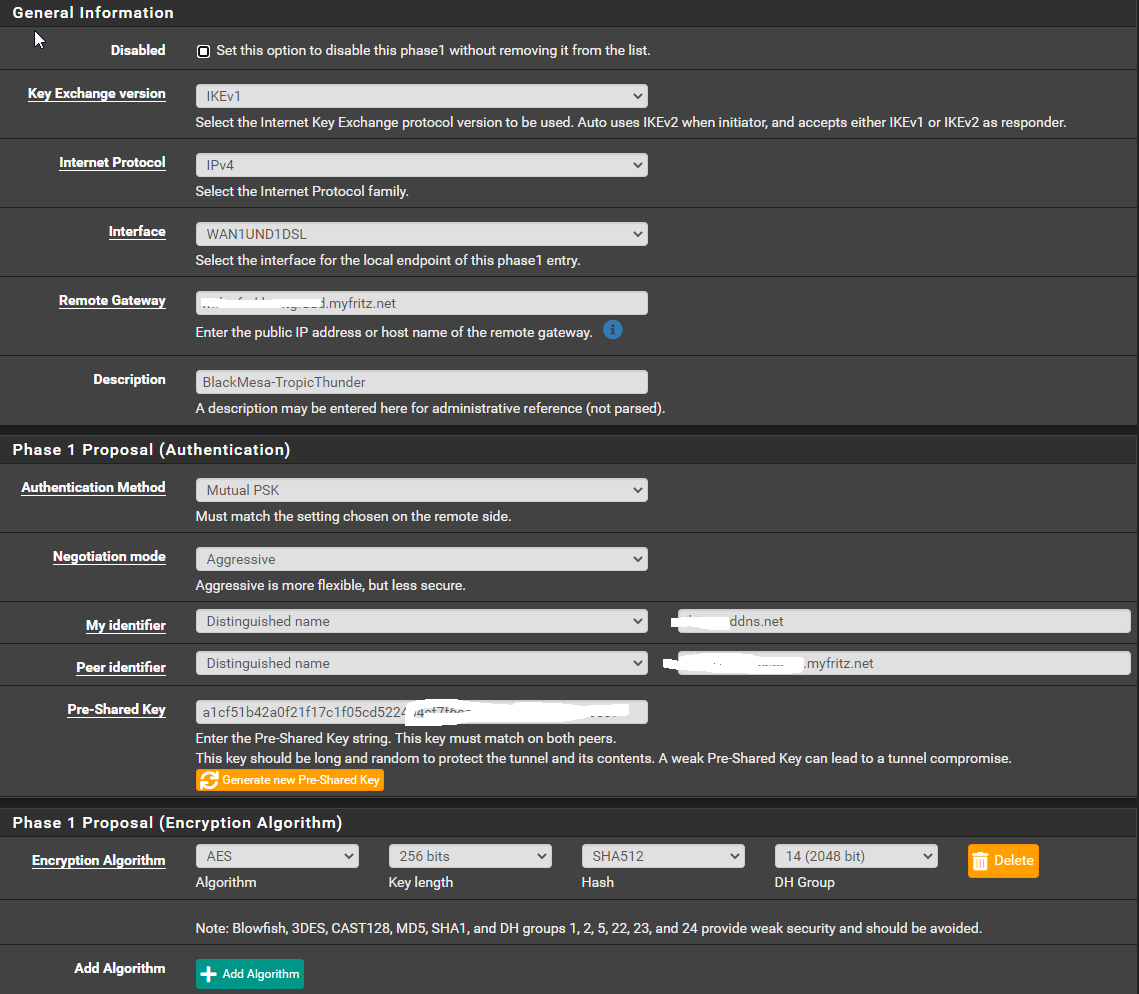

https://www.youtube.com/watch?v=KmoCfa0IxBk&list=PLcxL7iznHgfVclnHZfar05VJ7IdsY4yx_&index=8PfSense:

No-IP Adresse: ....ddns.net

Netzwerk: 192.168.8.0/24 (255.255.255.0FritzBox:

AVM No-IP Adreses: ....myfritz.net

Netzwerk: 192.168.28.0/24 (255.255.255.0)Meine PfSense Konfig:

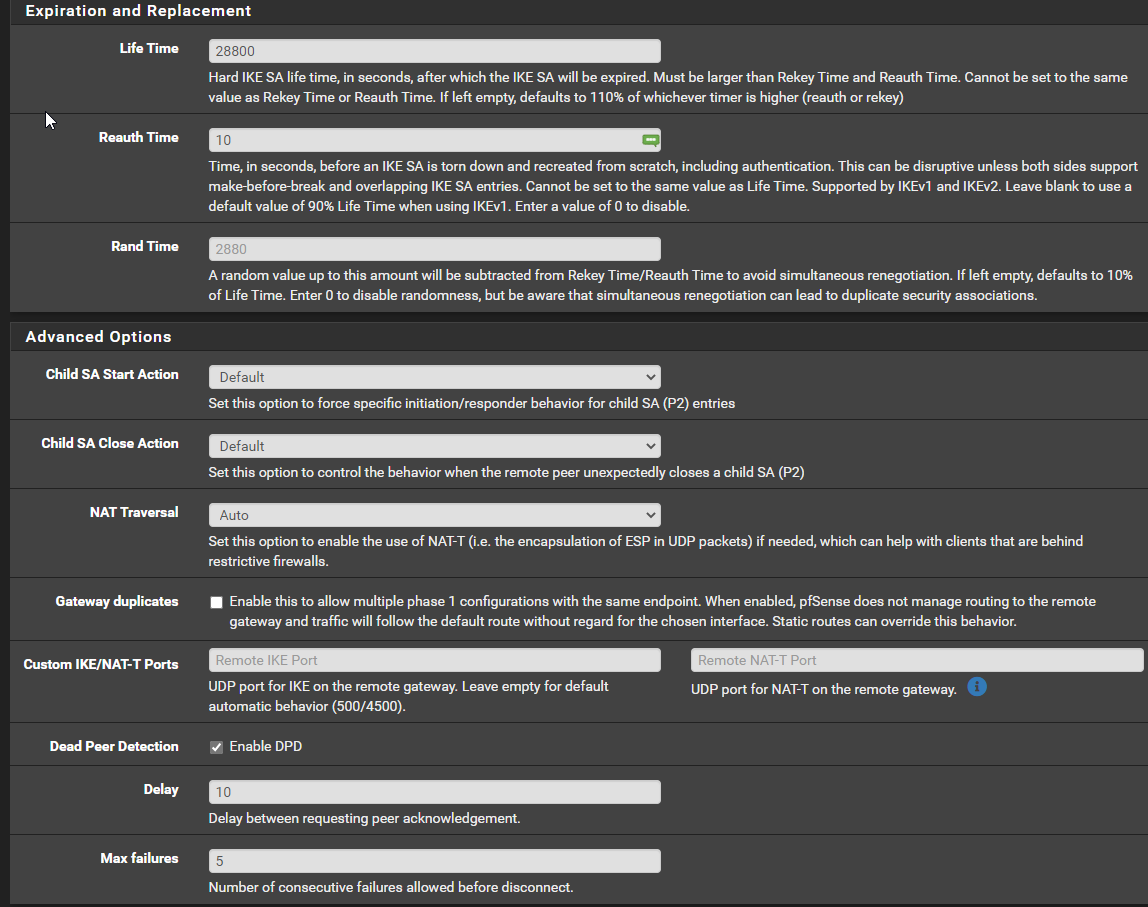

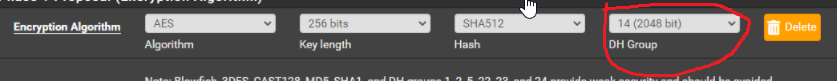

Phase 1

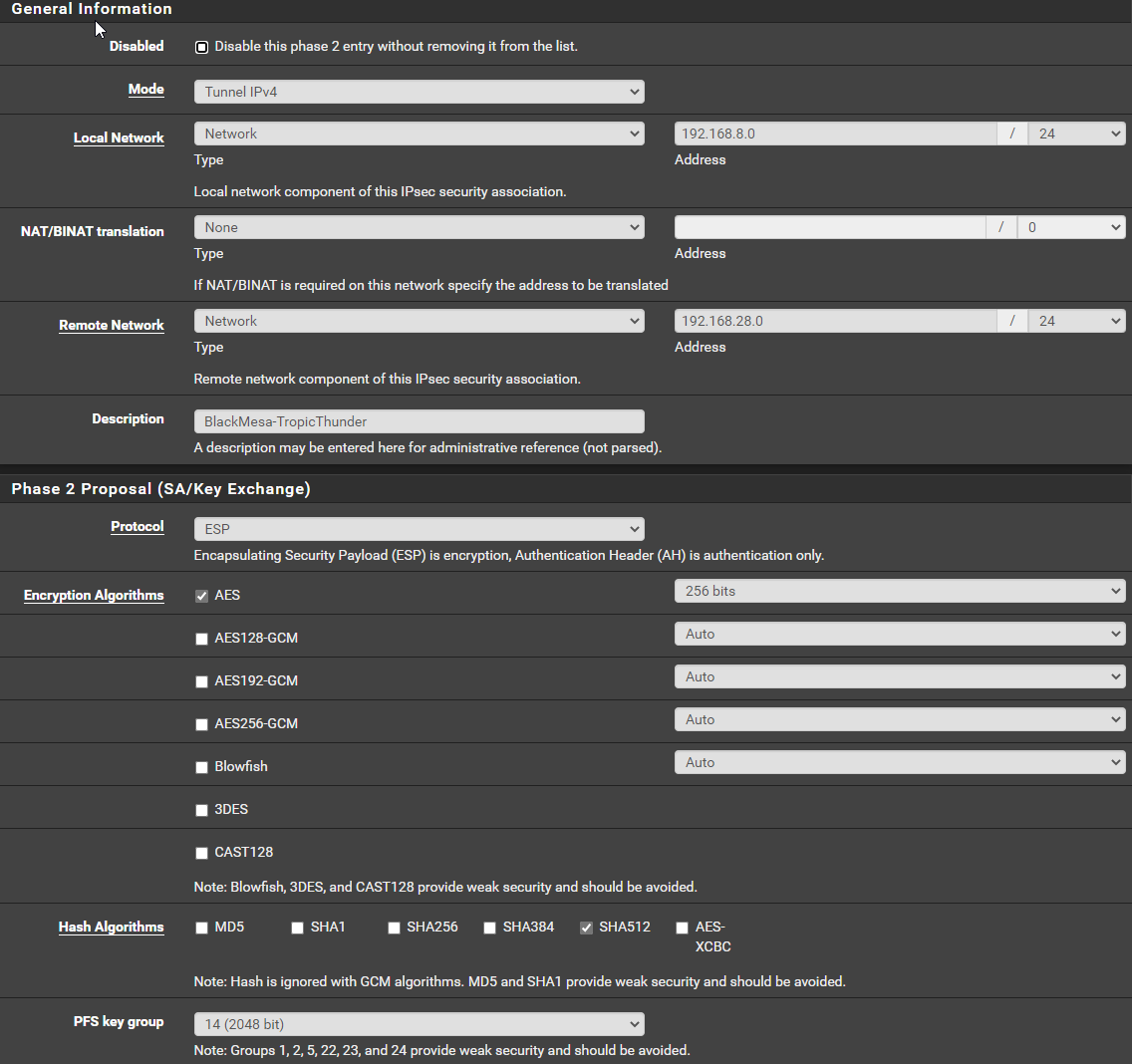

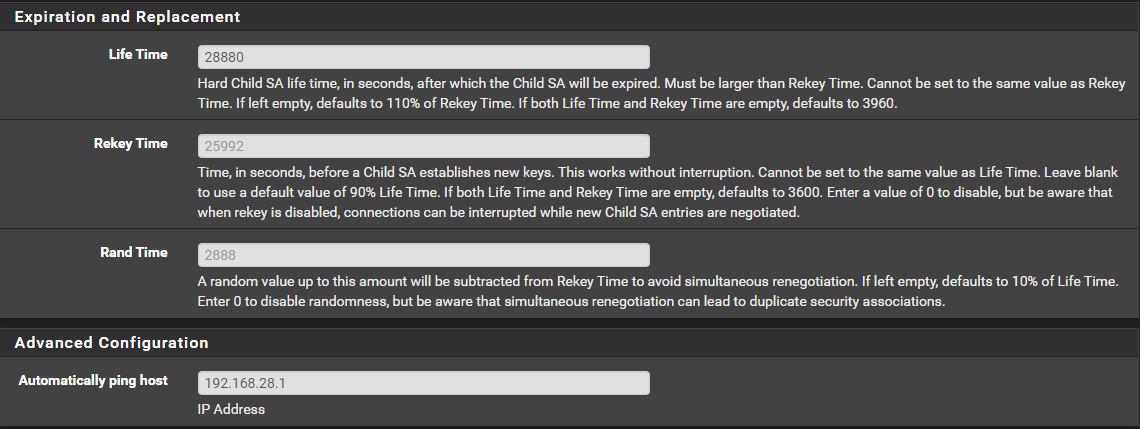

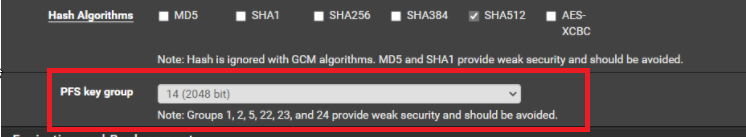

Phase2

Meine FritzBox Konfig:

vpncfg {

connections {

enabled = yes;

editable = yes;

conn_type = conntype_lan;

name = "BlackMesa-TropicThunder";

always_renew = yes;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "ibinary.ddns.net";

localid {

fqdn = ".......myfritz.net";

}

remoteid {

fqdn = "......ddns.net";

}

mode = phase1_mode_aggressive;

phase1ss = "dh14/aes/sha";

keytype = connkeytype_pre_shared;

key = "a1cf51b42a0f21f17c1f05cd52....";

cert_do_server_auth = no;

use_nat_t = no;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.28.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.8.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-aes256-3des-sha/ah-no/comp-lzs-no/pfs";

accesslist = "permit ip any 192.168.8.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}PfSense: Log

Oct 24 18:52:55 charon 85454 12[CFG] proposals = IKE:AES_CBC_256/HMAC_SHA2_512_256/PRF_HMAC_SHA2_512/MODP_2048

Oct 24 18:52:55 charon 85454 12[CFG] if_id_in = 0

Oct 24 18:52:55 charon 85454 12[CFG] if_id_out = 0

Oct 24 18:52:55 charon 85454 12[CFG] local:

Oct 24 18:52:55 charon 85454 12[CFG] class = pre-shared key

Oct 24 18:52:55 charon 85454 12[CFG] id =....ddns.net

Oct 24 18:52:55 charon 85454 12[CFG] remote:

Oct 24 18:52:55 charon 85454 12[CFG] class = pre-shared key

Oct 24 18:52:55 charon 85454 12[CFG] id = ....myfritz.net

Oct 24 18:52:55 charon 85454 12[CFG] updated vici connection: con100000

Oct 24 18:52:55 charon 85454 08[CFG] vici client 465 disconnected

Oct 24 18:52:56 charon 85454 09[CFG] vici client 466 connectedFritzBox Log:

FritzBox IKE-Error 0x2027 (Timeout).Ich bin ein bisschen am Verzweifeln, weil ich schon solange mit dem Thema verbringe.

Ich würde mich wirklich sehr über eure Unterstützung freuen.Vielen Dank!

-

Das funktioniert nach meiner Erfahrung nur mit DH2 in P1 und P2 zuverlässig.

Lifetime habe ich nicht eingetragen, also Default und die Verbindung läuft mit den Werten wieder zuverlässig und stabil.Dann einfach den Tunnel über die Fritz Web GUI Eintragen, fertig.

-

@nocling vielen Dank für das schnelle Feedback

.

.Ich habe das noch nicht getestet, werde ich aber mal machen. Aber kann das wirklich das zum Timeout führen?

-

Ja die Implementierung von AVM ist halt, gefühlt noch deren erste IKEv1 von 20??.

Von Fritz Seite ist der Tunnel als immer aktiv gekennzeichnet und trotzdem konnte das NAS nur mit diesen Parametern geplant hier her sichern.

-

@nocling

Um sicherzugehen das wir nicht aneinander vorbeireden. Du meinst folgende Parameter:Bei Phase 1: DH Group von 14 auf 2

Bei Phase 2: PFS Key Grou von 14 auf 2

Sowie in der FritzBox Config Datei

Von:

mode = phase1_mode_aggressive;

phase1ss = "dh14/aes/sha";Auf

mode = phase1_mode_aggressive;

phase1ss = "dh2/aes/sha";Zudem habe ich noch diese Einstellungen gefunden. Muss dieese gesetzt werden?

-

Ja, aber in der Fritz Config Datei rum zu fummeln ist bei dem Tunnel auch ein wenig unzuverlässig.

Ich habe damit Probleme bekommen, wollte natürlich auch auf DH14 hoch, aber das läuft einfach nicht gescheit.

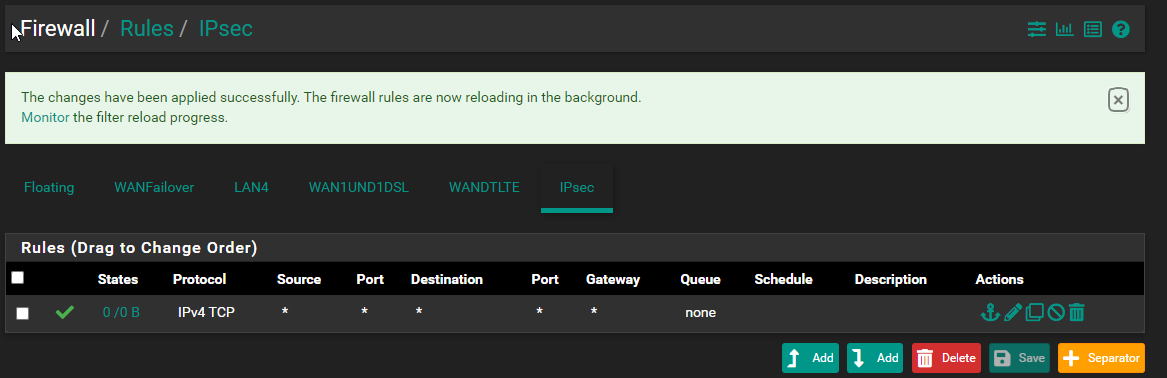

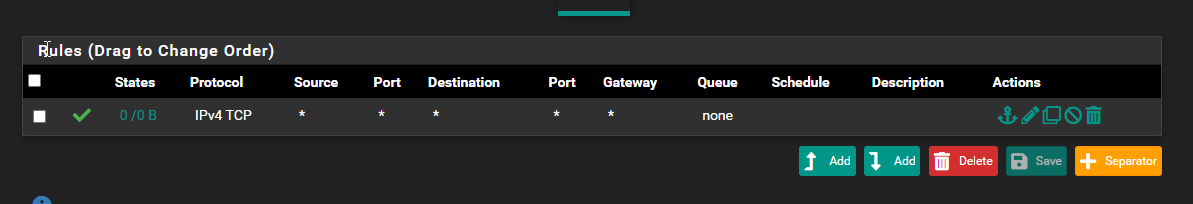

Regelwerk unter IPsec muss natürlich erstellt werden, sonst darf nix durch die Firewall durch was aus dem Tunnel kommt. -

FritzVPN ist einfach Müll. Kann man nicht schönreden, geben sie auch indirekt selbst zu.

Nicht an der Konfig manuell fummeln, den komischen Baukasten von denen nehmen und die Konfig generieren lassen ist sicherer. Manchmal gehts mit händischen Änderungen, dann hat die Kiste plötzlich wieder Totalausfälle und will nicht mehr. Daher lieber aus dem komischen Wizard Tool erstellen lassen.

Die SchrottFritzen mit VPN brauchen um halbwegs sicher zu laufen alle IKE1, AES-256, SHA-512 und DH2 wie @NOCling schon sagt. Lifetime 28800 geht, Child SA Start Action würde ich auf None setzen, damit die Fritze IMMER selbst die Verbindung aufbaut. Kommt die pfSense zuerst macht sie manchmal irgendwelchen Mist. Und DPD würde ich ausmachen, da hatten einige Boxen bei einem Kunden immer komplett rumgespackt und sind baden gegangen. Danach gings.

Cheers

\jens -

ich habe mal ein tool gebaut was die konfig unter allen systemen generiert, vieleicht hilft es dir (du solltest aber schon wissen was du tust) https://github.com/micneu72/FritzL2LVPN

-

Vielen Dank für eure Unterstützung.

Ihr könnt euch gar nicht Vorstellen wie Dankbar ich bin, ich werde zuerst die Anregungen von @JeGr ausprobieren.

Falls das nicht funktioniert Probiere ich ich gerne deine Lösung aus @micneu.

Ich habe im anderen Post gelesen das es Probleme mit der Version 2.5 gibt, diese nutze ich natürlich

-

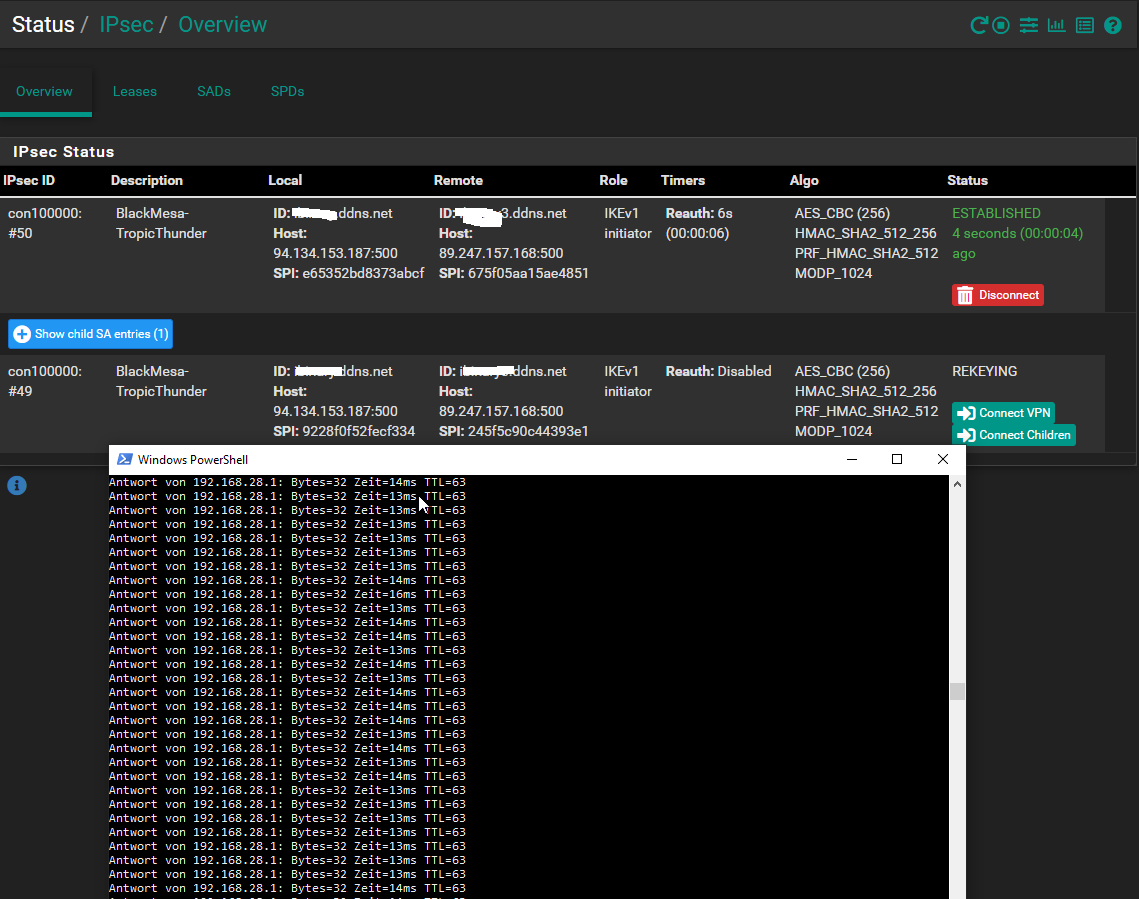

Hallo Zusammen,

heute morgen habe ich mich noch mal an das VPN Thema gewagt

.

.Vielen Dank für eure Unterstützung, mit dieser habe ich es geschafft das der Tunnel kurz aufgebaut wird.

Allerdings gibt es weiterhin ein Problem, die Verbindung bricht laut PFsense immer ab. Oder verstehe ich da was falsch?

Warum passiert das?

Der Ping auf die entfernte FritzBox sieht aber gut aus. Ich konnte auch die Clients im entfernen Netzwerk anpingen.Ich würde mich über eure weitere Unterstützen sehr freuen, so nah war am Ergebnis war ich noch nie

Für die VPN Datei, habe ich das Fritz Box Tool (Fritz! Fernzugang einrichten) benutzt.

Zudem habe ich wo oben beschrieben auf DH2 gewechsel. -

Weil AVM es kann?

Wie gesagt die Implementierung von denen ist eher so semi.

Freue dich das es läuft und schaue besser nicht mehr hin, das gibt nur analyse paralyse.

-

@sub2010 also ich habe 2 tunel zu fritzboxen am laufen, die laufen seit märz diesen jahres ohne probleme. sind einmal eine Fritzbox 7490 und eine Fritzbox 6591. bei beiden ist die firmware aktuell. keine ahnung warum es dann bei dir nicht stabil läuft.

-

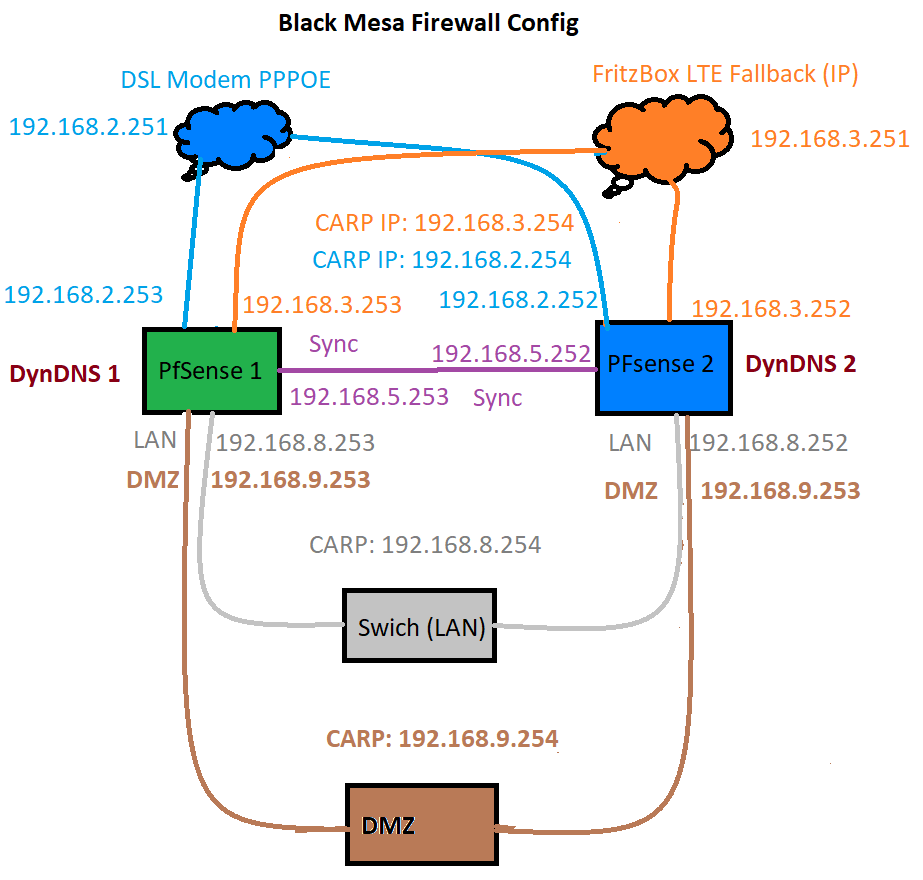

So, kommen wir zum nächsten Schritt in meiner PFsense :).

Ich möchte gerne eine HA Firewall in Betrieb nehmen. Kann mir jemand sagen ob meine Planung so richtig ist?

Die VPN LAN2LAN Verbindung läuft zwar noch nicht so wie ich möchte, aber da gebe ich nicht auf :-).1. Ist die Vergabe der IP Adressen so richtig? Vor allem im Hinblick auf das Fallback zu meiner zweiten Internetleitung?

2. Ich habe einige Dienste die ich Hochverfügbar halten möchte. Ich aber eine Dynamische IP Adresse WAN IP Adresse.

Wie muss ich meine DynDNS Eintrag konfigurieren?

Benötige ich für jeden Firewall eine separate? Oder eine für beide Firewalls?3. Ich gehe davon aus, dass ich das DMZ Netz genau so aufbauen muss wie mein LAN Netzwerk, richtig?

-

@sub2010

4. Hallo ich habe noch einen Nachbrenner. In der FritzBox LTE muss ich dort die Carp IP Addresse (192.168.3.254) als Exposed Host eintragen, oder die IP Adresesn der Pfsense 1 (192.168.3.253) bzw. Pfsense 2 (192.168.3.252). -

@sub2010 said in PFsense Hardware:

- Ist die Vergabe der IP Adressen so richtig? Vor allem im Hinblick auf das Fallback zu meiner zweiten Internetleitung?

Wenn die einzelnen Farben auch extra Netze sind und nicht das im gleichen Subnetz läuft, ja.

- Ich habe einige Dienste die ich Hochverfügbar halten möchte. Ich aber eine Dynamische IP Adresse WAN IP Adresse.

Inwiefern ist hier hochverfügbar gemeint? Ich kann nicht sehen, wie das hier funktionieren soll, denn LTE hat im Normalfall keine Public IP die via DynDNS erreichbar wäre - somit keine Möglichkeit dass der Dienst darüber erreichbar ist

Ansonsten wird DynDNS ganz normal konfiguriert.- Ich gehe davon aus, dass ich das DMZ Netz genau so aufbauen muss wie mein LAN Netzwerk, richtig?

korrekt, DMZ ist nur ein "weiteres LAN mit anderen / strikteren Regeln". Aber auch hier hoffe ich dass das alles VLANs oder getrennte Kabelabschnitte sind und nicht einfach mehrere IPs im gleichen Subnetz. Das wäre fatal.

- Hallo ich habe noch einen Nachbrenner. In der FritzBox LTE muss ich dort die Carp IP Addresse (192.168.3.254) als Exposed Host eintragen, oder die IP Adresesn der Pfsense 1 (192.168.3.253) bzw. Pfsense 2 (192.168.3.252).

Immer die CARP Adresse sonst gibt es kein Failover.

Mir fehlt noch ein 5.: Wie ist eigentlich der Failover bei DSL gedacht? Soll sich der Cluster per PPPoE selbst einwählen? Dann ist das aber erst recht keine "Hochverfügbarkeit", denn Failover gibt es bei PPPoE nicht, nur harter Cut. Ist auch nicht empfohlen.

Somit müsste auch DSL vor den Sensen via Router gelöst und per Exposed Host auf die CARP VIP realisiert werden, erst dann gibt es sauberes und sinnvolles HA und Failover.

Cheers