PFsense Hardware

-

@sub2010 bei mir sind sie einfach von 2 bis 8 durchnummeriert (keine Ahnung, warum 1 fehlt)

Wichtig ist auch, dass auf beiden PFS-Maschinen die Interfaces in der gleichen Reihenfolge sind (also DMZ muss auf beiden PFS auch z.B. OPT1 sein)

-

@jma791187

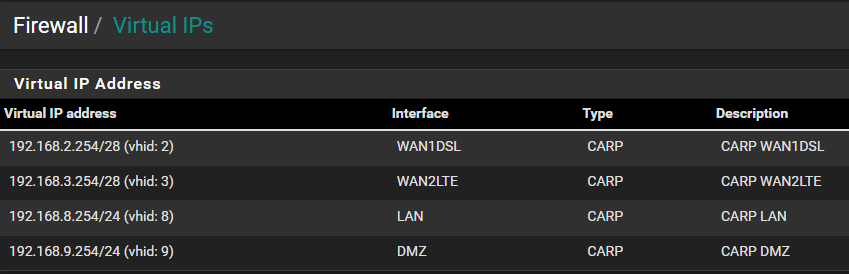

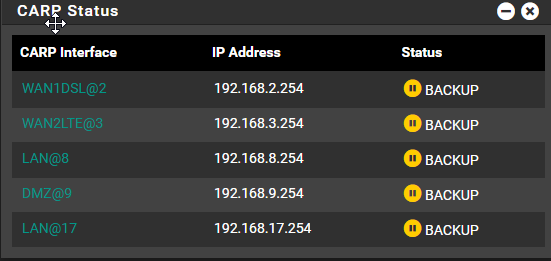

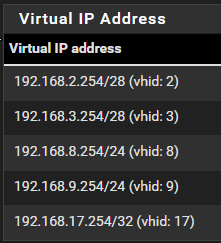

Ihr Jungs seid echt Klasse, vielen Dank für deinen Support. Es hat funktioniert!Virtual IP Umstellung auf VHID:

Ich hatte im Kopf das es das vierte Oktett sein muss. Aber laut Doku "sollte" das dritte sein.

Das hatte ich irgendwie verwechselt bzw mich erst wieder daran erinnert als du mir den Tipp gegeben hast .

.

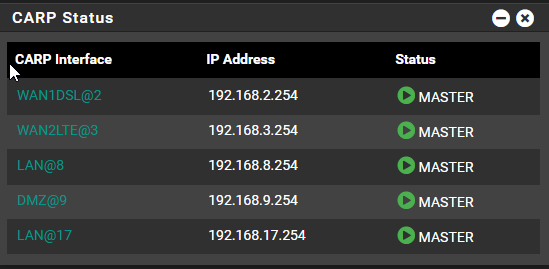

Master

Slave

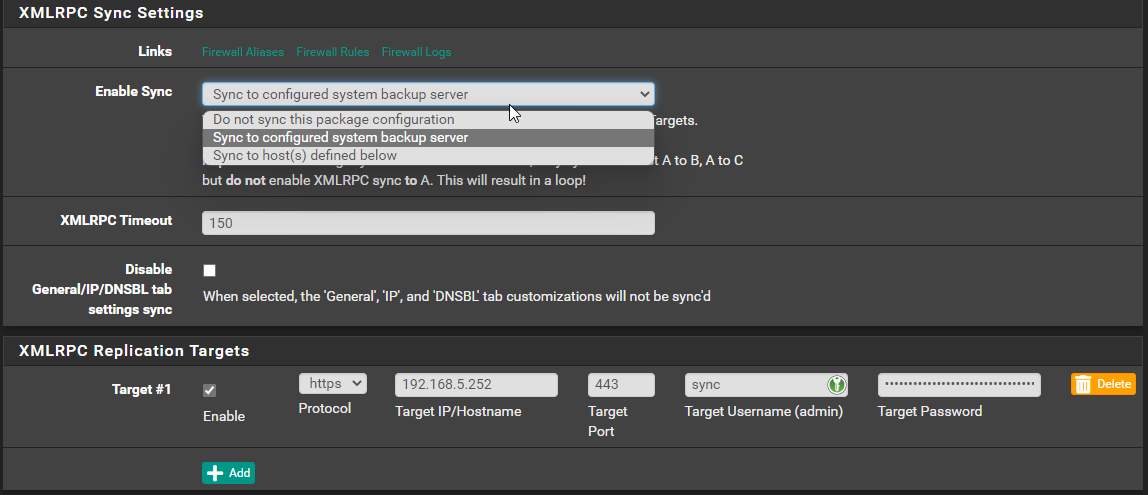

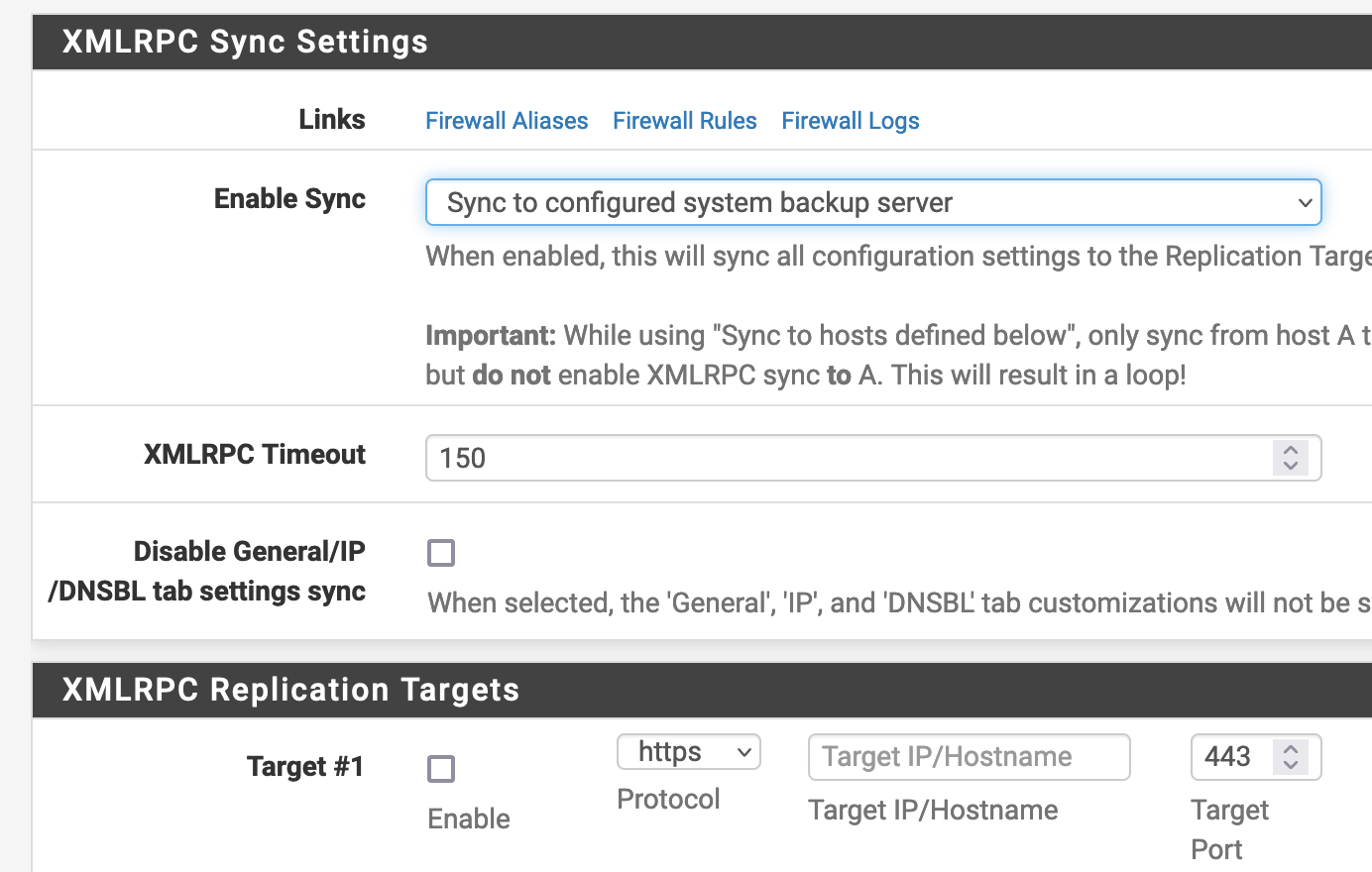

Wie muss denn der Sync zu meiner Slave Firewall aussehen? Als Backup oder Sync to host?

-

@sub2010

Bei mir sieht es so aus:

-

@sub2010 said in PFsense Hardware:

Das hatte ich irgendwie verwechselt bzw mich erst wieder daran erinnert als du mir den Tipp gegeben hast .

Dein Problem war, dass du auf dem LAN 2x CARP mit 2x der gleichen VHID vergeben hast. Alle getrennten Netze können die gleiche VHID benutzen, aber im gleichen Bereich darf es eine ID nur einmal geben.

Du kannst die 2. CARP Adresse eh völlig anders konfigurieren, das wäre der bessere Weg. Statt die 2. LAN IP als CARP, kannst du sie als Alias IP setzen und als Interface nicht LAN, sondern die andere LAN CARP IP auswählen. Dann wird die 2. LAN CARP IP Huckepack auf der ersten verwaltet und braucht keine eigene VHID.

@sub2010 said in PFsense Hardware:

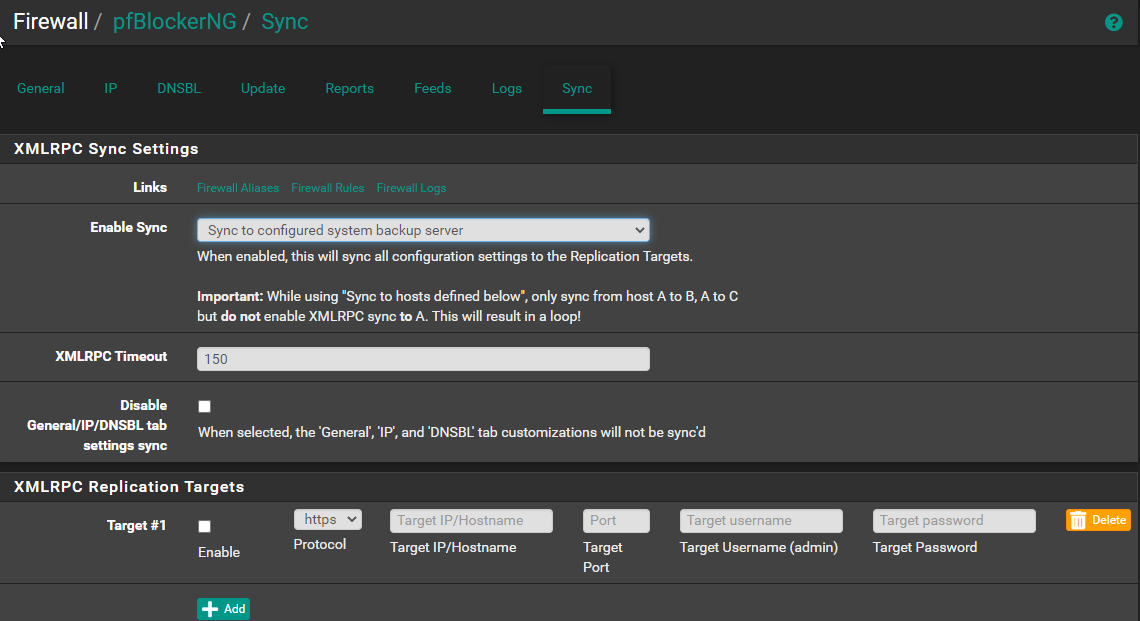

Denn für mich ist "Sync to configured system backup server" eine Konfigurationssicherung auf einen Backup Server.

Dann hast du den Satz schlicht falsch verstanden, denn es geht hier nicht um Backup, sondern um den "HA System Backup Server" und der ist im HA Setup definiert. Darum steht beim 2. Knoten auch überall bei CARP "Backup" State. Weil es der "Backup-Server" ist. Die Einstellung nutzt also schlichtweg den Server, den du selbst in HA definiert hast. So einfach :)

Cheers

-

@jegr

Danke für die Erläuterung.

Ich habe nun alles so eingestellt wie von euch empfohlen. Und nun läuft es 1A.

Danke

-

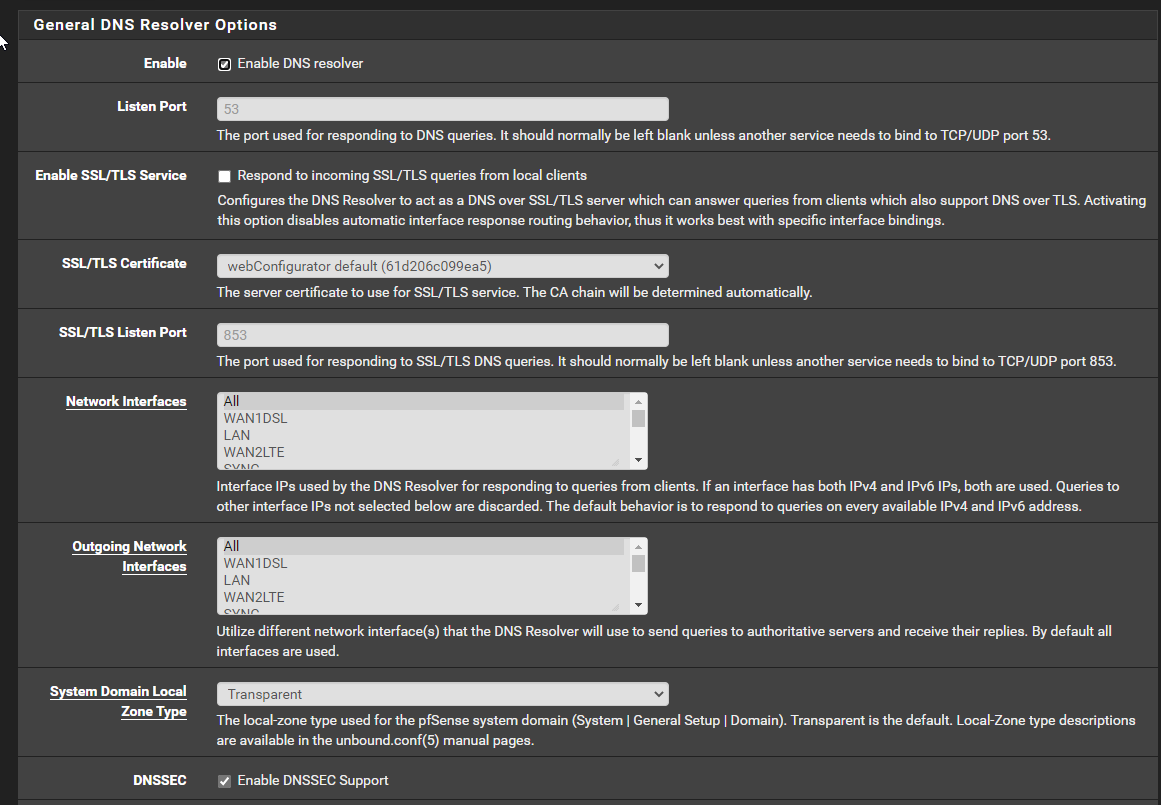

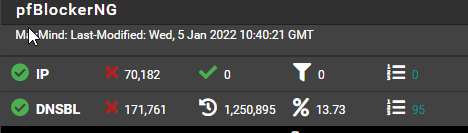

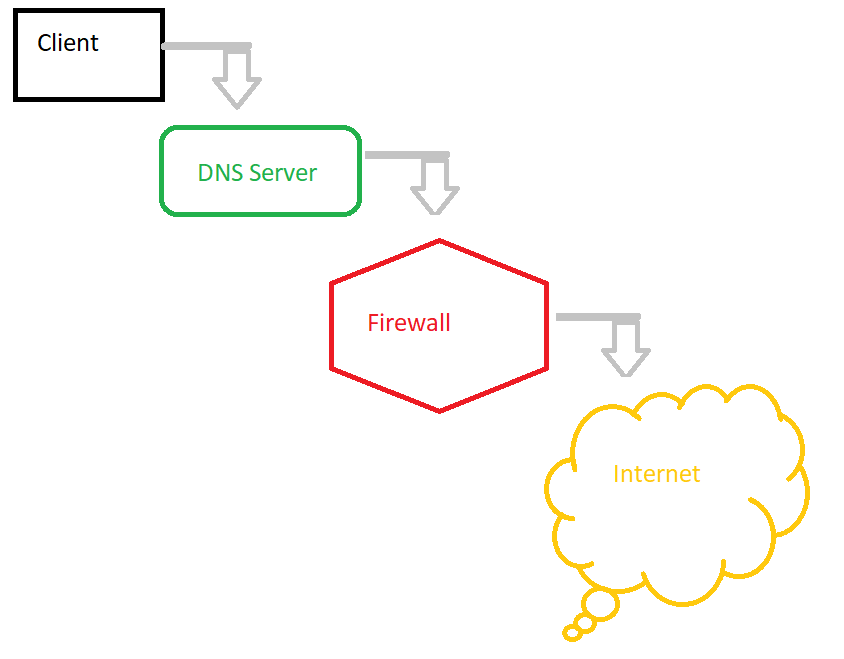

Da habe ich ein noch eine Frage bzgl. der DNS Auflösung.

Mein aktuelles System sieht so aus.

Jetzt stellt sich mir die Frage, ob ich den Firewall DNS Resolver einsetzen soll.

Wie macht ihr das? Benutzt Ihr öffentliche DNS Server, oder übernimmt das die Pfsense für euch? -

pfSense bekommt die vom Provider über DHCP, IPv4 und IPv6.

Ich selber NATe alle DNS Anfragen zur pfSense die intern rein kommen auf die Localhost der pfSense, so umgeht hier niemand meinen Resolver. DNS over HTTPs blocke ich über die passenden pfBlockerNG Listen.

Da ich den pfBlockerNG hier als wichtige Sicherheitsinstanz einsetze, kann die so kein Client intern unterwandern.

DNS Sec nutze ich intern nicht, im eigenem LAN habe ich da keine Bedenken, wenn ich aber mal was Debugen muss, kann ich das im Wireshark einfach lesen. -

@nocling said in PFsense Hardware:

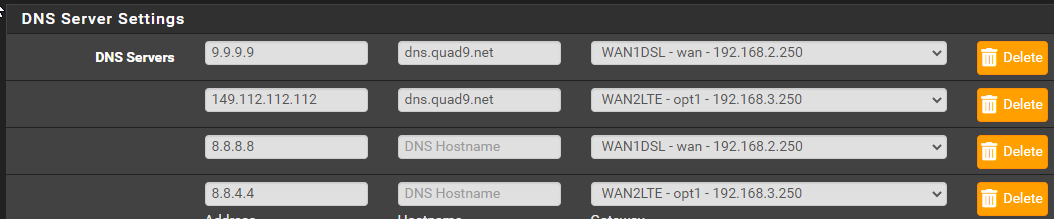

pfSense bekommt die vom Provider über DHCP, IPv4 und IPv6.

Kommt bei mir nicht ins Haus.

Hierarchie ist hier:

┌──────────┐ │ Internet │ └────┬─────┘ │ │ ┌────┴─────┐ │ pfSense │ ┌─────────┐ │(Resolver)├───────────┬────┤ piHole1 │ └──────────┘ │ └─────────┘ │ │ ┌─────────┐ ├────┤ piHole2 │ │ └─────────┘ │ │ │ ┌────┴────┐ │ int.LAN │ └─────────┘pfSense als Edge Device macht Resolver und löst sauber hierarchisch DNS auf.

Intern arbeiten 2x piHole Instanzen für DNS Blocking, Ad Blocking etc. damit da aufgeräumt ist.

Internes LAN bekommt die beiden internen piHoles als DNSe ausgeliefert.

Da die pfSense die interne Domain(s) kennt und ggf. auch überschreiben kann, können die piHoles schön DNS filtern und kennen trotzdem da sie die Sense als Upstream nutzen die internen Gerätenamen etc. problemlos.Kann man in klein natürlich problemlos auch bauen nur mit der Sense und pfBlockerNG + unbound (DNS Resolver) + DNSBL Listen, hier gabs aber schon piHoles vor pfBNG.

Cheers

-

-

@sub2010 Hi,

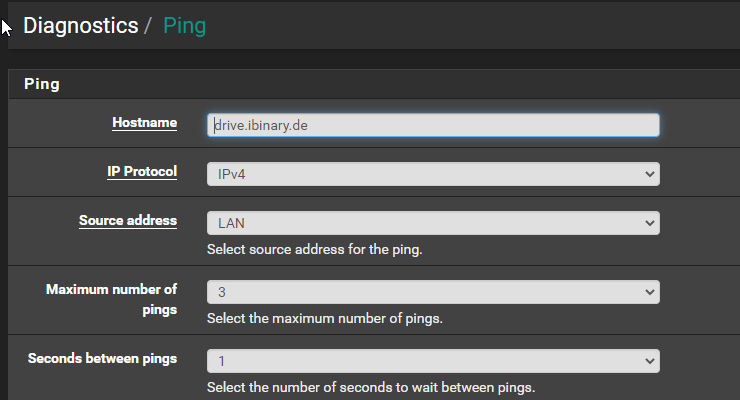

und welche Adresse hättest Du erwartet?

Hast Du in Deinem Resolver einen Host-Override, der Drive.ibinary.de in eine andere IP-Adresse auflösen soll? Oder hast Du einen Domain-Override für ibinary.de, der auf einen anderen DNS-Server zeigt? -

@jma791187 ich hab die interne erwartet.

Wie kann ich erreichen das er sich bei meiner Domain an meine Domänen DNS Server wendet?

-

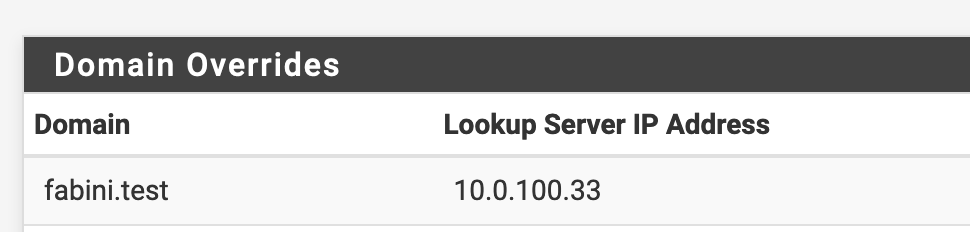

Du trägst dafür im unten Bereich beim Resolver Deine Domäne als Domain-Override ein.

Hier wird die Anfrage, wenn sie für einen Rechner in der internen Domäne fabini.test ist, an den (internen) DNS-Server 10.0.100.33 weitergeleitet.

-

Danke, nun funktioniert es

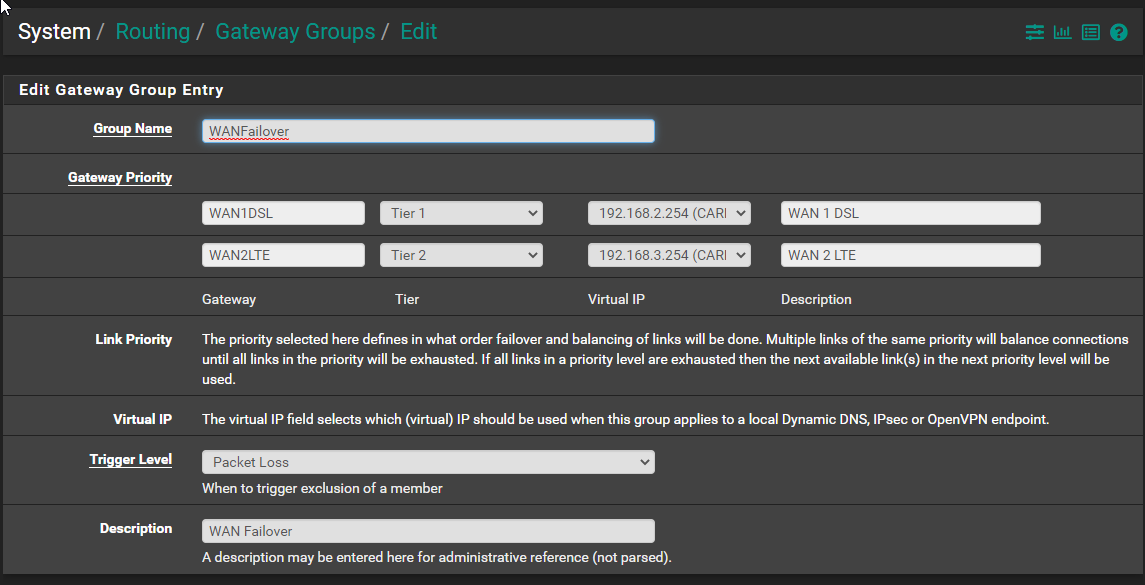

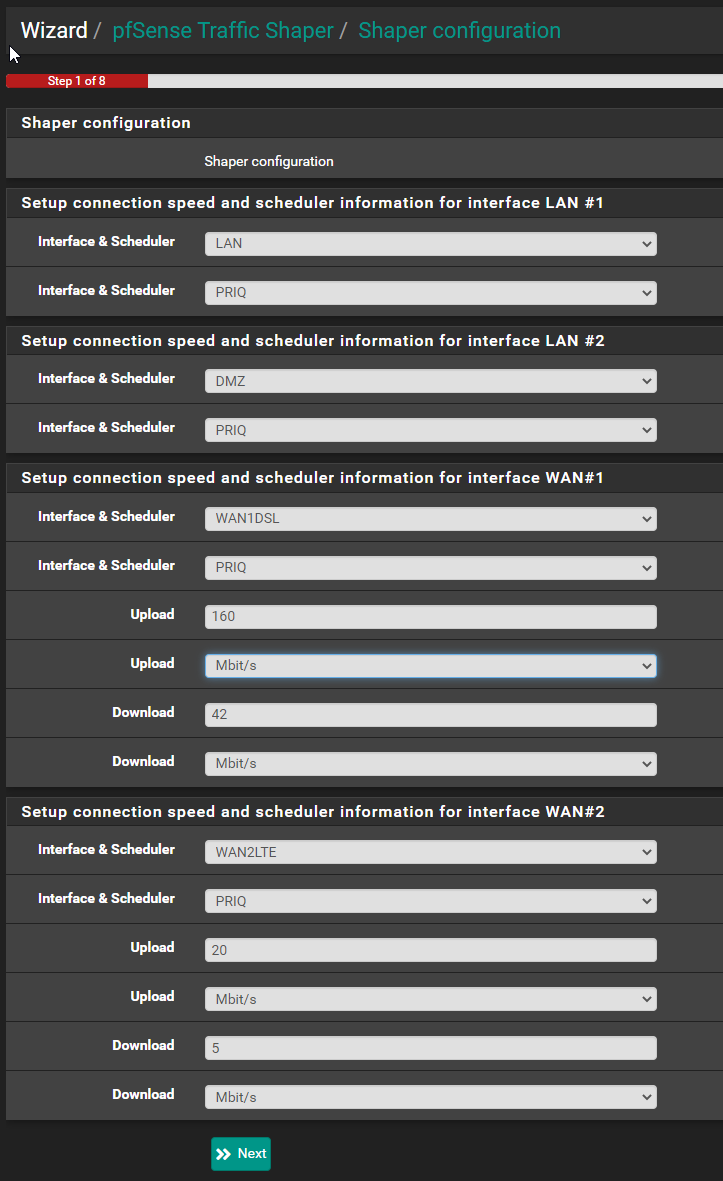

Ich habe noch ein Problem bei meinem WAN Failover. Ich habe zwei Anschlüsse DSL und LTE. Wenn DSL versagt übernimmt die LTE Verbindung. Wenn dieser Fall eintrifft deklariert die Pfsense die LTE Verbindung aufgrund der "hohen" Last diese ebenfalls als Offline. Wie kann ich Ihre beibringen das die Verbindung über LTE langsamer ist und Sie diese nicht als Offline deklarieren soll.

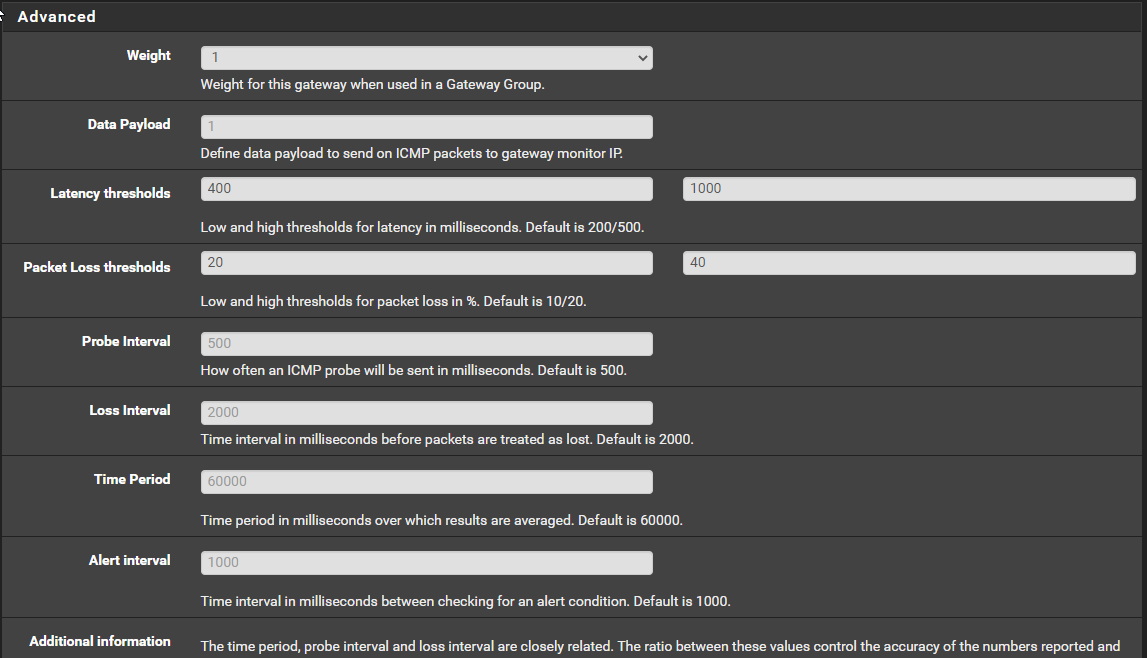

Ich habe Bereits unter Advanced die Einstellungen verdoppelt, dadurch verzögert sich legeglich das Problem.

-

@sub2010 said in PFsense Hardware:

Wie kann ich Ihre beibringen das die Verbindung über LTE langsamer ist und Sie diese nicht als Offline deklarieren soll.

Disable Gateway Monitoring Action, aber vielleicht wäre es schlauer, stattdessen die Last auf der LTE Verbindung via Traffic Shaper so zu begrenzen, dass die Latenzen erst gar nicht explodieren.

-

@thiasaef

Die zweite Variante macht viel mehr Sinn.

Okay, ich habe mich durch den Wizard geklickt, ob es dann aber funktioniert muss ich noch testen. Ich danke dir für den Tipp.

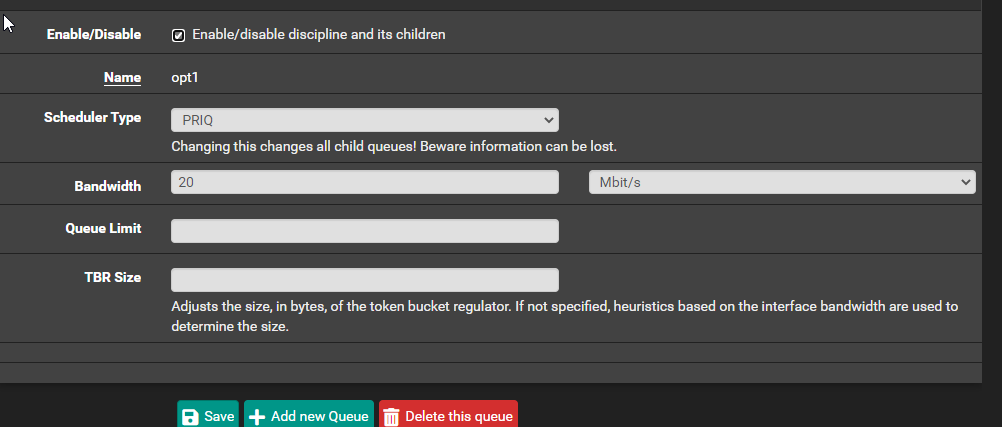

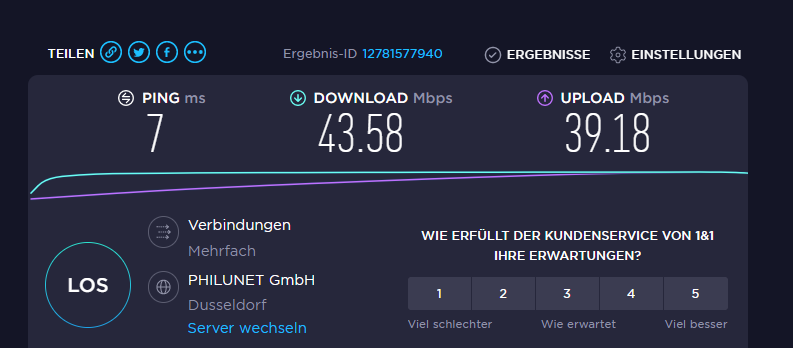

Naja, so habe ich mir das nicht vorgestellt. Beim Speedtest kommt statt 160Mbit nur 40Mbit an. Irgendwas stimmt nicht...

Ohne Traffic Shaper

Hier meine Config

-

@sub2010 ich würde fq_codel verwenden und den Download auf 135 Mbit/s sowie den Upload auf 36 Mbit/s begrenzen.

Anleitung: https://forum.netgate.com/topic/112527/playing-with-fq_codel-in-2-4/814?_=1645275206163

... das Gleiche dann noch mal für die LTE Verbindung mit entsprechend niedrigeren Raten.

-

@thiasaef

Warum die Begrenzung? An meiner Leitung kommen laut Speedtest tatsächlich 160Mbit an. -

@sub2010 das Traffic Shaping via fq_codel hat nur dann einen positiven Effekt auf die Latenzen unter Last, wenn du deine Datenrate via Limiter künstlich drosselst. Ein grober Richtwert dafür sind 95 % der normalerweise erreichbaren Datenrate. Ob es funktioniert, kannst du auf https://dslreports.com/speedtest/ testen.

An meiner Leitung kommen laut Speedtest tatsächlich 160Mbit an.

Ich bin von obigem Screenshot ausgegangen und da kamen halt nur 143 Mbit/s an.

-

@thiasaef

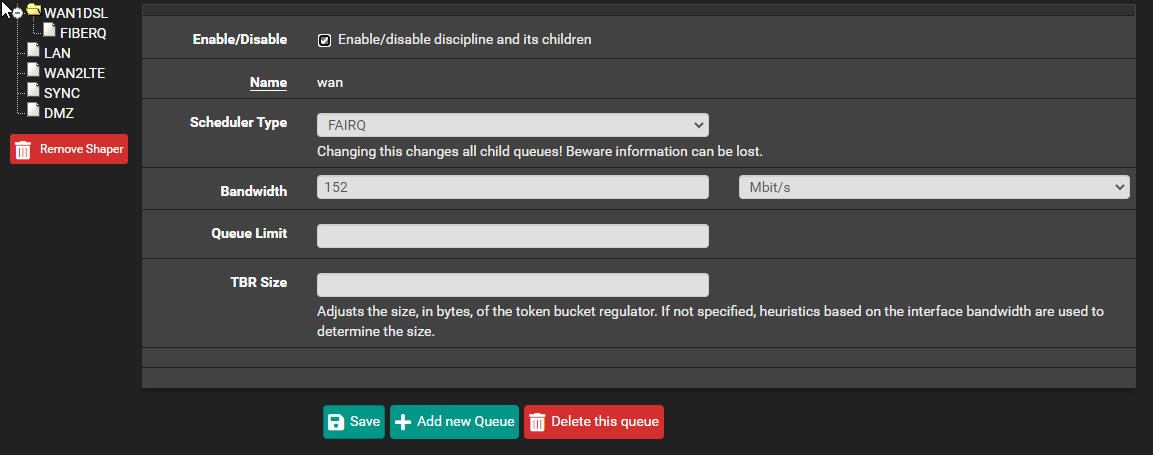

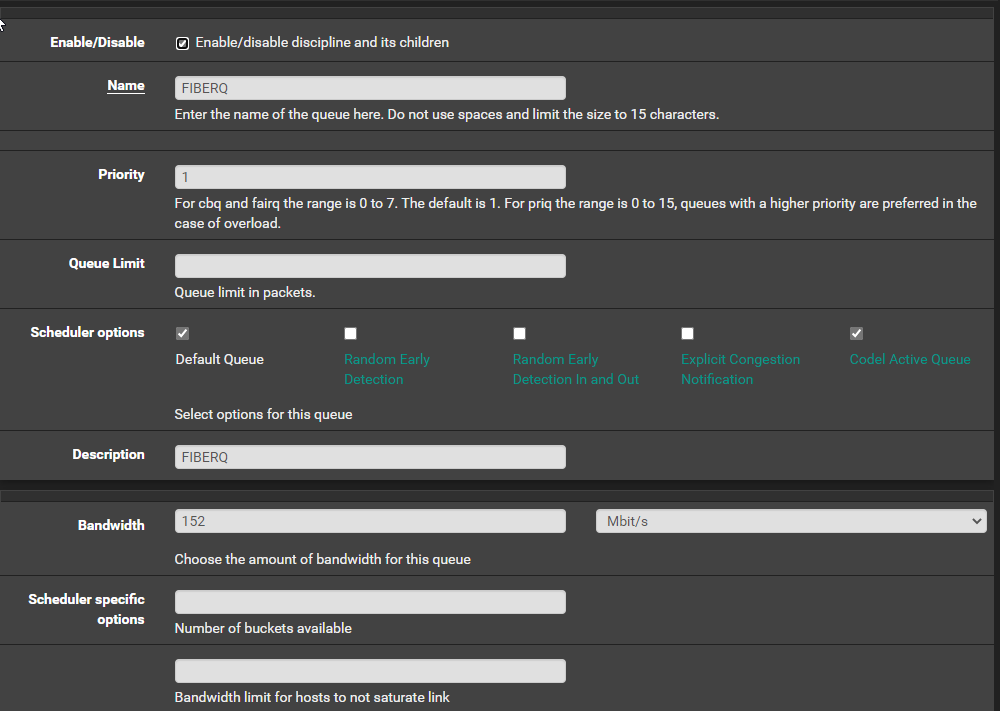

Danke für die Antwort, dass lag daran das ich im Home Office nicht alleine war ;).Hier meine Konfig:

Ich habe aber nicht verstanden wo ich das ebenfalls für den Upload eintragen kann. Weißt du wo das geht?

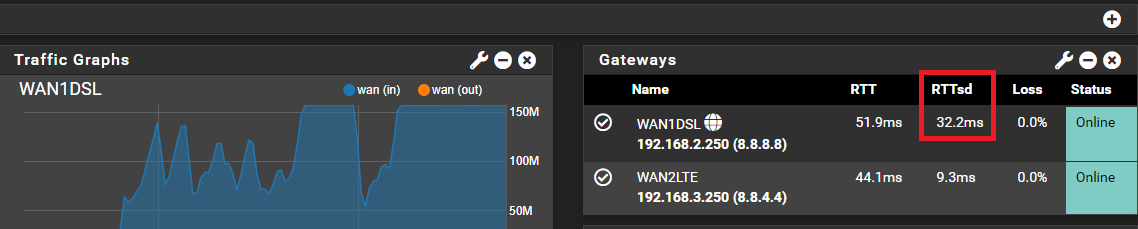

Soweit so gut, bei der WAN Verbindung scheint es zu funktionieren. Da der RTTsd Wert erhöht ist aber der Status als Online angezeigt wird.

Vielen Dank für die Unterstützung, ich berichte ob die Funktion bei der LTE Version ebenfalls so gut funktioniert.

-

@sub2010 sicher das es funktioniert wie gewüncht?

soweit ich weiß hast du soeben den upload auf 152mbit begrenzt und nicht den download. den download setzt der wizard auf dem lan interface. das war auch der grund weswegen ich das nicht genutzt habe, weil man eben nicht den download pro WAN interface setzen kann.