PFsense Hardware

-

@nocling

@viragomann

Nein, die Lüfter bleiben drin, das Ursprungs System kam komplett passiv gekühlt aus.

Die Lüfter sind ein nettes Addon

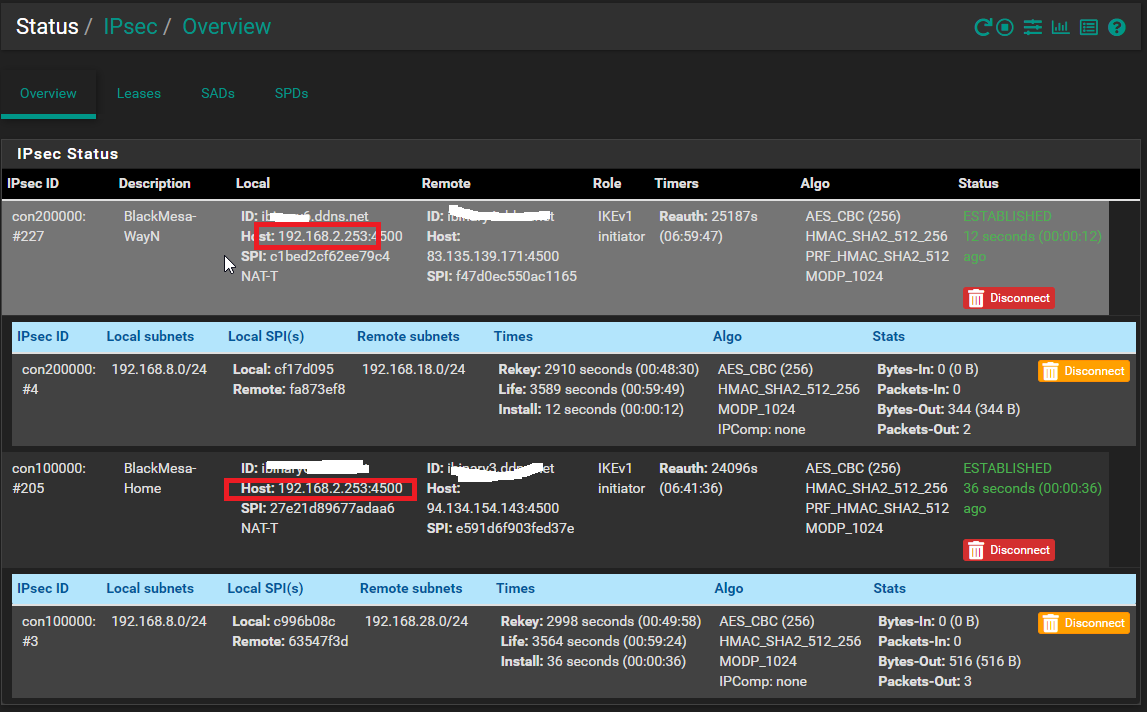

Auch P2? Gibt es vom aktuellen Status auch so einen hübschen Screenshot?Hier ein hübscher Screenshot

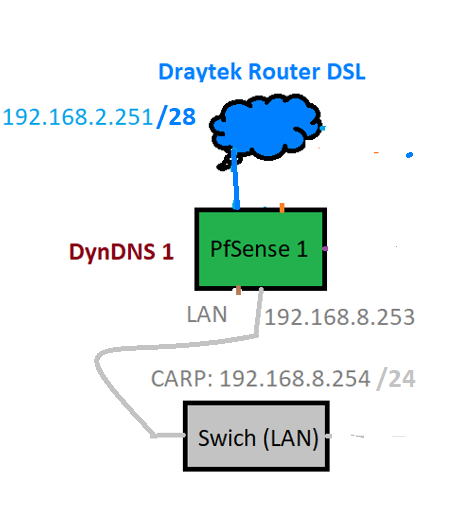

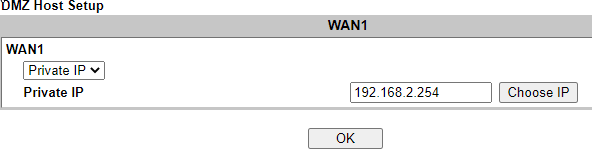

Der rote Rahmen macht mich stutzig, denn eigentlich müsste von meinem Verständnis dort nicht die IP Adresse der Firewall stehen sondern die CARP IP Adresse (192.168.2.254/28).

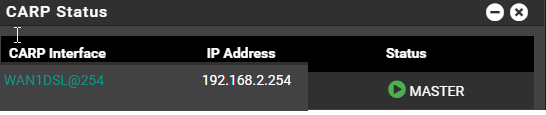

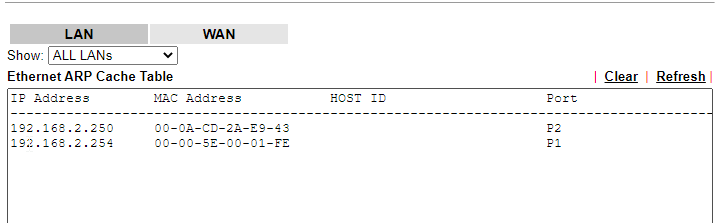

Die Frage ist, ob der Draytek mit CARP überhaupt umgehen kann. Ggf. benötigt es eine zusätzliche Einstellung. Aber ich denke, die IPSec wird wohl nicht der erste Funktionstest des HA-Systems sein. Wenn aller andere Traffic ganz normal drüber läuft, sollte IPSec auch kein Problem sein.Der Draytek erkennt auf jeden Fall die CARP IP Adresse

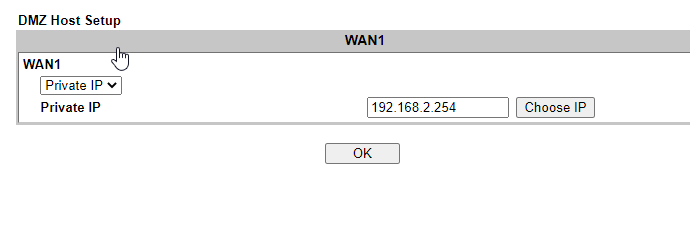

Und diese habe ich auch als DMZ IP Adresse genommen (Anders gesagt Exposed Host)

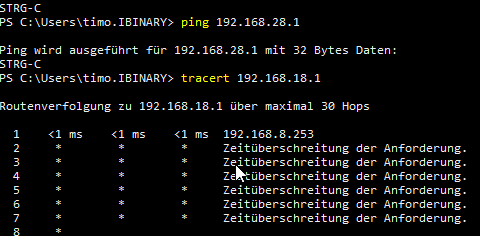

Ping und Tracert auf das entfernte Netzwerk machen mich stutzig, und zeigen meiner Meinung nach Richtung PFSense.

In diesem Test ist irgendwie alles unlogisch. Sowohl das VPN als auch die LAN Schnittstelle werden nicht per Ping über die CARP Adresse angesprochen. Das verstehe ich nicht.

Zudem müsste der Ping doch weiter kommen als zum LAN Netzwerk, kann es sein, dass weil ich zwischen Router und PFSense ein kleineres Netz das es zu Fehlern kommt? 192.168.2.254/28 -

@sub2010

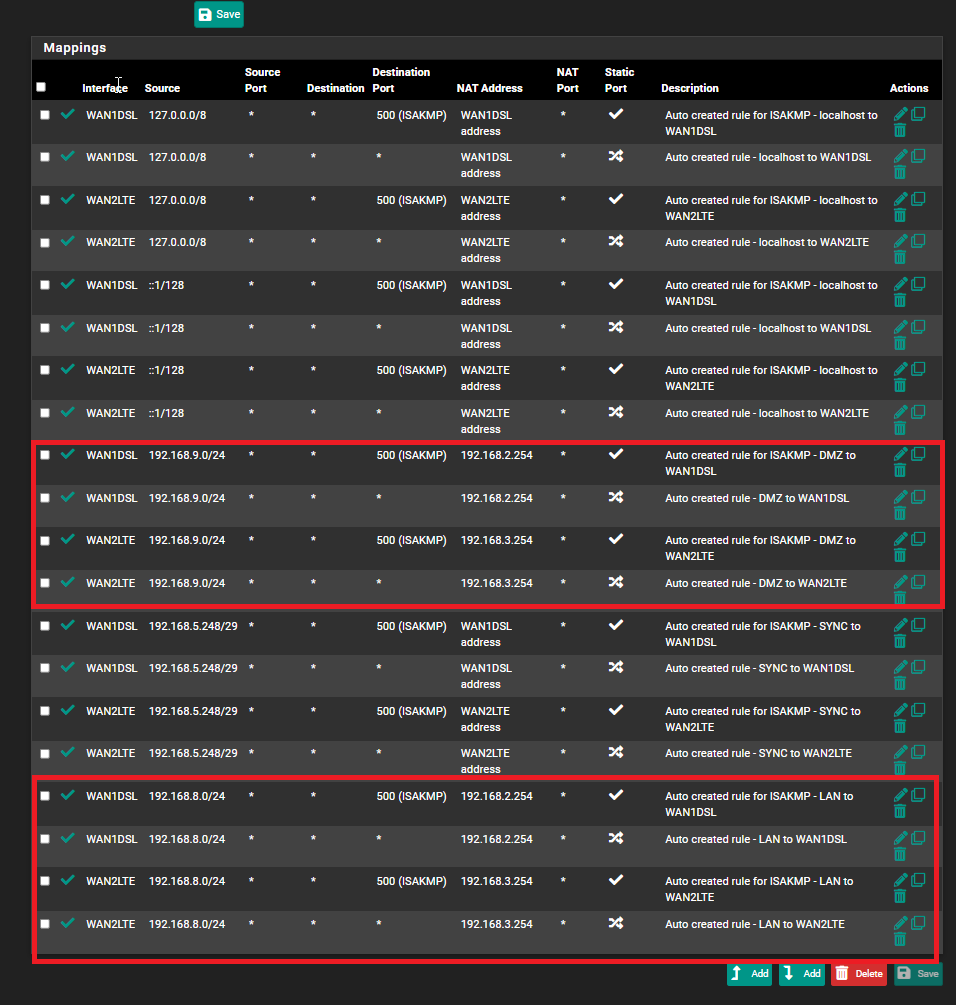

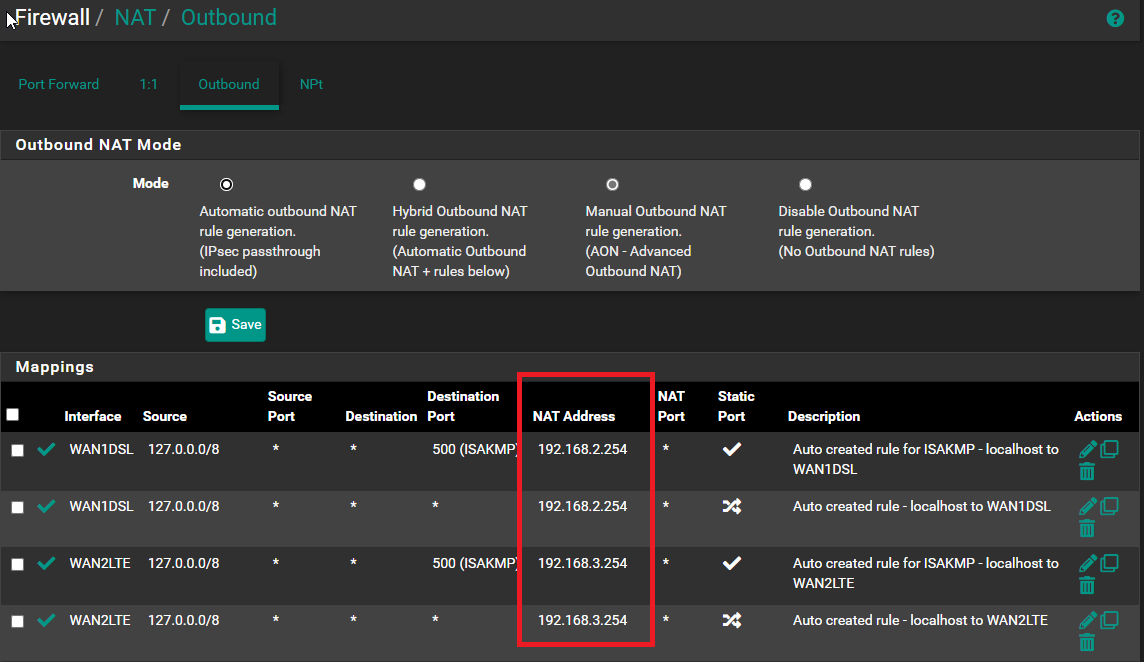

Hast du das Outbound NAT auf die CARP IP konfiguriert? Das wird gerne in der Euphorie vergessen. -

@viragomann said in PFsense Hardware:

Hast du das Outbound NAT auf die CARP IP konfiguriert? Das wird gerne in der Euphorie vergessen.

Ich habe mir das noch mal angesehen und Konfiguriert. Leider mit dem gleichen Resultat.

Folgenden Anpassungen habe ich vorgenommen.

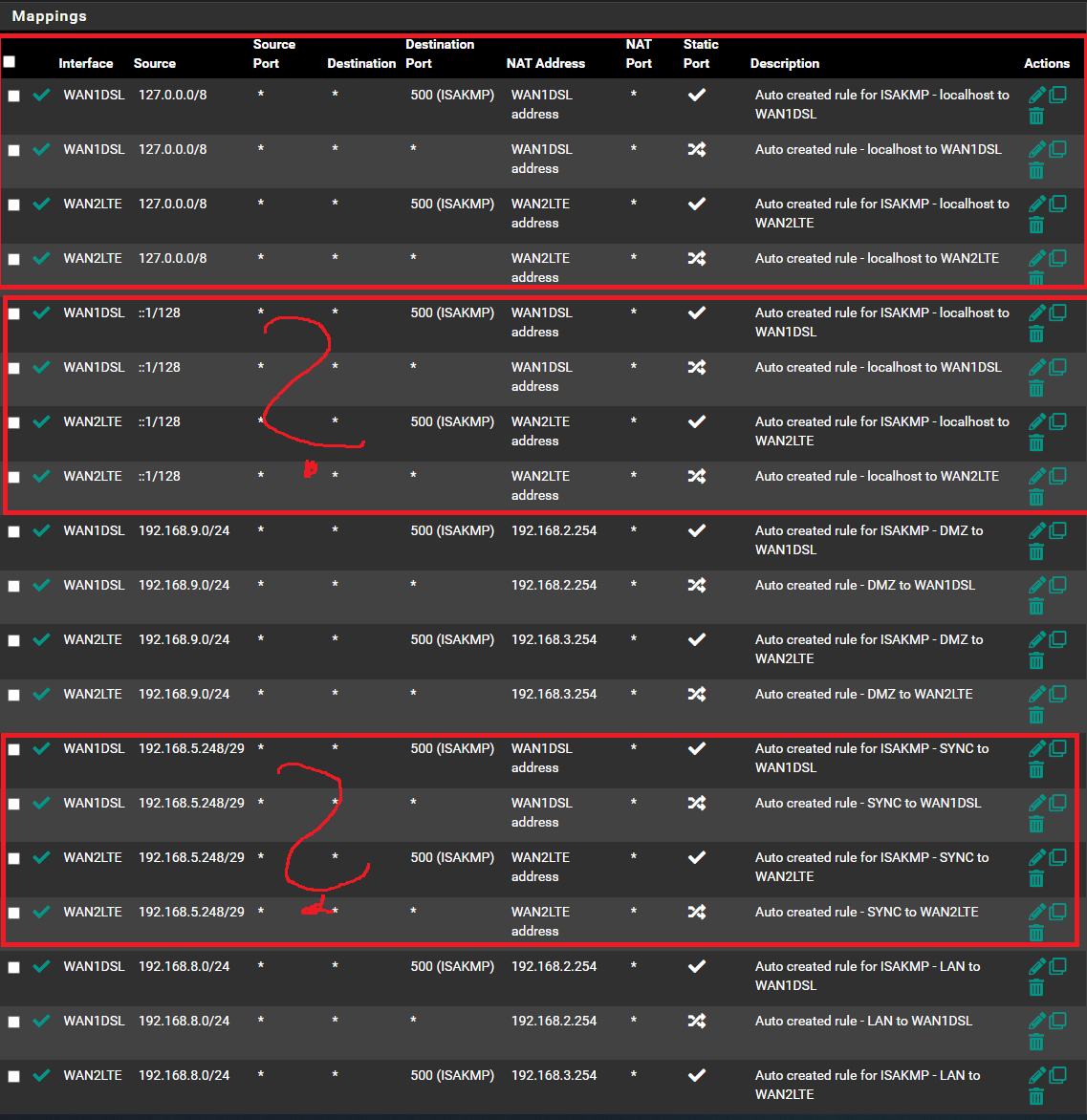

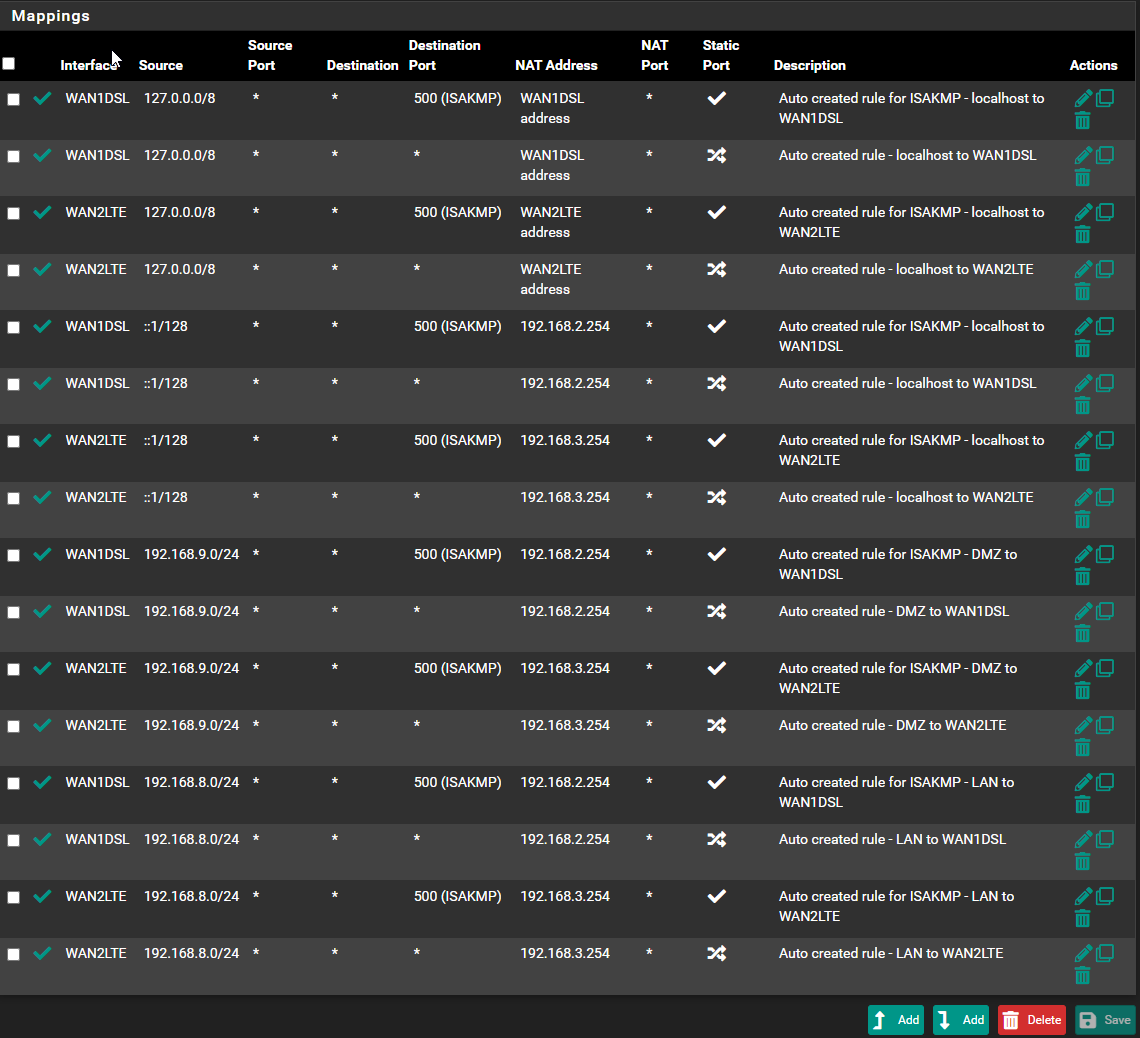

Manuel Outbound.

Und die Änderungen vom roten Kasten.

192.168.9.0/24 ist mein DMZ Netz

192.168.8.0/24 ist mein LAN Netz. Ich arbeite momentan aber ausschließlich aus dem LAN Netz!

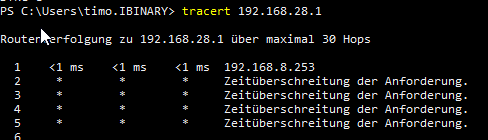

Was noch immer passiert ist, wenn ich ein Tracert durchführe, nimmt er aus dem LAN nicht die CARP IP Adresse. Sondern die von der Firewall.

Auch Ping Versuch direkt von der Firewall aus in das entfernte Netz schlagen fehl. Was mache ich immer noch falsch?

-

@sub2010 said in PFsense Hardware:

Folgenden Anpassungen habe ich vorgenommen.

Manuel Outbound.

192.168.9.0/24 ist mein DMZ Netz

192.168.8.0/24 ist mein LAN Netz. Ich arbeite momentan aber ausschließlich aus dem LAN Netz!Für die IPSec VPN auf der pfSense benötigst du auch die beiden Regeln für 127.0.0.0/8 für jedes WAN Interface. Schließlich kommt die Verbindung von der pfSense, nicht von einem Netz dahinter.

Falls noch nicht gemacht, musst du auch in der IPSec P1 Konfiguration die CARP VIP einstellen.

Was noch immer passiert ist, wenn ich ein Tracert durchführe, nimmt er aus dem LAN nicht die CARP IP Adresse. Sondern die von der Firewall.

Ist normal. Das ist die IP, von der die Antwort kommt. pfSense schickt eigene Pakete immer von der Interface IP, solange es keine Masquerading gibt (Outbound NAT), ist aber auch nicht nötig.

-

@viragomann

Vielen Dank für deine Unterstützung.Ich bin mir nicht sicher ob ich deine Erläuterungen richtig umgesetzt habe.

Für die IPSec VPN auf der pfSense benötigst du auch die beiden Regeln für 127.0.0.0/8 für jedes WAN Interface. Schließlich kommt die Verbindung von der pfSense, nicht von einem Netz dahinter.

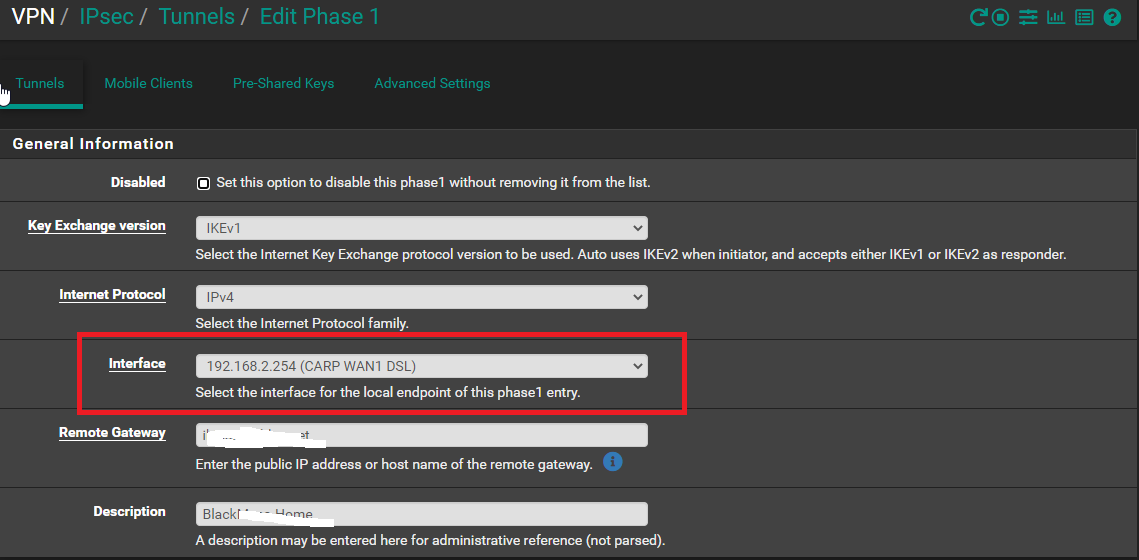

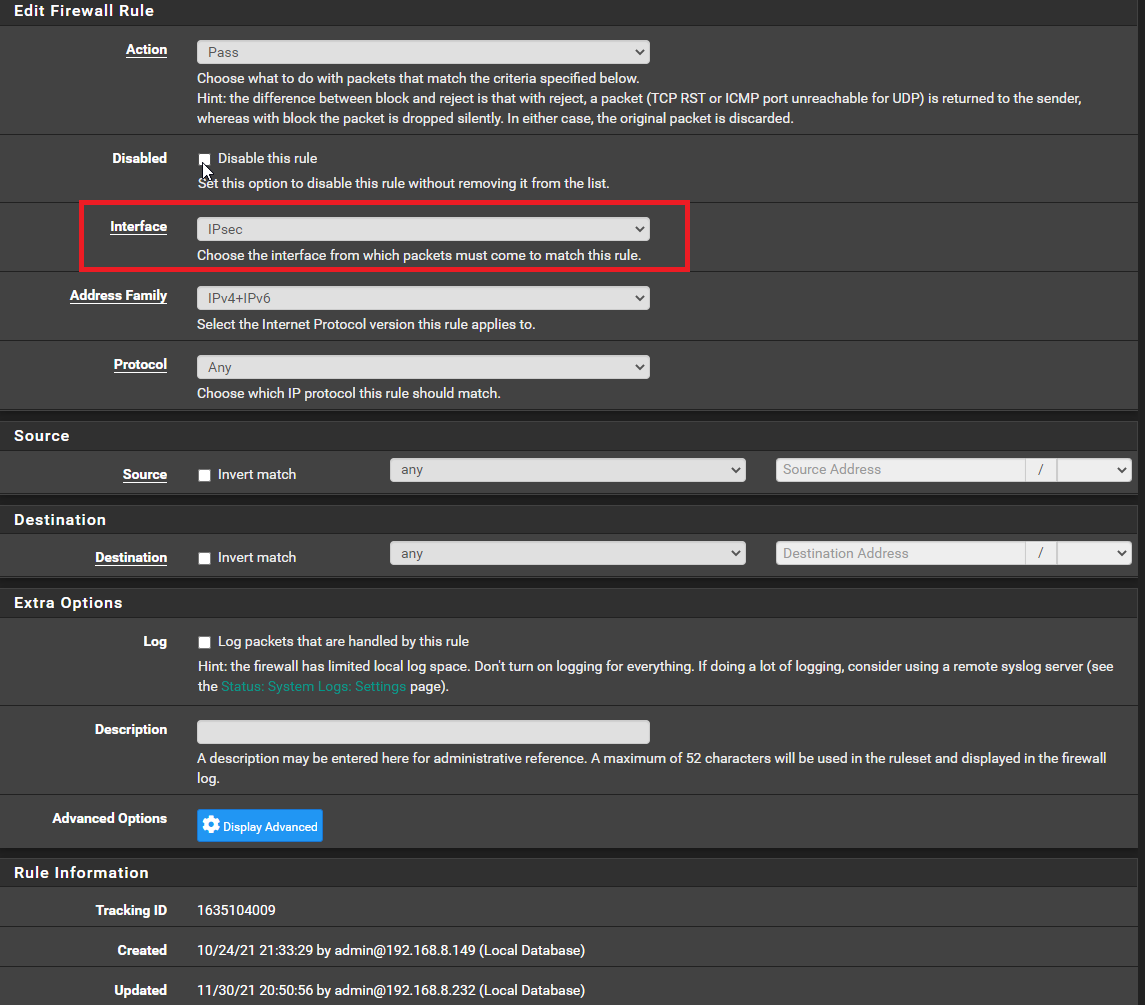

Falls noch nicht gemacht, musst du auch in der IPSec P1 Konfiguration die CARP VIP einstellen.IPSec Phase 1

Ich habe das Interface von WAN1DSL auf die CAPR Adresse geändert, meinst du das?

Ist normal. Das ist die IP, von der die Antwort kommt. pfSense schickt eigene Pakete immer von der Interface IP, solange es keine Masquerading gibt (Outbound NAT), ist aber auch nicht nötig.Das erklärt vieles, Danke für diese Antwort!

-

@sub2010

Alles okay. -

@sub2010 Zum CARP:

Outbound NAT:

- Alles was nicht localhost ist (127.0..0.1 / ::1) auf die CARP VIP ändern/umschreiben, sonst Murks beim Failover

- Localhost Kram auf Interface IP lassen!

- VPNs müssen auf die CARP IP konfiguriert sein, nicht auf WAN :)

--

Ansonsten: wo kommt im Bild oben eigentlich die 2. 4 Port NetzwerkKarte her?

-

Vielen Dank für die Korrekturen. Deine Änderungen habe ich im Roten Kasten angepasst,

- Ich bin mir aber bei ::1 unsicher, soll ich dort auch die CARP Adresse eintragen? Und wenn ja, welche?

- Muss ich bei dem Sync Netzwerk (192.168.5.0/29), habe ich keine CARP Adresse, und somit muss ich dort nichts vornehmen, richtig?

-

@sub2010 said in PFsense Hardware:

Ich bin mir aber bei ::1 unsicher, soll ich dort auch die CARP Adresse eintragen? Und wenn ja, welche?

Hatte ich geschrieben:

Alles was nicht localhost ist (127.0..0.1 / ::1) auf die CARP VIP ändern/umschreiben, sonst Murks beim Failover

@sub2010 said in PFsense Hardware:

Muss ich bei dem Sync Netzwerk (192.168.5.0/29), habe ich keine CARP Adresse, und somit muss ich dort nichts vornehmen, richtig?

Sync braucht überhaupt kein NAT. Du möchtest ja nicht, dass im Sync Netz jemand anders ist als deine Firewalls und die müssen darüber auch nicht Internet sprechen - ergo gar kein NAT.

Das ist einer der Haupt-Punkte von manuellen Regeln vs. automatic: Die Möglichkeit entscheiden zu können was man überhaupt braucht. Sync? Unnötig. VPN Einwahlnetze? Wenn die nicht Internet über eines der GWs reden müssen, sondern nur zur Einwahl ins interne Netz gedacht sind - raus. Und so weiter. Automatic haut einfach alles was intern als Netz angelegt ist in die NAT Liste. Will/braucht man das? Eben nicht :) Deshalb besser mit auto starten und dann runterbrechen was überhaupt benötigt wird.

Wenn aus deinen internen Netzen niemand bspw. IPsec machen muss, sondern das die Firewall selbst macht und es auch kein anderer soll -> Die 500(ISAKMP) Regel für die internen Netze (192.168...) raus. Braucht man dann schlicht nicht. Und wenn man dann ein Alias mit allen internen Netzen anlegt, die überhaupt geNATtet werden sollen, dann hat man das schnell runtergebrochen auf eine Regel pro Gateway.

Cheers

-

@jegr

Danke dir für deine Ausführungen, ich habe die Grundlage Verstanden.

Aber die Umsetzung scheint bei mir nicht zu klappen .

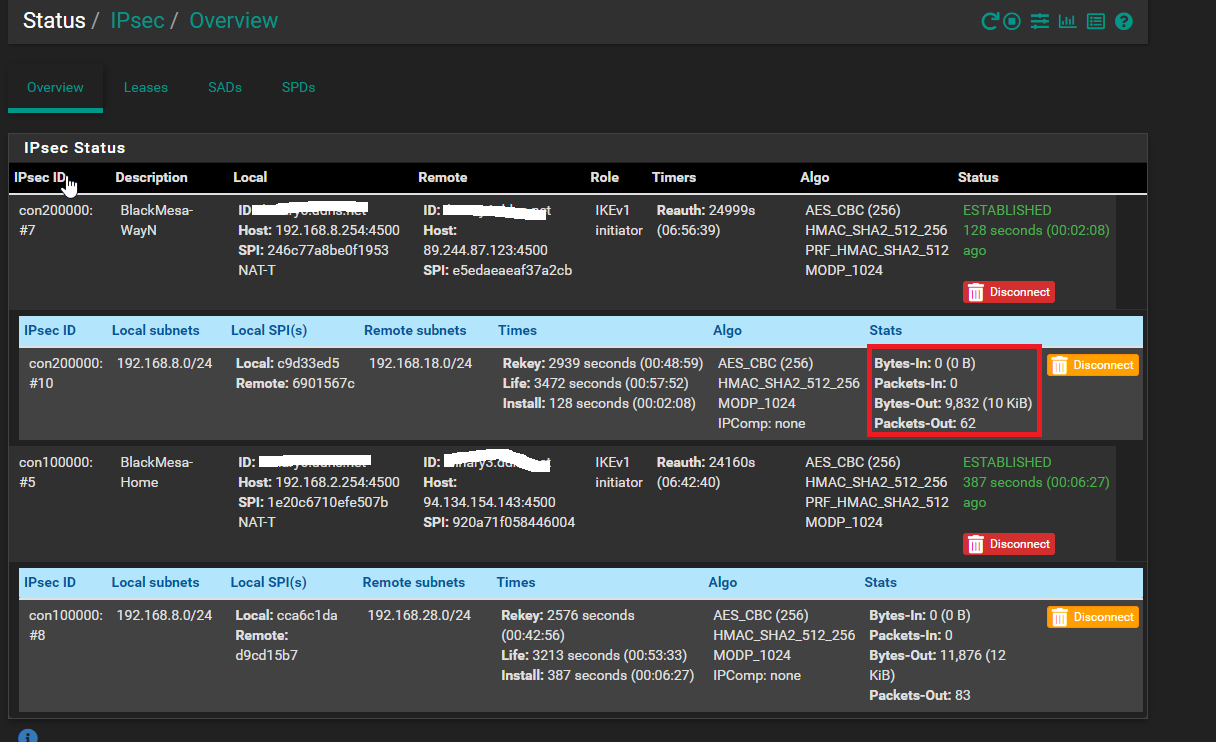

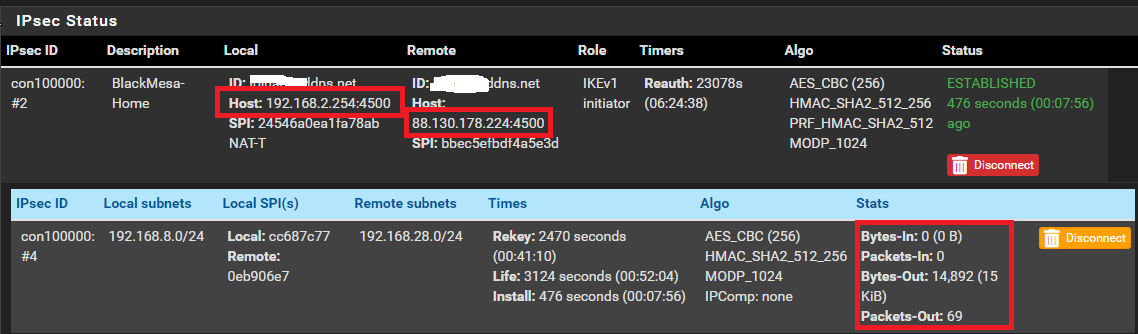

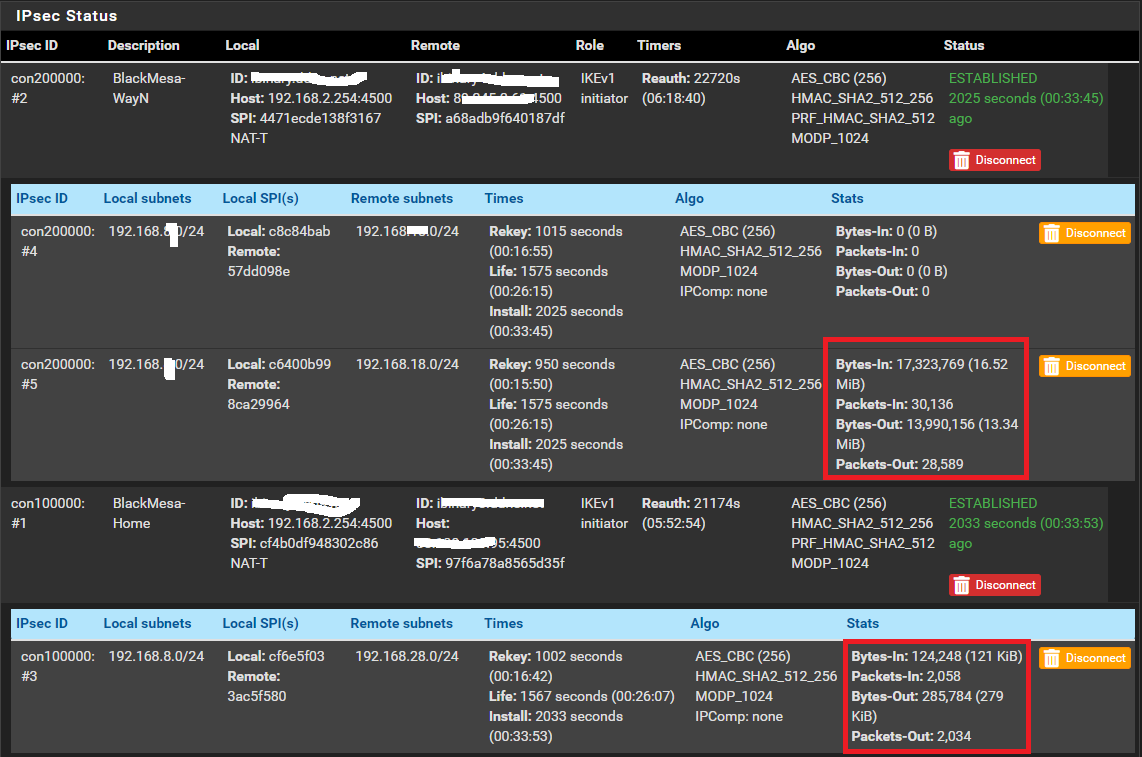

.Hier mein Test Ergebnis:IPSEC Verbindung:

VPN Verbindung steht, aber es kommt kein Einkommender Verkehr an?

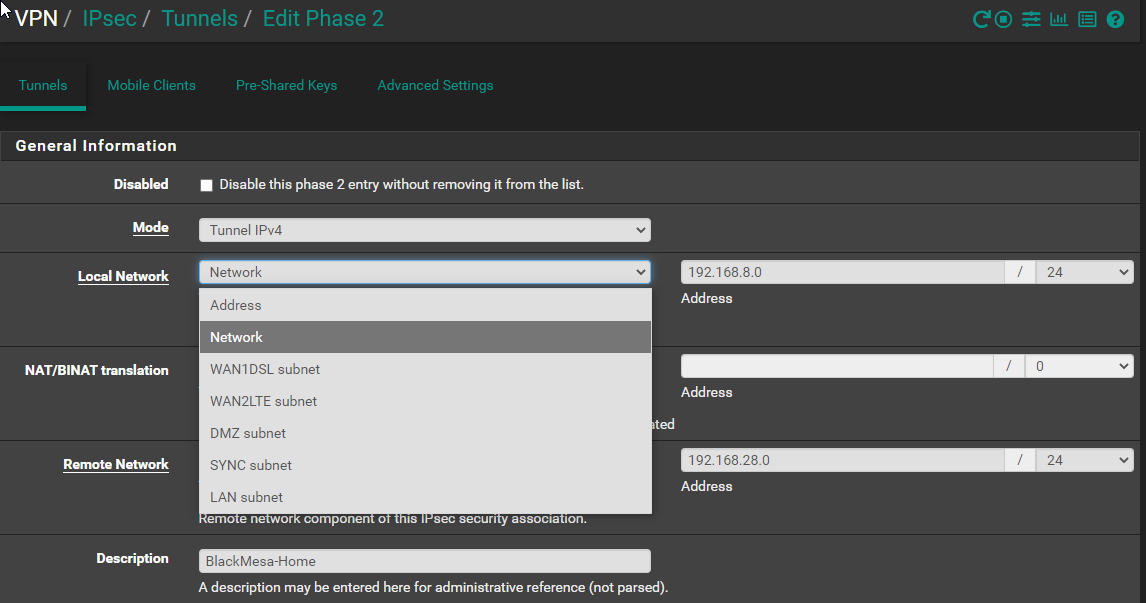

IPSEC Config:

Gibt es einen Unterschied in der Konfiguration wenn ich sage Local Network und dann meine Netz aufschreibe, oder wenn ich LAN subnet auswähle? Erfolg hatte ich damit nämlich nicht.

Outgoing NAT

@JeGr Ich habe deine Ausführungen umgesetzt!

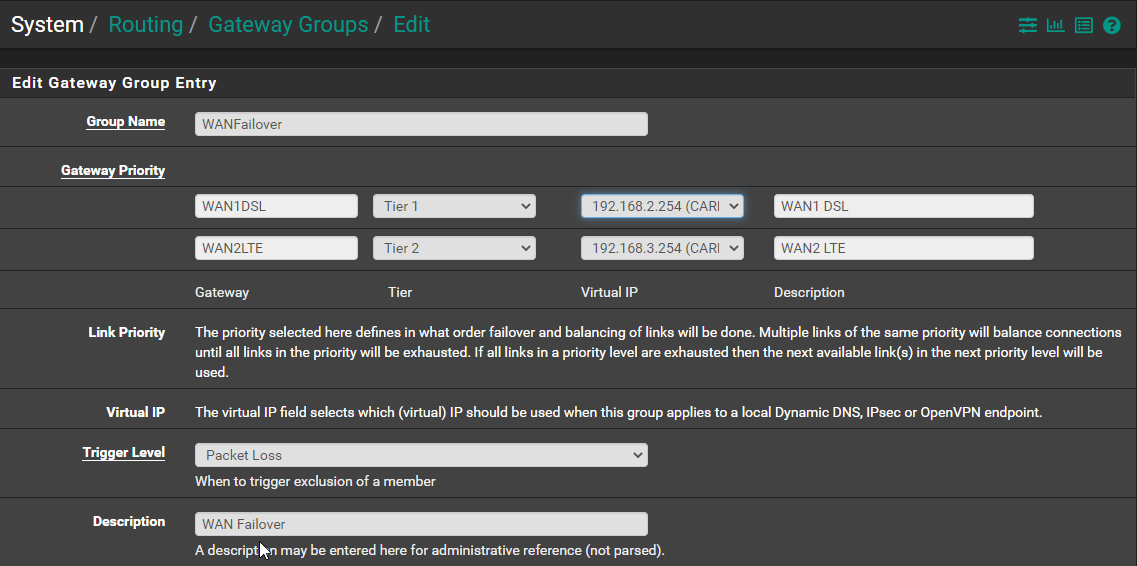

WAN Failover Config:

Habe ich geändert, ohne Erfolg, aber laut meiner Denkweise muss hier ebenfalls die CARP Adresse rein, richtig?

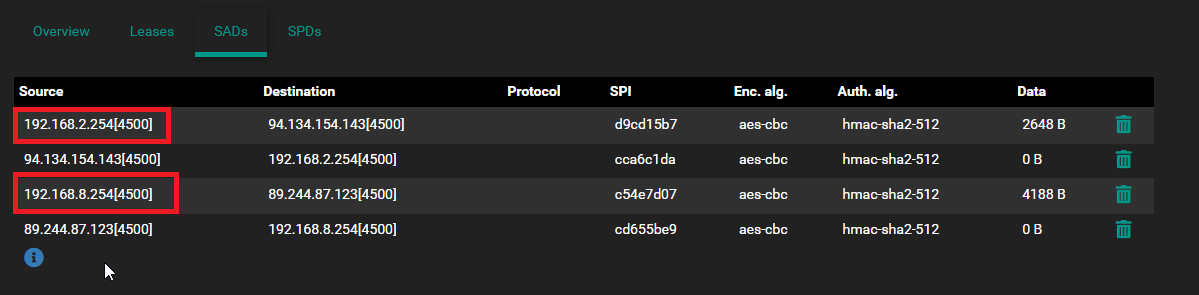

IPSec SAD´s:

Durch ein bisschen Spielerei, habe ich bei beiden VPN das erwirkt, leider hat dies keinen Einfluss.

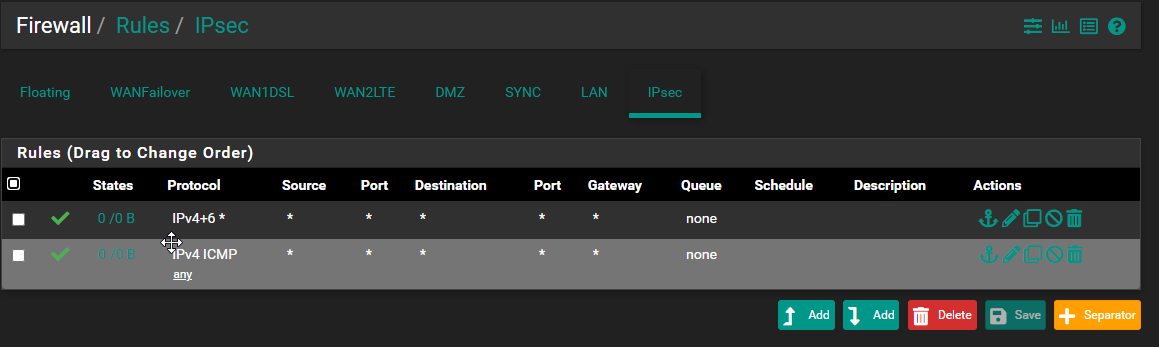

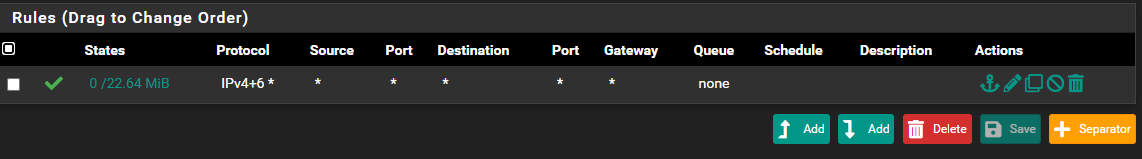

IPSEC Rules

Muss hier nicht das Interface WAN1DSL eingestellt werden? Also mein Netz 192.168.2.0/28 zwischen Router und Firewall?

Noch eine wirkliche Anfänger Frage, kann es sein das durch die unterschiedliche Netzmaske zwischen Router Firewall und Lan eine Problem auftritt?

Hier ein nettes Bildchen

-

Hallo Zusammen,

ich weiß ich kann nicht von euch verlangen mir zu helfen. Und manchmal ist diese Unterstützung von euch auch mehr als ich verdient habe.

Ich arbeite bereits seit einem Jahr an einer Firewall-Lösung mit einer VPN Verbindung zu 2 Standorten (Eltern und Schwiegereltern). Und nun bin ich an einen Punkt gekommen, wo ich Stück für Stück aufgebe.In meinem Test weiter oben hat die VPN IPSec Side2Side Verbindung problemlos funktioniert, und ich war total Stolz auf mich und meine Leistung. Meinen Willen die UDM Pro zu verkaufen und mich auf ein neues System einzulassen.

Als ich dann noch gesehen habe, das ich eine Hochverfügbarkeit erreichen kann war ich Feuer und Flamme.

Und ich habe auch nicht damit gerechnet wieder auf solche VPN Probleme zu stoßen, die ich mir nicht erklären kann.

Ich habe die letzte Woche damit verbraucht mir die Dokumentation zu durchforsten, konnte aber keinen Fehler in meiner Konfiguration finden.Besteht die Möglichkeit das ihr mir noch mal helft?

Ich bin bereit euch auch ein Bierchen/Kaffee zu spenden.Sonst wäre meine einzige Hoffnung, noch das AVM Wire-Guard ausrollt und ich dadurch das "Routing" Problem umgehe. Was alles andere als Zufriedenstellend ist. Sonst würde ich mich damit abfinden, dass eine Firewall für mich nichts ist.

https://winfuture.de/news,126929.html -

- warum willst du es da du ja nicht viel ahnung haben solltest unbeding so aufwendig umsetzen?

- mache es doch mit bur einer sense. ich gebe zu alles habe ich mir nicht durchgelesen (da ja schon einige hier unterstützt haben die richtig fähig sind).

- warum benötigts du denn unbeding failover so wie ich es verstanden habe ist es doch für dich privat und nicht für deinen job?

- ich habe bei mir zuhause einen ganz simplen aufbau (KIS "Keep it simple")

es soll funktionieren und mehr nicht. - dein failover mit einer 2. wan leitung kannst du ja auch ohne CARP machen

- wie du in meinem grafischen netzwerkplan kannst du sehen das ich auch ubnt ap´s einsetze

┌──────────────────────────┐ │ │ │ WAN / Internet (PPPoe) │ │ Willy.tel │ │ 1000/250Mbit/s Glasfaser │ │ │ └─────────────┬────────────┘ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ WAN ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─│─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─ ─WAN─ ─ ─ ─ ─ ─ ─ ─ ─ │ ╔═══════╩═════════════════════════════════╗ ┌────────────────┐ ┌────────────────┐ ║ pfSense 2.5.2║ ╔ ═ ═ ═ ═ ═ ═ │ │ │ UBNT │ ║ Intel NUC BNUC11TNHV50L00║ Stand:║ │ TrueNAS ├───┤EdgeSwitch 8 XP ├───╣ LAN: 192.168.3.1/24║ ║ 11.12.2021 │ │ │ │ ║ Gäste LAN (VLAN33): 192.168.33.1/24║ ═ ═ ═ ═ ═ ═ ╝ └────────────────┘ └───────┬─────┬──┘ ║DynDNS über Cloudflare mit eigener Domain║ ┌────────────────┐ │ │ ║ VPN's:║ │ Fritzbox 7490 │ │ │ ║ 2 x Fritzbox (7490 & 6591) IPSec║ │ (Nur VoIP) ├───────────┤ │ ║ 1 x OpenVPN Road Warrior (172.16.3.0/24)║ │ │ │ │ ║ 1 x WireGuard Road Warrior║ └────────────────┘ │ │ ║ (172.16.33.0/24)║ ┌────────────────┐ │ │ ╚═════════════════════════════════════════╝ │ UBNT │ │ │ ┌────────────────┐ ┌────────────────┐ │UniFi Cloud Key ├───────────┤ │ │ Switch │ │ 1 x UBNT │ │ │ │ └───────┤Netgear GS110TPP├───┤UniFi AP-Flex-HD│ └────────────────┘ │ │ │ │ │ ┌────────────────┐ │ └─────────┬──────┘ └────────────────┘ │ 2 x UBNT │ │ │ ┌────────────────┐ │UniFI AP AC Pro ├───────────┘ │ │ │ │ │ └──────────┤ Clients │ └────────────────┘ │ │ └────────────────┘ Created with Monodraw -

@micneu said in PFsense Hardware:

Monodraw

Hallo @micneu,

vielen Dank für dein Feedback.

Ich habe eine Version:

Ich möchte in erster Linie für mich, aber auch für die gesamte Familie. Eine gemeinsame Plattform schaffen.

Darunter fallen: Dienste z.B. Chat, Fotoverwaltung, Drive, Backup usw. und ganz wichtig mich Weiterzubilden.

Die ganze Plattform soll Ausfallsicher und möglichst Zuverlässig sein. Ähnlich wie eine Cloud, indem kritische Systeme Ausfallsicher vorliegen.

2.

Ich hätte nicht gedacht, dass es solche Probleme gibt.

Da in Evaluierungsphase die IPSec Side 2 Side Verbindung funktionierte. Und darauf habe ich aufgebaut, und habe mich dann weiter vorgearbeitet zum Thema HA und Failover Verbindung.3.

Durch meinen Home Office Arbeitsplatz kommt natürlich eine HA Lösung + eine zweite Internetverbindung auch dem Job zu Gute. Wir kämpfen in meinem Ort häufig mit Stromausfällen. Und die Aktiven DSL Komponenten fallen damit regelmäßig mit aus. Bei mir gibt es einen LTE Mast, der mit einem Notstrom ausgerüstet ist.4.

Für mich ist der KIS ein super Ansatz, und deshalb möchte ich es auch so einfach wie möglich haben.

Ich hab bei dem Thema HA nicht bedacht, dass es solche VPN Probleme gibt. Und ein Rückbau wäre für mich ein Schlag ins Gesicht, da ich mir die Hardware gekauft habe und diese in ein neues Gehäuse gebaut habe, was sehr aufwendig war.6.

Danke, sowas hilft ungemein. Da man nicht sich nicht so alleine fühlt.

Durch deinen KIS Ansatz, würde ich, wenn ich mir das erlauben darf, die Switche ersetze. Und für die Netzwerk-Infrastruktur nur auf einen Hersteller setzen.

Hast du die PPPOE Einwahl mal durch ein Router mit einem zweiten NAT getauscht und geprüft ob die VPN Verbindung dann noch läuft? Ich habe die Vermutung das es eventuell daran liegt. -

@micneu

Bin da voll bei dir. Ich habe dem Thread zwar nicht entnehmen können, wofür die IPSec genau benötigt wird, es dürften aber private Zwecke sein, und da verstehe ich diesen Aufwand mit HA auch nicht.Auch wenn ich für die Firma eine IPSec auf einem HA-System betreibe, für privat habe ich eine einfache pfSense laufen.

Ich habe mir einen Desaster Recovery Plan zurecht gelegt, für den Fall, dass meine Hardware ausfallen sollte, um das Nötigste weiter betreiben zu können, bis ich eine neue bekomme.

Da kann ich aber auch durchaus Abstriche machen und eine kurze Ausfallzeit in Kauf nehmen. -

@sub2010 said in PFsense Hardware:

Durch meinen Home Office Arbeitsplatz kommt natürlich eine HA Lösung + eine zweite Internetverbindung auch dem Job zu Gute. Wir kämpfen in meinem Ort häufig mit Stromausfällen. Und die Aktiven DSL Komponenten fallen damit regelmäßig mit aus. Bei mir gibt es einen LTE Mast, der mit einem Notstrom ausgerüstet ist.

Stromausfälle sind gewiss ein Argument für eine USV, aber um die Leitung umzuschalten, sollten auch simplere Mittel ausreichen. So häufig wird das doch nicht vorkommen?

Was mir bei deinem IPSec Status oben aufgefallen ist: die erste verwendet die LAN IP.

Ob das die Ursache des Übels ist, weiß ich nicht. Kann da aber auch nicht viel mehr beitragen, mir ist der Thread schon zu unübersichtlich geworden, das aktuelle Problem hat mit dem Thema gar nichts mehr zu tun und es gibt auf Ansätze zu wenig Feedback. -

HA kann man auch bei IPsec umsetzen, aber dafür müssen es dann die Gegenspieler auch können.

z.B. Mobike Support, geile Sache wenn es funktioniert. Mein Handy kann das, so laufe ich dann (wenn ich vergessen den Tunnel wieder zu deaktivieren) den ganzen Tag von einem WLAN über LTE ins andere und habe immer den Tunnel aktiv.

Aber genau das wird mit der AVM Implementierung auf deinen Gegenstellen voll auf die Fresse fallen. Da ist man froh, wenn es überhaupt läuft.

Wenn du vor Ort solche Probleme hast, dann ist das als HA Standort schon gleich bei der Planung raus.

Das fängt schon hier an.Standort muss so gelegen sein, dass er nicht absaufen kann, dann brauche ich 2 Internetleitungen die Hochverfügbar sind, schnell entstört werden und über verschiedene Wege Zugeführt werden. LTE kann man so gar nicht mit rechnen, denn wenn alles zusammen bricht und jeder auf LTE rum hängt, geht da schnell nix mehr.

Zudem ist auch die Stromversorgung über mehr als ne USV dann im Notfall sicher zu stellen.Lasse mich mal überlegen, wann ist mir der letzte Router mit Defekt ausgefallen?

Noch nie, bisher jedenfalls. Wurden immer getauscht, weil von der Zeit oder den Anforderungen überholt.Habe ich das weiter oben, wo du angefangen hast das S2S mit den Fritz Kisten zusammen zu basteln was von HA geschrieben, überlesen?

So hätten wir dir das ganze ggf. noch rechtzeitig ausreden können.Aber da du die Kisten ja jetzt hast, kannst du das ja mal aufschieben. AVM hat ja Wireguard angekündigt, kann aber noch was dauern, das könnte dann bei dir ggf. auch HA Tunnel für deine Satelliten Standorte bereit stellen.

Bis dahin fürchte ich, wird das aber mit den AVM Kisten nix.

Klappt es denn mit dem HA Setup und Mobile IPsec inkl. Mobike Support bei dir?

Ansonsten kannst du ja dein Setup in eine Aktiv/Backup Konzept umstellen. Die zweite Kiste ist jetzt da, ok.

Fällt die erste aus, Konfig drauf, Kabel umstecken läuft.Bis dahin hast du eine LAB Kiste mit der du Sachen testen kannst, Update, Dev Version usw.

Denn auch das gehört zu einer echten HA Umgebung dazu. -

und auch mit wireguard wirst du in einem ha cluster nicht glücklich (nach meinem wissen ist es nicht möglich wireguard in einem ha cluster ordentlich zu nutzen)

-

Ich habe jetzt beim groben Drüberlesen zwar nicht so ganz verstanden, was und warum HA ein Problem mit IPSec sein soll, aber das ist es im Normalfall auch nicht, wenn man auf die ein zwei Stolpersteinchen acht gibt. Ansonsten wüsste ich nicht, wo es ein Problem geben sollte.

Bei HA macht man im Normalfall auch kein PPPoE mehr auf dem WAN sondern lässt das vorgeschaltet von einer Box erledigen, am besten vom ISP selbst, dann kann man den dafür belangen wenns nicht läuft.

Cheers

-

Hallo Zusammen,

ich habe noch nicht aufgegeben. Auch wenn viele das Thema abgeschrieben haben, möchte ich euch meinen Fortschritt bzw. meinen Stillstand nicht vorenthalten.

Ich glaube ich finde keinen Ansatz um alle Abzuholen. Ich probiere es trotzdem

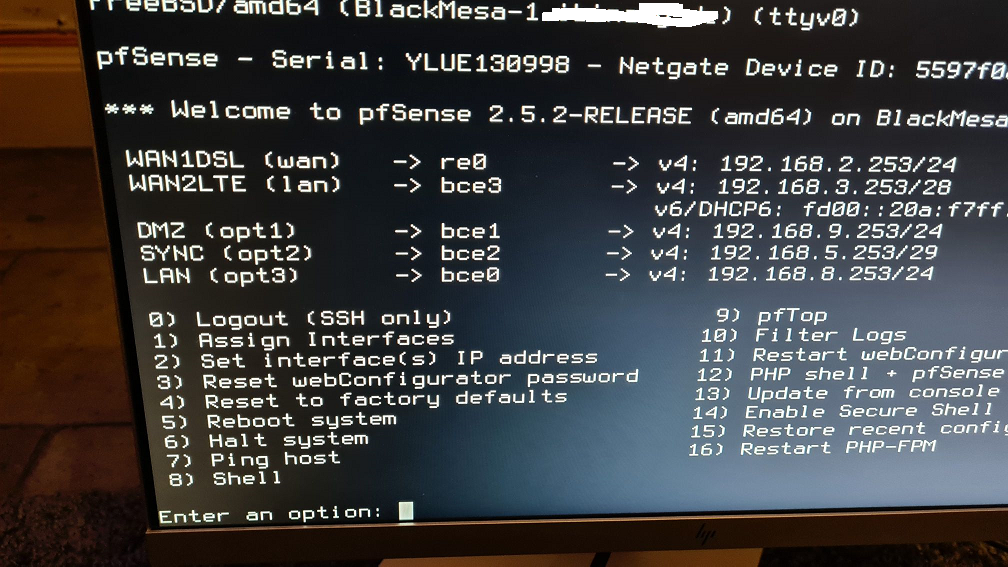

Momentan geht es um IPSec mit zwei entfernten FritzBoxen. Mein PFsense besteht aus einem HA, und hat eine Internetleitung hinter einem Vigor (Doppeltes NAT).Phase 1 und Phase 2 werden Erfolgreich aufgebaut.

Nun ist mir aufgefallen dass ein NAT-T Notwendig ist. Kann es deswegen zu Problemen kommen?Des weiteren erhalte ich keine Daten (2 roter Kasten) beim Eingehenden Netzwerkverkehr. Als ob die Pfsense alles blockiert.

.

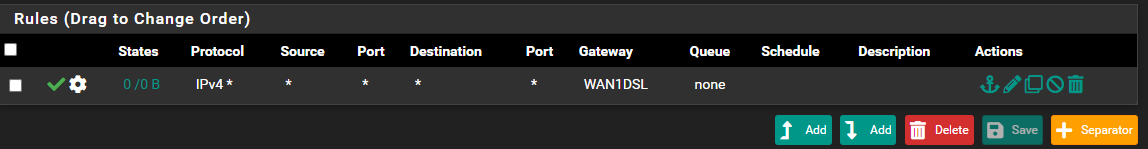

.Unter Rules habe ich alles freigeben.

.

.Im DrayTek habe ich die CarpIP Adresse als Exposed Host (DMZ Host) eingetragen. Somit müsste der Fehler bei dem Routing der Pfsense liegen.

Weder von meinem lokalen zum entfernen Netzwerk kann gepingt werden, noch anders rum.

-

Hallo Zusammen,

ich habe euch gesagt das ich mich melde wenn es Fortschritte gibt. Und nun habe ich eine Frohe Kunde

!

!

Meine VPN Verbindung läuft im HA Modus mit beiden FritzBoxen.

Um den Fehler einzugrenzen habe ich folgendes getan. Das HA aufgelöst und neu angefangen.

Beim Neuanfang ist mir folgendes aufgefallen, meine 2te WAN Verbindung war als LAN deklariert.

In der GUI kenne ich diesen Punkt gar nicht. Und ich habe bei meinem neuen Versucht darauf geachtet das diese korrekt konfiguriert wird.

.

.Ich habe mich dann auf eine Firewall konzentriert.

- Ich habe keine Floating Rules benutzt sondern, dass einzige was ich konfiguriert habe sind die IPSec Rules: und natürlich die VPN Einstellungen...

- Dann hat mich ein Arbeitskollege unterstützt und wir haben eine VPN Verbindung zwischen 2 PFsensen aufgebaut. Das funktionierte, Ping und alles andere ging durch (Dank der Rules).

- Die Verbindung zu FritzBox machte immer noch Probleme (Verbindung wurde aufgebaut, aber Ping ging nicht durch). Es stellte sich heraus, dass einmal die DynDNS Abruf über die Pfsense Mist ist. Diese wurde nicht Zeitnah aktualisiert, sodass es zu Fehlern gekommen ist.

Zweites ist die Konfig der Fritz Box extrem empfindlich.

Ich habe die Konfig der FritzBox wie von @JeGr beschrieben mit dem FritzBox Tool erstellt. Leider war dies nicht immer Erfolgsversprechend, sodass ich die FritzBox mehrmals Neustarten und die gleiche Konfig "immer" wieder einspielen musste. Und siehe da es funktioniert .

.

Danach habe ich mich wieder an das HA gemacht, es aufgebaut und grundlegend konfiguriert. Die VPN Verbindung konnte nach ein wenig fummeln wiederhergestellt werden. Und heute habe ich die 2te VPN Verbindung ans laufen gebracht.

Mein Fazit: Durch meine Unwissenheit habe ich einige Fehler gemacht, die mir hier auch aufgezeigt wurden.

Aber das größte Stolperstein war die FritzBox Konfig. Mit ein wenig mehr Erfahrung hätte ich da schon früher drauf kommen können.Ich möchte euch ganz Herzlich für all eure Anregungen und Tipps bedanken.

Ohne euch hätte ich schon aufgegeben. @JeGr @NOCling @viragomann @micneu @m0nji - Ich habe keine Floating Rules benutzt sondern, dass einzige was ich konfiguriert habe sind die IPSec Rules: und natürlich die VPN Einstellungen...