Liberar cliente de e-mail no pfsense

-

Humm, legal...

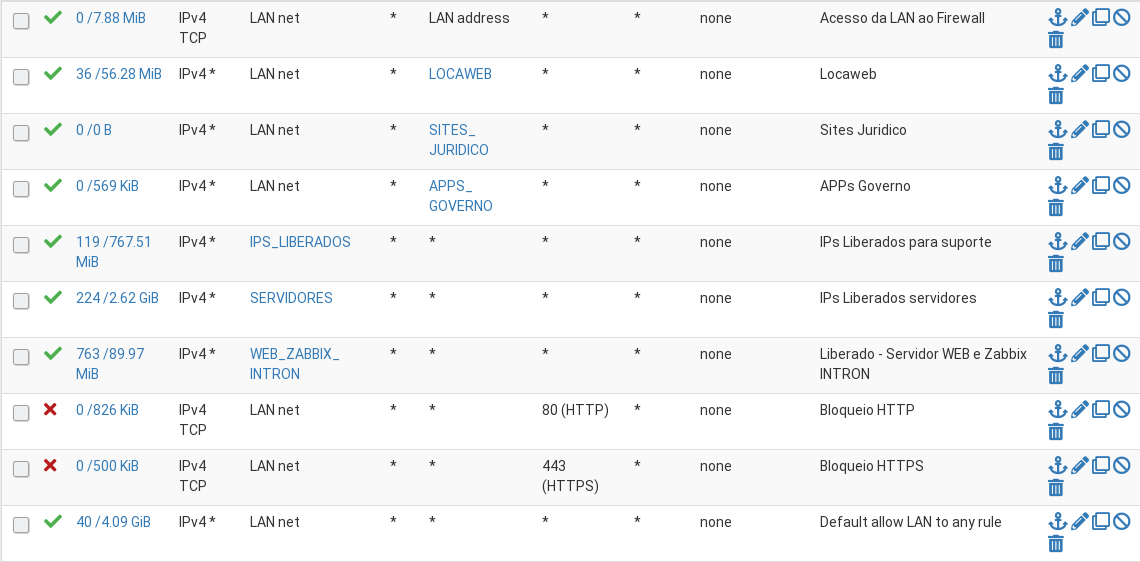

Vc acha seguro eu deixar minha LAN desse jeito, como mostro abaixo, sendo que tenho squid controlando os acessos?

-

A ideia parece correta, mas lembrando que eu não conheço seu ambiente, não sei as aplicações utilizadas, não sei o perfil de usuários e não tenho certeza do que você quer liberar, e/ou bloquear.

A primeira regra por exemplo, está permitindo qualquer pessoa na LAN de acessar a gerência do Firewall..

Essa sua última regra por exemplo, está permitindo um cliente qualquer da rede LAN_NET1 de acessar um servidor FTP, e enviar arquivos de dentro da empresa para um servidor desconhecido..

E pelo formato que você fez as regras, me parece que está tentando fechar tudo de dentro da fora.. -

Sim, a primeira regra me permite acessar o fw de qualquer pc da LAN, a empresa é pequena e ninguém tem conhecimento para acessar o fw, e mesmo que tivesse ainda tem que saber o usuário, senha e a porta correta, pois alterei a padrão.

Nas 3 últimas regras, eu bloqueio o acesso a internet, mas depois liberado tudo que naõ use a porta 80 e 433, para não termos problemas com os apps do governo, RAIS, Sped, IRPF, DIRF e muitos outros que são usados na empresa.

Essas 3 últimas regras é pq estou migrando de um pfsense bem antigo, 2.2.6 para o atual 2.5.2, e no fw antigo tem muita regra quem nem é usada mais, mas como eu era mais noob do que hoje, tem mais de 50 regras, eu não usava alias.

Depois de o novo fw estar em produção eu iria mudar aos poucos, mas depois que vc disse que deixa a LAN toda liberada, estou repensando...

-

Eu bloqueio o que precisa ser bloqueado, e libero o resto..

Dessa forma, são menos regras, fica mais fácil de gerenciar, dá menos problema e em questão de segurança, se fizer certinho de acordo com o que precisa, não terá problema..Deixando de lado então os acessos ao firewall, como gerência e serviços essenciais, eu criaria regras de bloqueio para as outras subredes internas (caso você as tenha e queira bloquear), e liberaria o resto..

Quando digo resto, você precisa ter em mente que o exemplo do FTP que dei acima, passaria também, então caso você queira bloquear esse tipo de coisa, poderia fazer o oposto, e apenas liberar o acesso as portas 80/443 TCP para qualquer lugar, e por ultimo incluir uma regra de bloqueio para tudo..

Mais uma vez, realmente depende do que você quer, do que o cliente precisa e etc..

Edit: porta 80/443 estariam sendo filtradas pelo proxy

E seria necessário, caso fosse escolhido o proxy explícito, liberar acesso da rede ao Firewall na porta 3128 TCP (porta do squid).Edit 2 Em cenários com multi-wan, as regras teriam que ser bem diferentes, ok? Essa abordagem é primeiramente para ambientes com único gateway de WAN.

Edit 3 Citei ali em cima que "e por ultimo incluir uma regra de bloqueio para tudo..", isso na verdade não seria necessário, pois naquela situação, só passaria o que tem regra, o que não tem regra seria bloqueado automaticamente pela default deny rule.

-

@mcury Tá acerto, vou dar uma estudada melhor no assunto.

A rede aqui tem 2 links de internet, mas não faço load balance, gosto de deixar um link para acesso a internet o outro para vpn.

Se um link cai eu mudo a rota manualmente.