Redundância de tunel IPSEC

-

Tenho um pfSense com apenas 01 link de internet e ele fecha um túnel IPSEC com um Sophos Firewall, o mesmo tem 02 links de internet.

Preciso configurar redundância de VPN, ou seja, o pfSense usando o mesmo link WAN, fechar outro túnel com o outro link WAN do Sophos e entender que quando o túnel principal cair, ele então direcionar o tráfego para o outro.

Isso é possível ?

Obrigado.

-

Lado Sophos: (não sei se é essa configuração é possível no Sophos).

Configure um gateway group de failover, com um gateway por tier.

Configure um DynDNS usando o gateway group para atualizar o DNS caso a WAN primária caia.

Configure o IPsec phase1 peer para usar esse gateway group e o hostname do Dyndns.Lado pfsense:

- Na configuração phase 1, use o nome DynDNS configurado no lado remoto.

Seria possível usar routed IPsec (VTI) se você tivesse o mesmo número de WANs em ambas as pontas.

Dessa forma seria melhor pois você poderia usar um protocolo de roteamento dinâmico acelerando o processo em caso de failover.Maiores detalhes em: https://docs.netgate.com/pfsense/en/latest/multiwan/ipsec.html#failover-with-gateway-groups-and-dynamic-dns

Tem muito tempo que fiz essa configuração, e não sei se as coisas mudaram, e também não conheço bem o Sophos..

-

J jimp moved this topic from IPsec on

J jimp moved this topic from IPsec on

-

@mcury Opa amigo.

No lado do Sophos, seria assim.

https://techbast.com/2019/04/how-to-configure-an-ipsec-vpn-failover-with-multiple-connections-on-sophos-xg-firewall.html

-

Eu tentaria da seguinte maneira:

Configure DynDNS no Sophos:

https://docs.sophos.com/nsg/sophos-utm/utm-on-aws/9.707/help/en-us/Content/utm/utmAdminGuide/utmOnly/NetworkServicesDNSDynDNS.htmConfigure dois túneis VPN no Sophos, usando o Dyndns acima como local peer em ambos os túneis.

Essas VPNs seriam apenas 'Responder only'No pfsense, eu colocaria no remote peer o DynDNS configurado no Sophos.

Dessa forma, a WAN primária do Sophos responderia as conexões IPsec do pfsense.

Caso a WAN primária caia, o DynDNS configurado no Sophos atualizaria o hostname para a segunda WAN.

Uma vez que o pfsense esteja apontando para o remote peer hostname, a conexão se estabeleceria pela segunda WAN. -

@mcury Vou testar, lá tem uma particularidade, o cliente quer que a VPN sempre seja fechada pelo link A, que foi contratado exclusivo para essa VPN e ele não é o link principal, mas com ele a latência fica bem melhor, por ser da mesma operadora. Então a segunda opção seria um link da Embratel que é usado para navegação.

-

No pfsense, o DynDNS tem a opção de escolher o grupo de failover para atualizar o IP.

Ou seja, você teria 2 grupos de failover.- Grupo A: Link A primário / Link B secundário (Grupo utilizado para a VPN e atualização DynDNS).

- Grupo B: Link B primário / Link A secundário (Grupo utilizado para navegação incluído como gateway nas regras de acesso a Internet).

Não sei se existe essa possibilidade no Sophos.

-

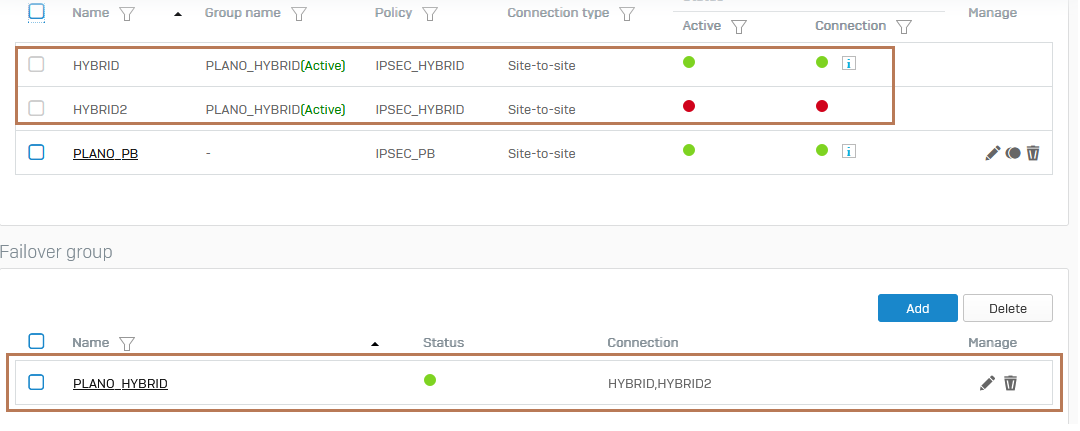

@mcury Rapaz, deu muito certo, fiz apenas o seguinte.

Criei 2 tuneis IPSEC no pfSense, cada túnel apontando para um IP WAN diferente do Sophos.

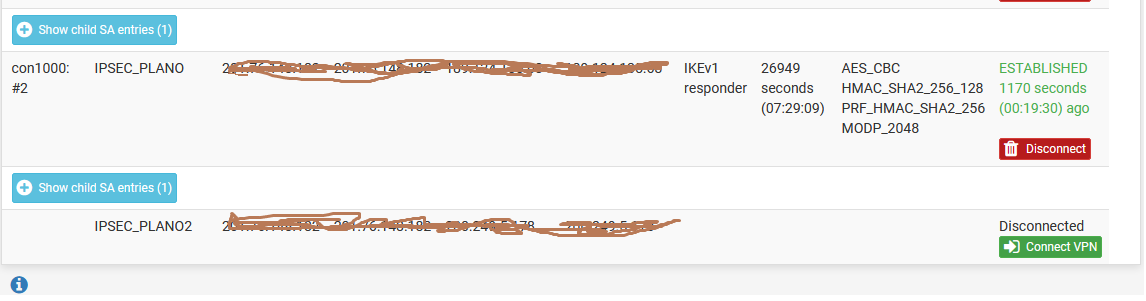

No Sophos criei dois túneis indo em direção ao único IP WAN do pfSense. No Sophos criei um um Failover Group e coloquei o túnel 1 (Hybrid) como primário, o túnel 2 (Hybrid2) como secundário, o Sophos só vai acionar o túnel 2 se o 1 cair, logo o túnel 2 no pfSense fica desconectado até ele ser acionado pelo Sophos, fiz todos os testes, funcionou perfeito rapaz, o Sophos é desenrolado mesmo e o pfSense atende certinho a subida e a descida dos túneis dos túneis na medida que o Sophos solicita.

Anexo imagens que mostram como ficaram os túneis.

-

Que beleza cara, ainda não tive oportunidade de trabalhar com o Sophos, mas parece que deu conta do recado

Já fez os testes de failover?

-

@mcury Já, simulei desativando a interface do túnel 1, o túnel 2 subiu na hora, quando o link volta, o túnel 1 sobe e o 2 volta para stand by.

-

@itg said in Redundância de tunel IPSEC:

@mcury Já, simulei desativando a interface do túnel 1, o túnel 2 subiu na hora, quando o link volta, o túnel 1 sobe e o 2 volta para stand by.

Boa, estou salvando esse tópico aqui para caso um dia eu venha a trabalhar com Sophos.