-

@bob-dig wenn Du damit sagen willst, dass ich haufenweise keine Ahnung habe, muss ich Dir Recht geben. :-) Ich versuche mich langsam in die Materie einzuarbeiten. Zuvor war für mich die FritzBox das Maß aller Dinge.

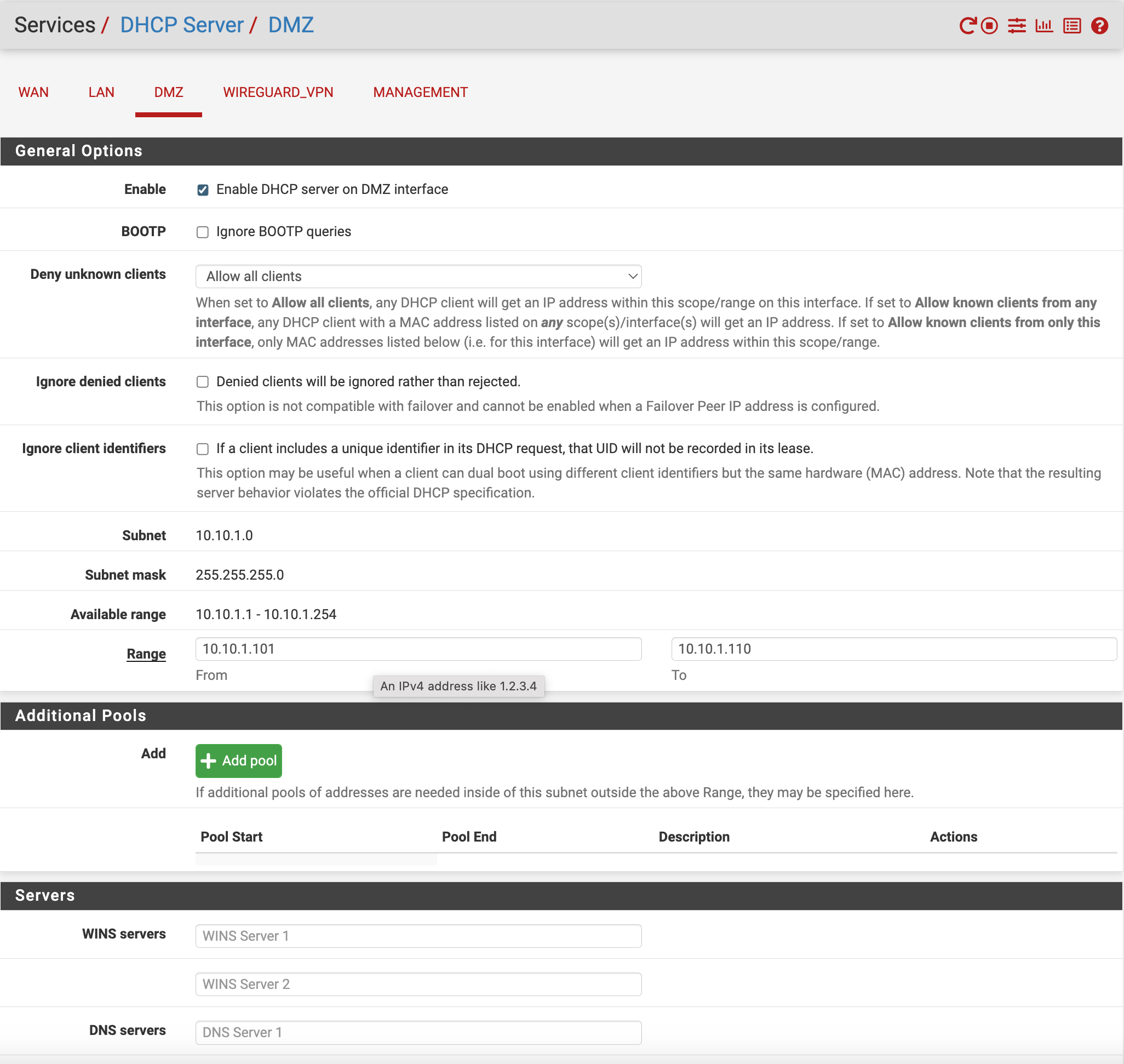

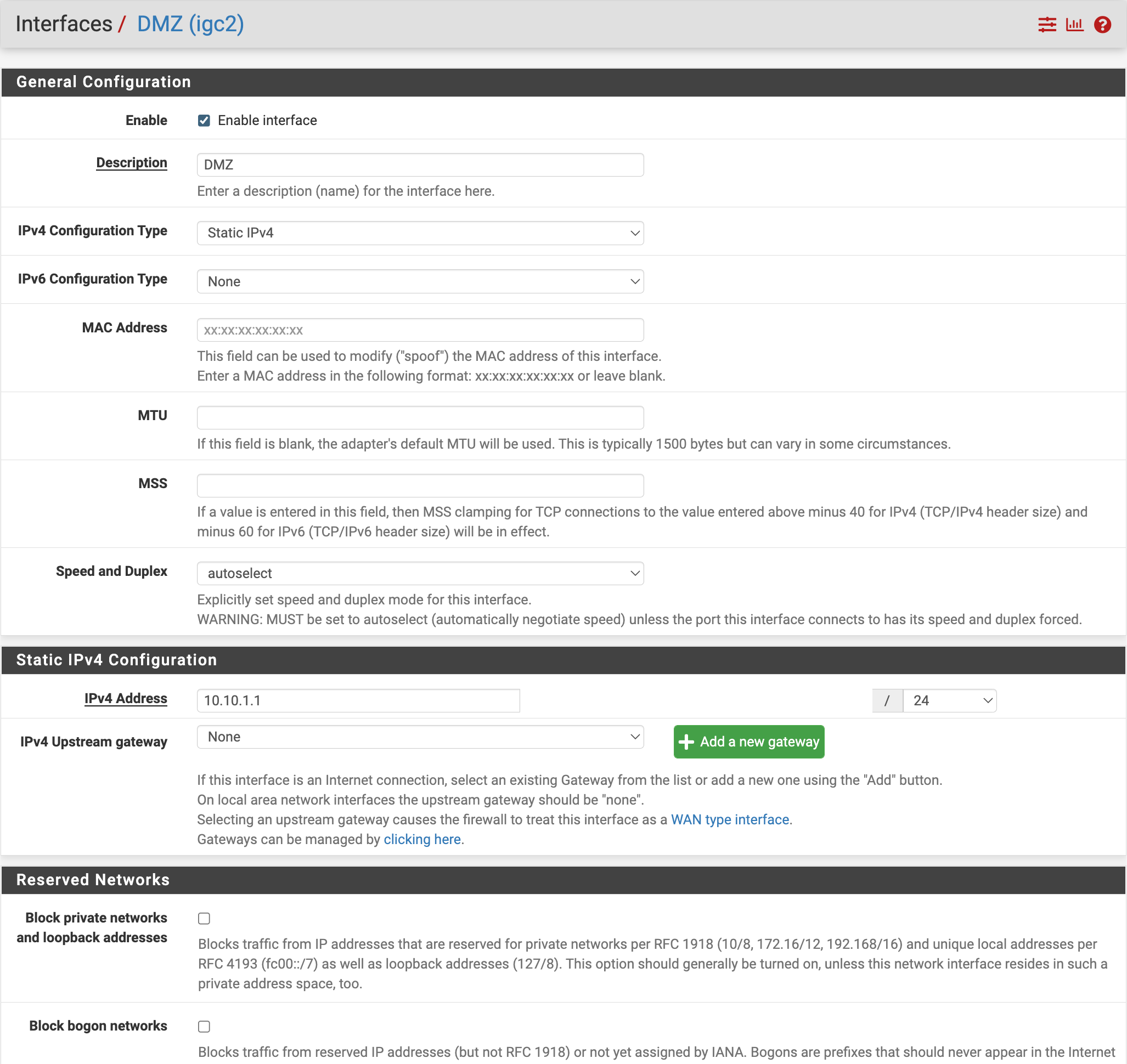

Die Raspi ist im Adressraum (10.10.1.0/24) der Netzwerkarte, die die DMZ bildet. Bei den DHCP Leases taucht sie auch nur einmal auf. Mein LAN ist 192.168.1.0

Vielleicht habe ich aber auch haufenweise, unnötige Regeln, die aus verschiedenen Tuts zusammengezimmert sind. -

@alcamar said in Keine DNS-Auflösung in der DMZ:

Die Raspi ist im Adressraum (10.10.1.0/24) der Netzwerkarte, die die DMZ bildet. Bei den DHCP Leases taucht sie auch nur einmal auf. Mein LAN ist 192.168.1.0

Vielleicht habe ich aber auch haufenweise, unnötige Regeln, die aus verschiedenen Tuts zusammengezimmert sind.Ja die sind leider so eine Crux. Viele Blogs oder Tutorials bleiben ewig online, beziehen sich aber auf steinalten Kram den es nicht mehr gibt. Es wird aber trotzdem schön abgearbeitet statt sich an die eigene Doku (bspw. pfSense Docs) zu halten ;)

Kommt vor. Daher würde ich da Stück für Stück erstmal nur die Regeln erzeugen, die Sinn machen. Bspw. macht die Regel die du disabled hast per se keinen Sinn dass die sich auf die DMZ auswirkt. Aber die Regel war ja ein Teil von einer NAT Rule - und die haben wir nicht gesehen. Vielleicht hast du ja NAT Regeln etc. die dir da reingrätschen und deshalb das alles so wirr ist.

Darum mit so wenig wie möglich simpel testen und sich dann langsam vorantasten, dann sollte das auch klappen. :)

Cheers

-

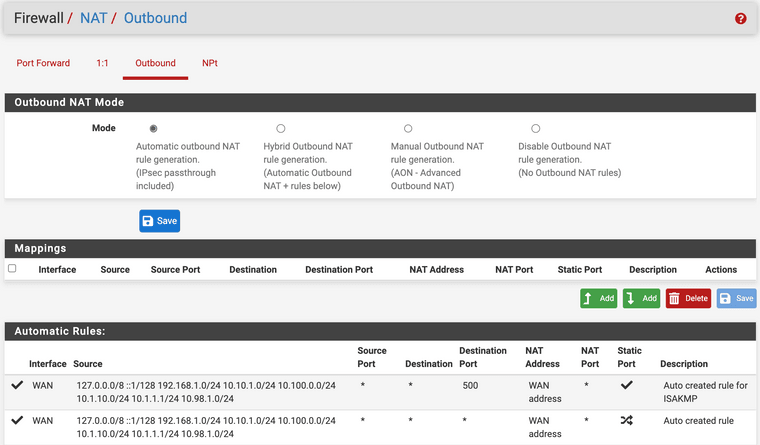

Mit NAT kann man viel geiles Zeugs anstellen, aber man muss dabei immer aufpassen!

Ich sorge hier per NAT dafür, dass nur die pfSense als DNS Server angesprochen wird.

Nur so kann ich pfBlocker effektiv nutzen und man kann ich nicht so einfach unterwandern.

Dank DNS über HTTPS muss man aber immer wieder einen Blick drauf haben, da immer wieder neue Server dazu kommen, die Liste müssen also passen.Also zeige doch mal deine NAT Regeln.

-

@nocling guter Hinweis, da ich pfBlocker auch einsetze und Pihole deaktiviert habe.

Meine NAT Regeln hatte ich vor zwei Tagen bereits gepostet (s.o.), wenn Du die meinst. Aber vermutlich fehlt der Vollständigkeit wegen noch die Rubrik Outbound:

1:1 und NPt sind leer.

Ich bin noch im Aufbau begriffen. Die vorgeschlagene Herangehensweise von @JeGr ist die richtige, nämlich schrittweise nur die benötigtem Regeln zu implementieren. Manchmal probiert man aber (verzweifelt) aus und vergisst auch nach einem Fehlversuch den Ursprungszustand wieder herzustellen. Ich will deshalb Regeln in der Beschreibung so kennzeichnen, dass sie testweise oder produktiv im Einsatz sind. Das wäre ein nettes Feature für ein Flag in pfSense. (Analog bei ACME die Unterscheidung Staging und Prod)

-

Ah ja ok stimmt, die DNS Regel auf Localhost mache ja Sinn, aber nur wenn das Ziel !This Firewall ist.

Copyright 2025 Rubicon Communications LLC (Netgate). All rights reserved.