Блокируется трафик из других подсетей на LAN

-

Добрый день!

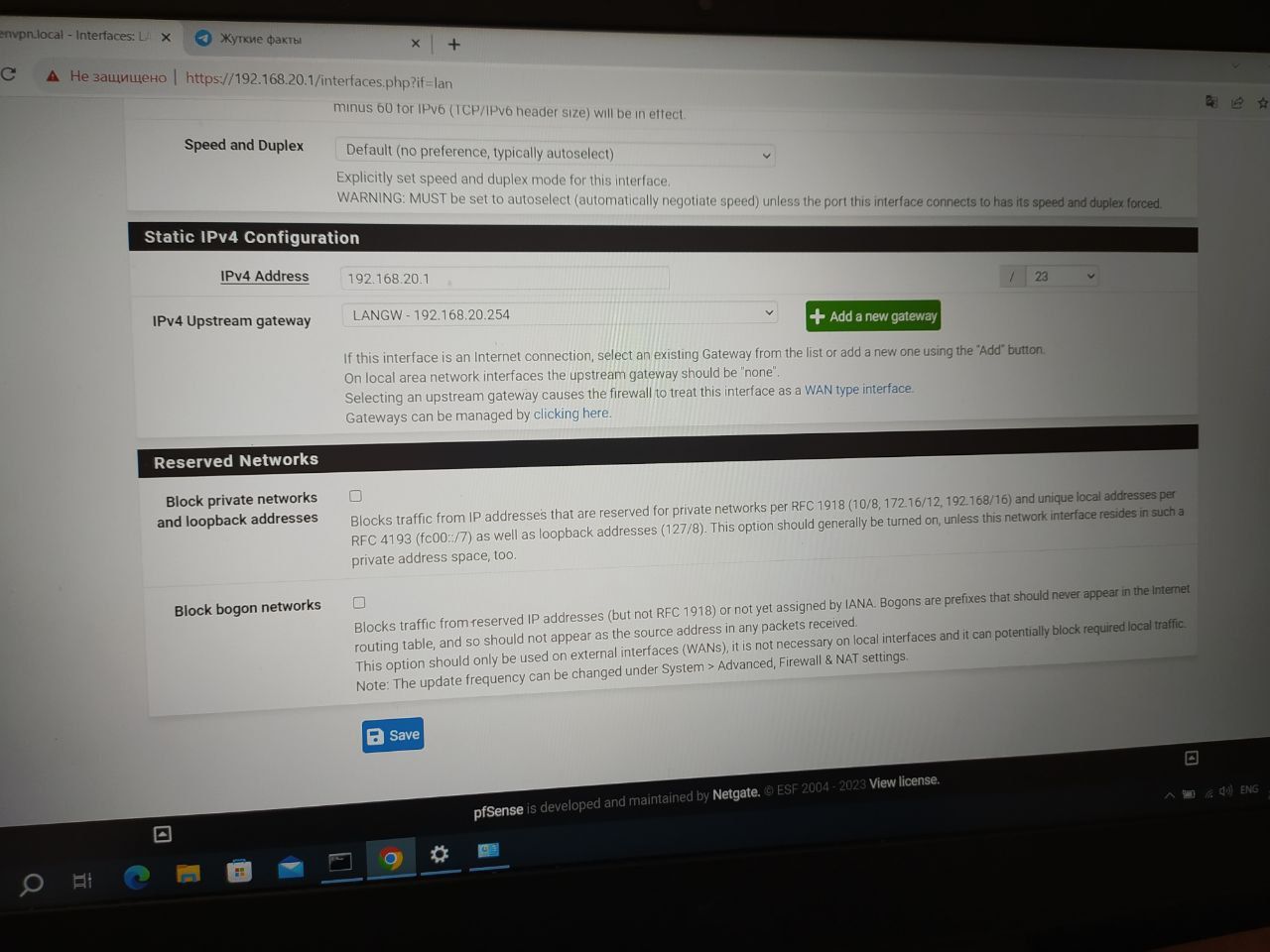

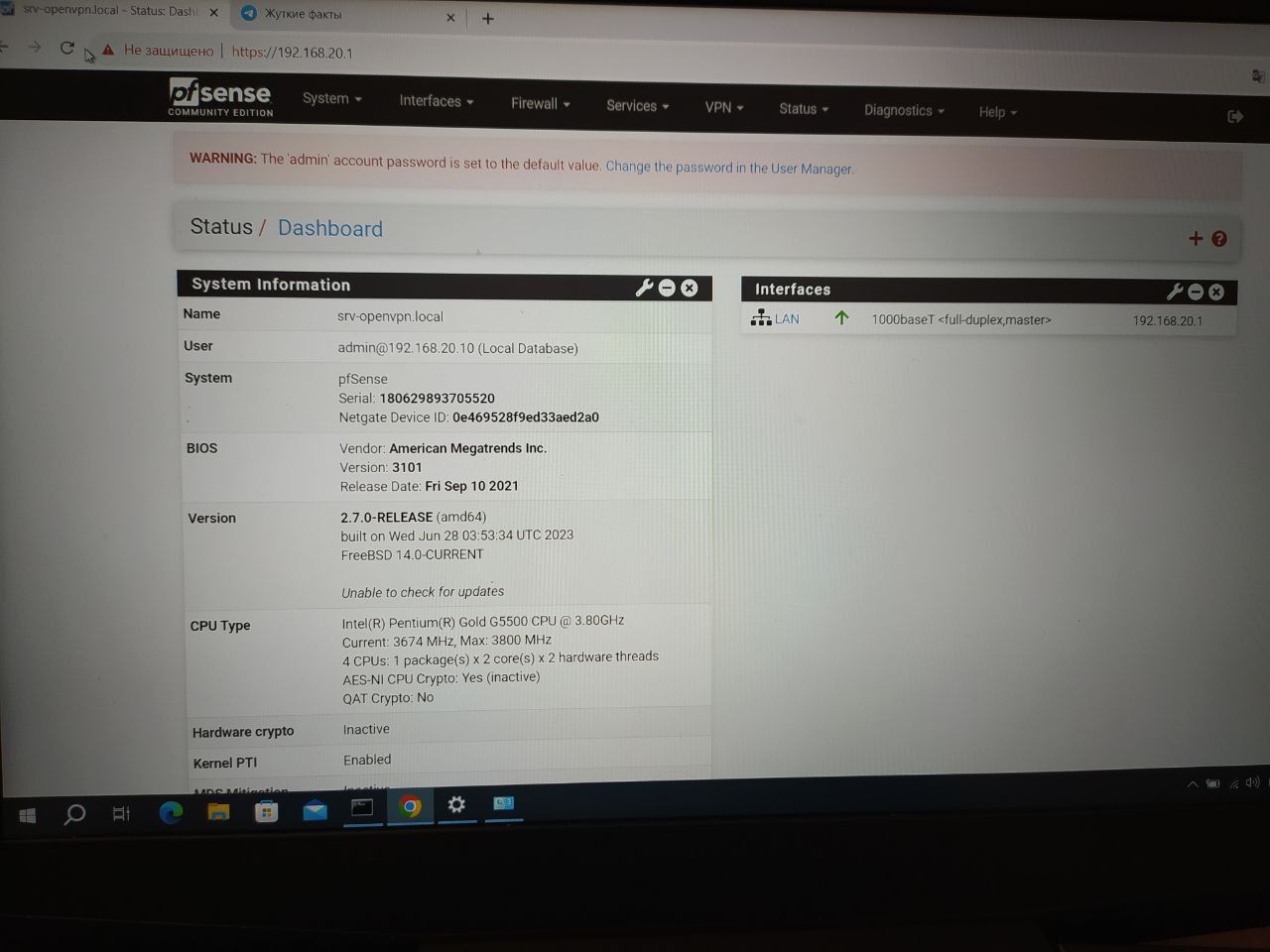

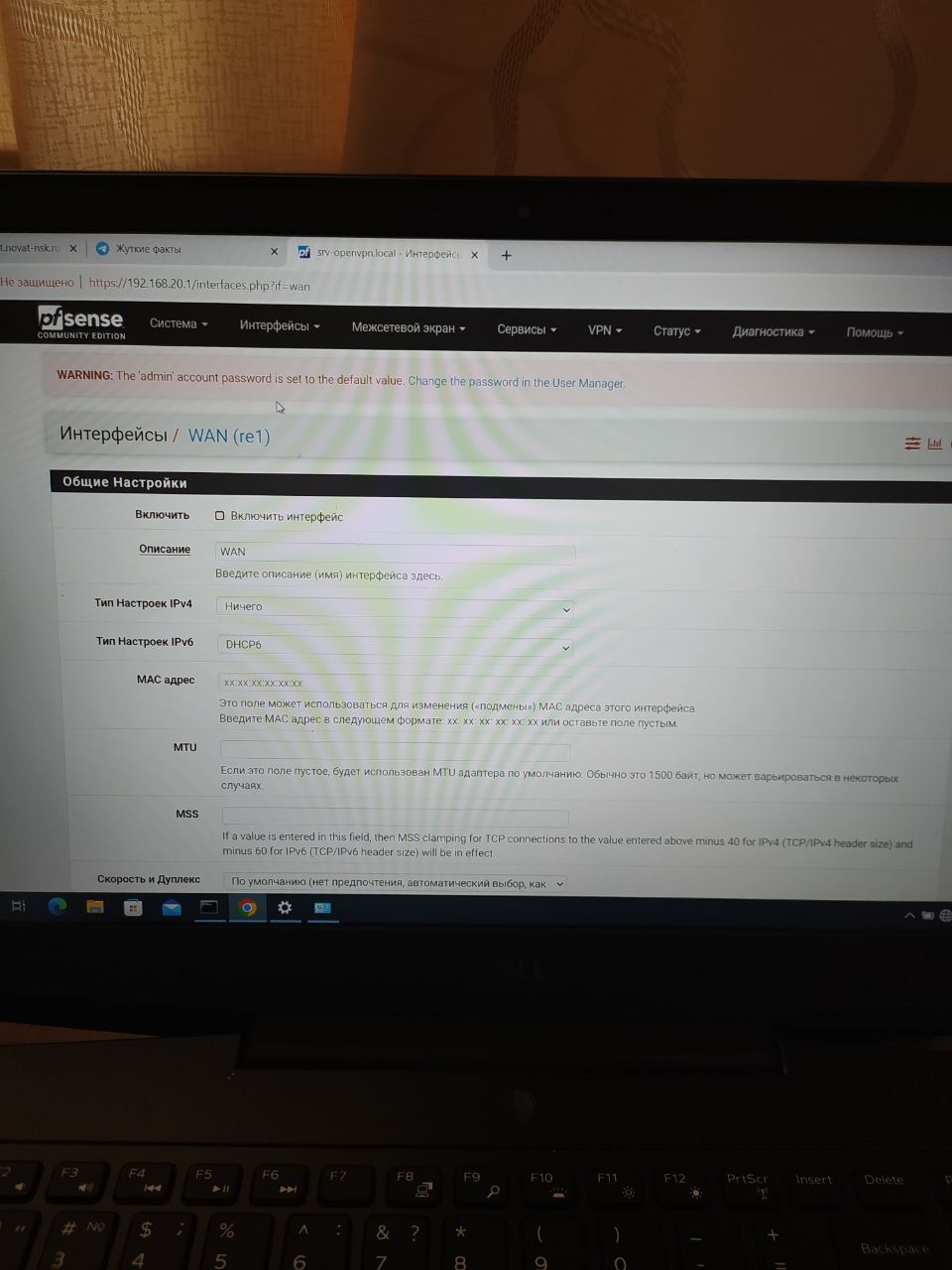

Имеется pfsense 2.7.0. Решил поднять на нем только openvpn сервер с авторизацией в AD, оставил только LAN (192.168.20.1/23).

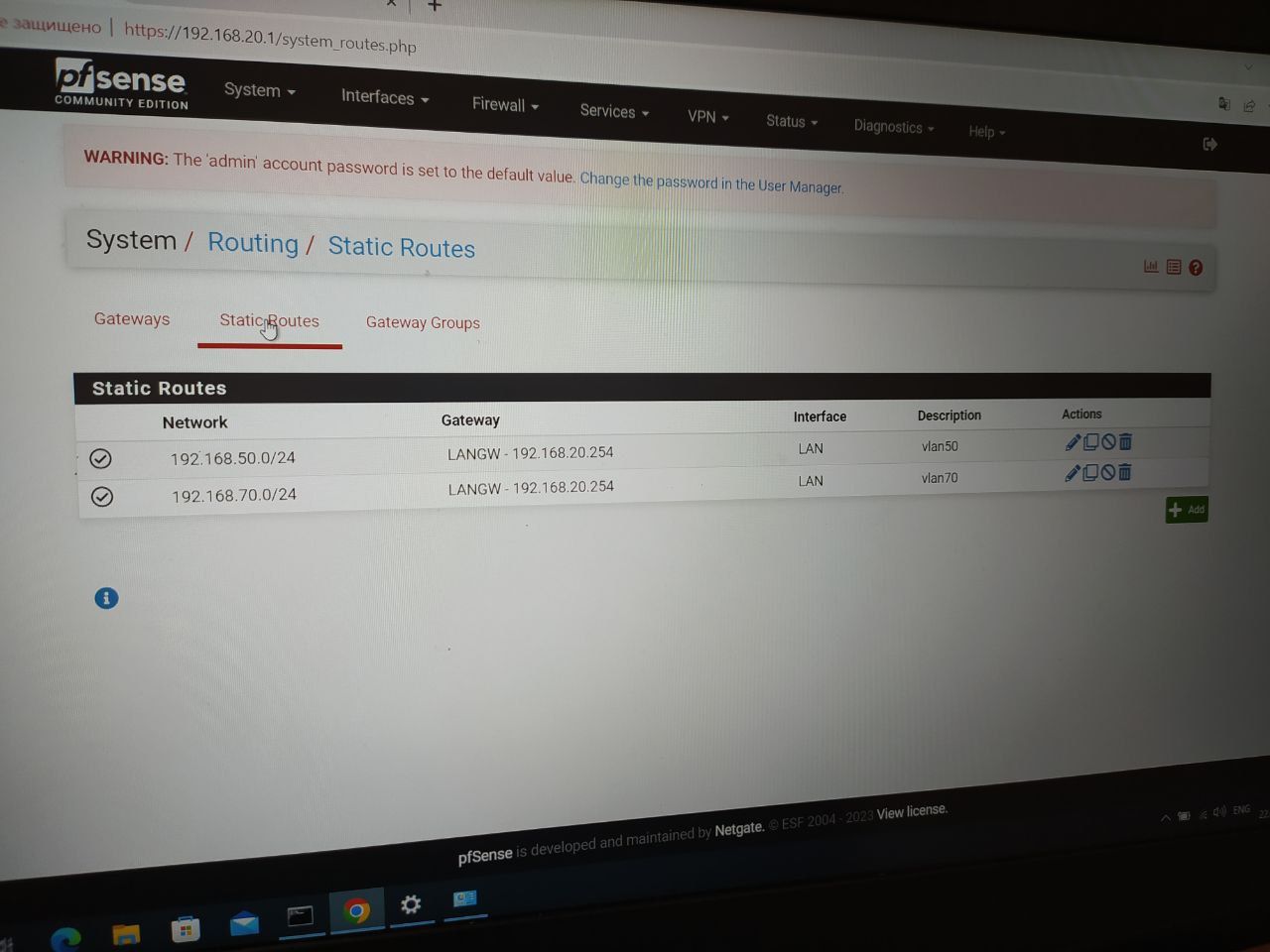

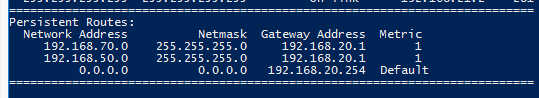

Шлюз 192.168.20.254/23. Кроме 192.168.20.0/23 , есть подсети 192.168.50.0/24 и 192.168.70.0/24

Снаружи сделал на него проброс по порту 1194.

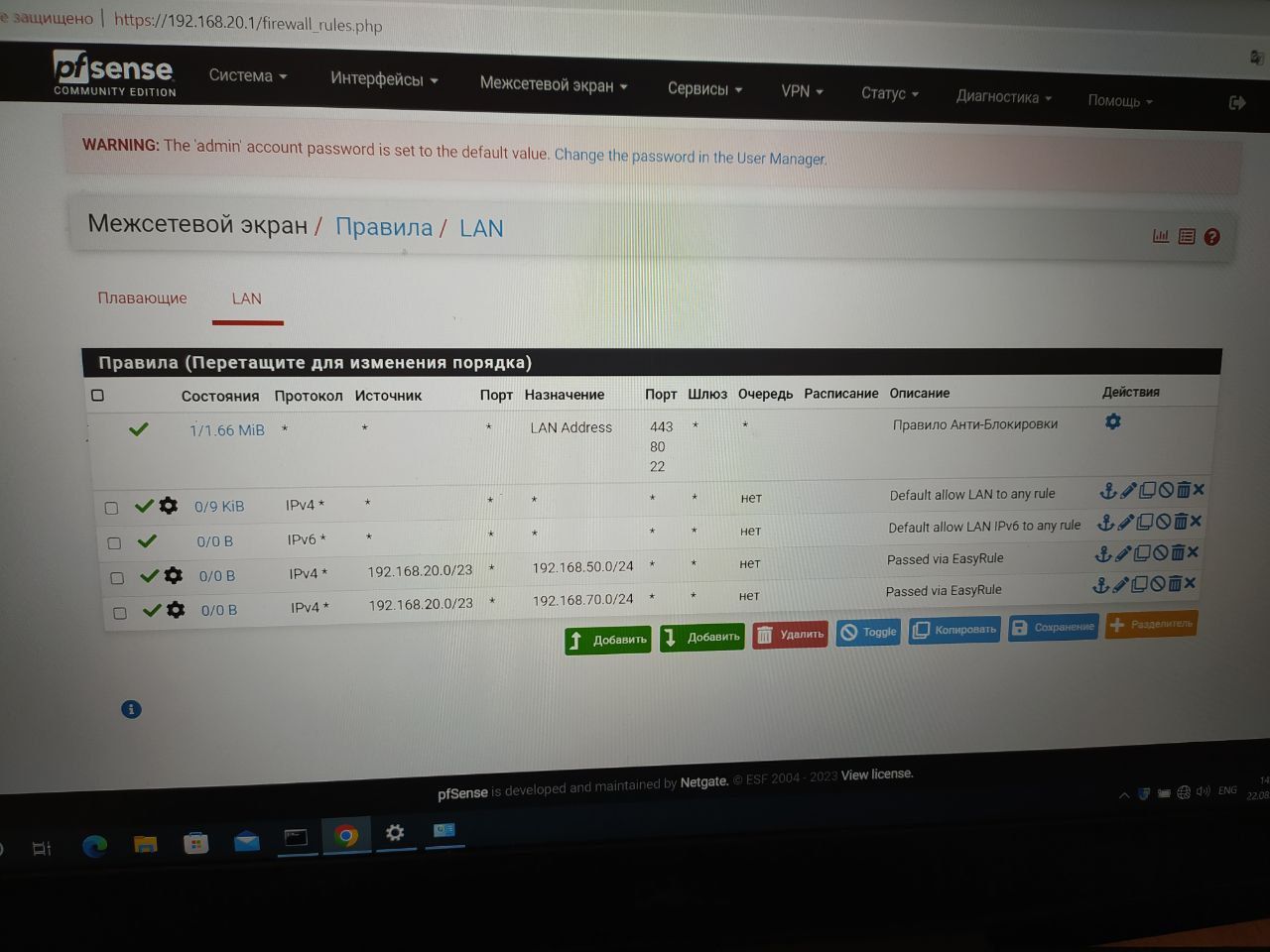

На LAN разрешил трафик any to any.

Как только подсоединяю в общую сеть, LAN интерфейс блокирует подсети 192.168.50.0/24 и 192.168.70.0/24.

На LAN интерфейсе нет блокировки частных подсетей.

Куда копать? Уже из системного журнала отменял блокировку, не помогает. Что не так делаю?

Во вложении скрины настроек.

-

Здравствуйте

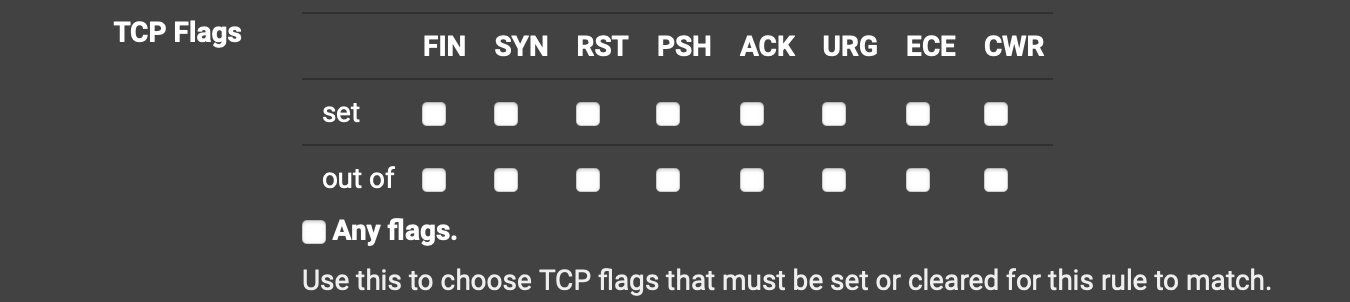

что-то с флагами состояний намудрили в правилах на Lan или wan интерфейсе

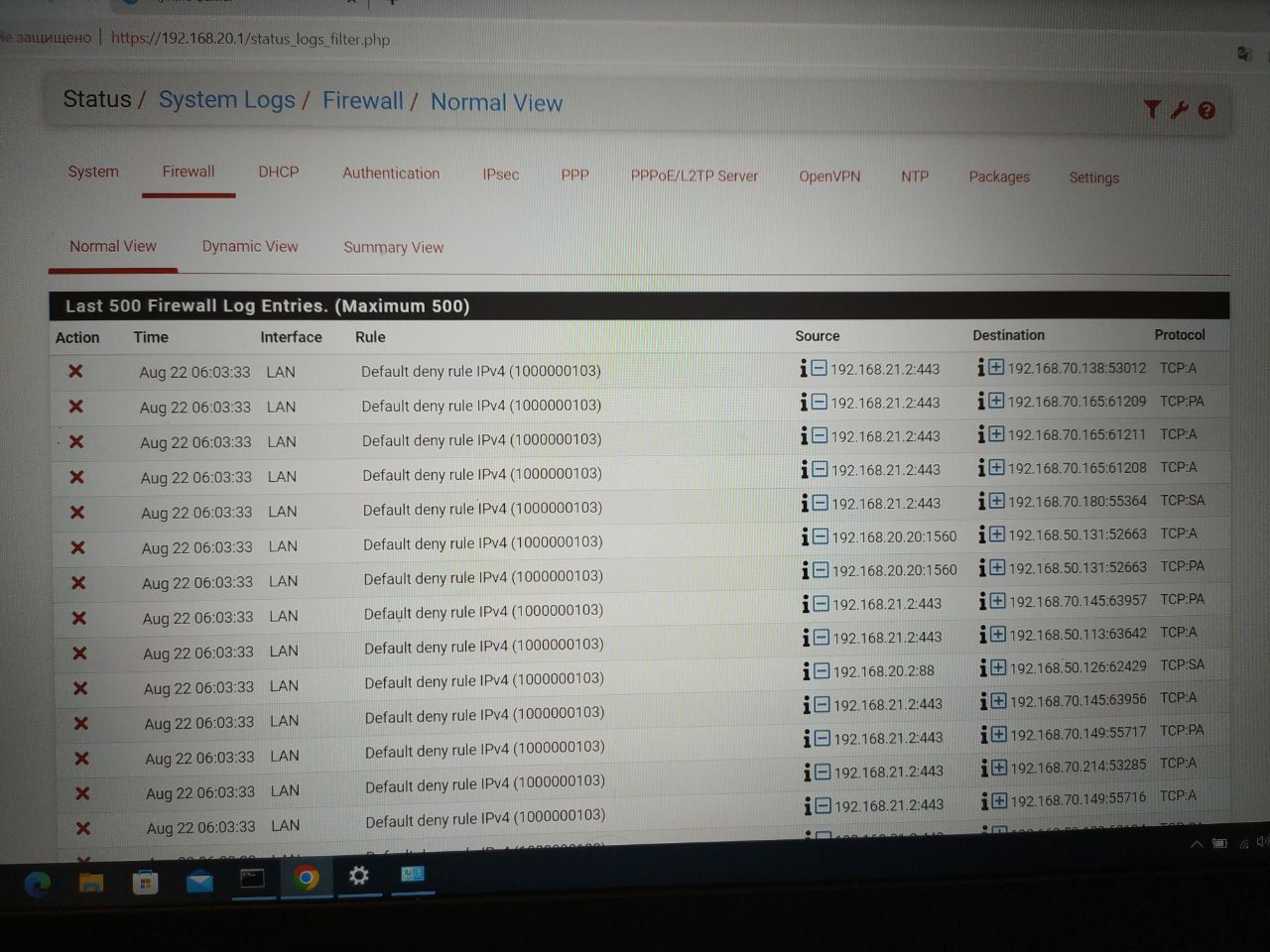

обратите внимание на журнал Файрвола

у Вас блокируются именно ответные пакеты .....

Должно быть как-то такug 22 11:51:54 WAN USER_RULE (1482136561) 162.223.90.226:52025 79.165.x.x:3340 TCP:S Aug 22 11:51:52 WAN USER_RULE (1482136561) 185.196.220.81:46972 79.165.x.x:57317 TCP:S Aug 22 11:51:47 WAN USER_RULE (1482136561) 193.163.125.146:38838 79.165.x.x:3031 TCP:S -

@Konstanti WAN интерфейс отключил совсем. На какие флаги состояний надо обратить внимание?

-

так Вы покажите целиком , что Вы настроили в правилах в части настроек флагов TCP.....

или

отключите совсем контроль флагов TCP

-

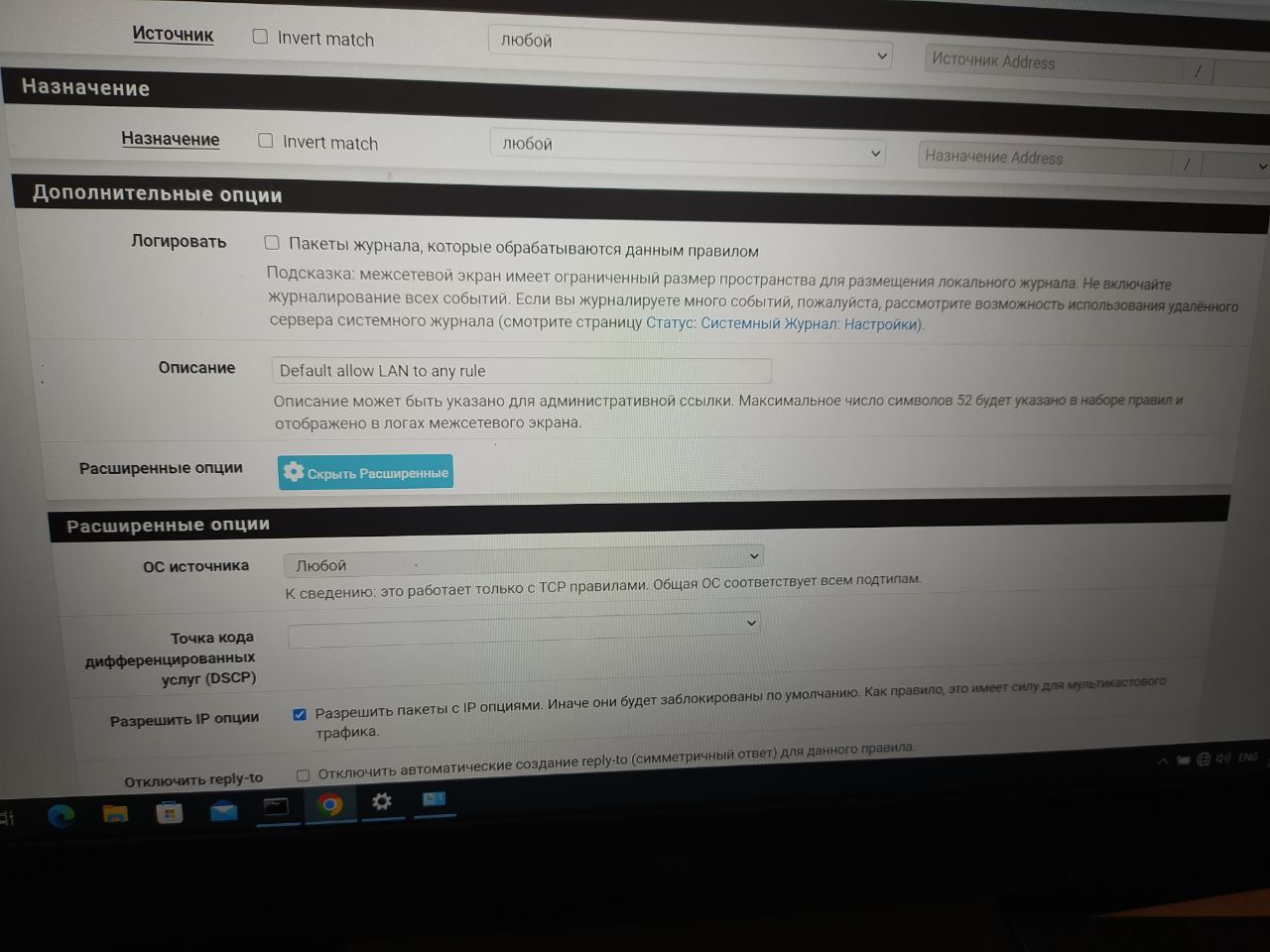

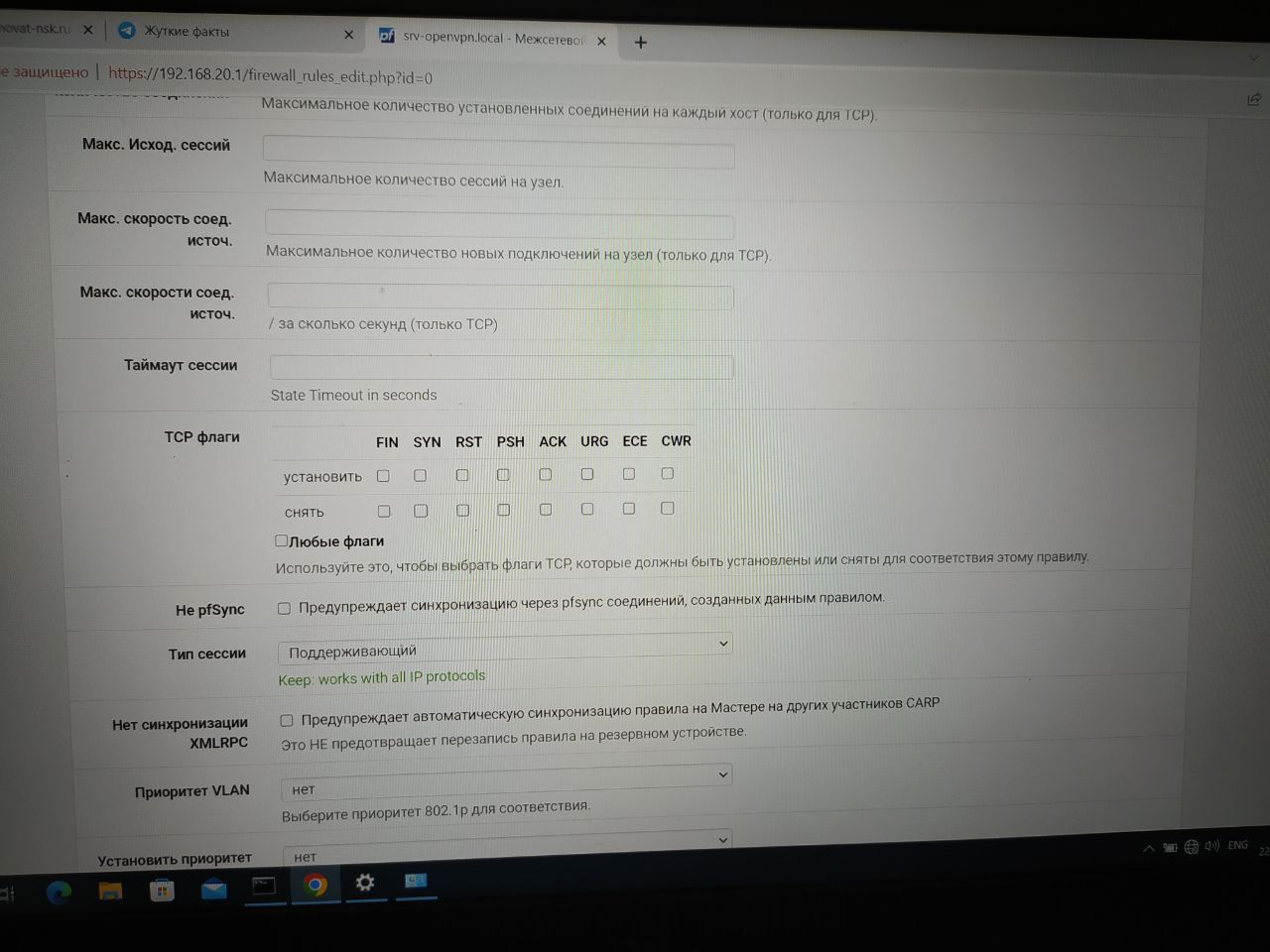

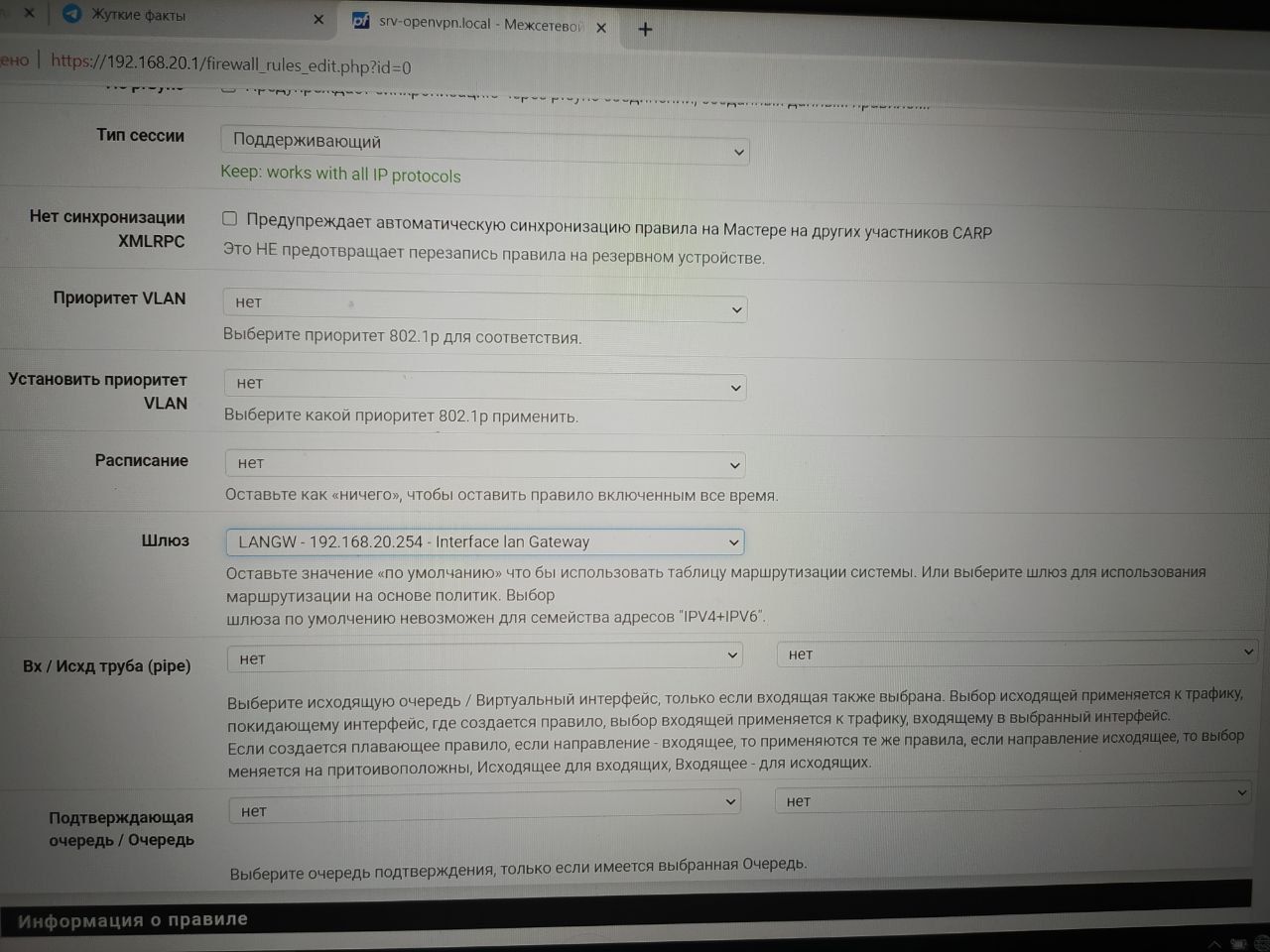

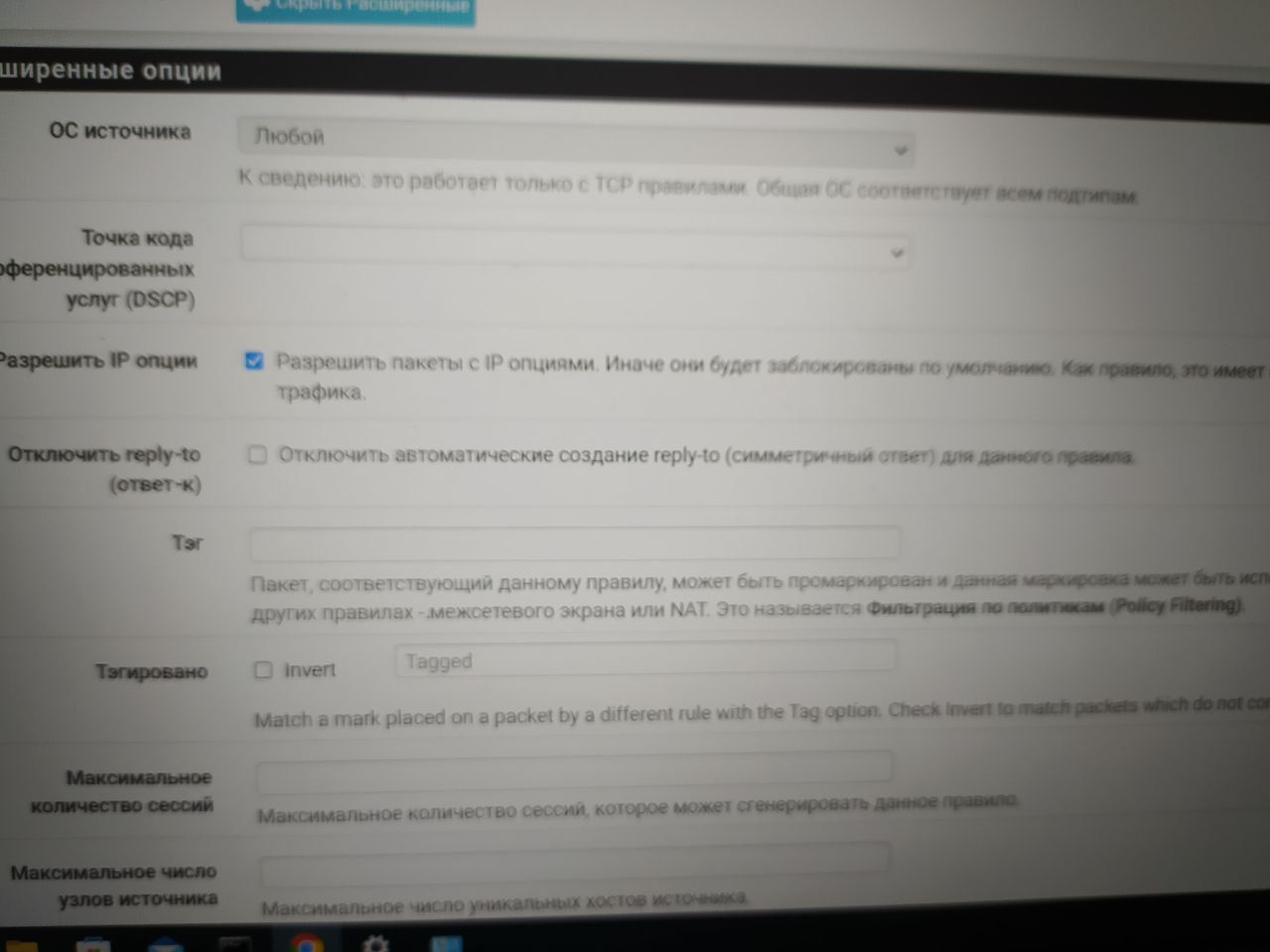

@Konstanti Вот настройки правила разрешающего any to any. Все было сделано по дефолту, только галочку поставил "Разрешать пакеты с IP опциями"

Почему pfsense блочит трафик со всех подсетей, у всех интернет отваливается, пока не выткнешь его из сети, это чего он себе позволяет?

-

@legsedel

Тогда возможно , что у Вас используется ассиметричная маршрутизация

Это значит , что 1 пакет идет на хост напрямую, минуя файрволл

А вот ответ …. Идет на pf , где в таблице состояний пусто … -

@Konstanti Я его использую же как обычную рабочую станцию, LAN, шлюз и все. Он не используется в качестве маршрутизатора. Просто на нем мне удобно будет сделать openvpn сервер на LAN интерфейсе.

-

@legsedel

Поищите в интернете pfsense assymetric routingЕсли проблема в этом , то решение найдете в документации

-

@Konstanti прочитал в документации про assymetric routing

Поставил галочку «Обход правил брандмауэра для трафика на том же интерфейсе» , не помогло.

Ставил TCP flags отметил Any Flags и использовал тип состояния Sloppy , тоже не помогает, блочит....

Какие еще есть варианты? Почему у других рабочих станций (порядка 200) в сети таких проблем не происходит?

Тут с нуля развернул pfsense, все по дефолту, втыкаю в сеть, сеть ложится..... -

Поясните мне , как у Вас все настроено ?

я не совсем понимаю конфигурацию Вашей сети

если смотреть на журнал блокировок , то абсолютно непонятны настройки у Ваших серверов

Допустим , берем первую строчку журнала

соединение

192.168.70.138 -> 192.168.21.2:443

как идет пакет к серверу и от сервера ? Зачем в этой цепочке PF ? Почему хост 192.168.21.2 решает , что трафик на 192.168.70.0/24 нужно отправлять через 192.168.20.1, а не через 192.168.20.254 ?

У меня такое ощущение , что вина тут не PF , а настроек в вашей сети . Может быть есть задвоение ip адресов ?? и 20.1 уже кому-то принадлежит ? Тем более что Вы написали , что PF - не маршрутизатор , но почему-то , судя по всему, для серверов он становится шлюзом по умолчанию -

@Konstanti Константин, спасибо вам большое за помощь!

На хосте 192.168.21.2 стоит Exchange и там прописаны статические маршруты. Статические маршруты убрал.

Когда-то на ip 192.168.20.1 был шлюз.

Поменял на pfsense на 192.168.20.9 и соответственно, проблема ушла.

Но вопрос остается, даже если я оставил бы ip 192.168.20.1 на pfsense, почему он все-таки блочил подсети 50 и 70? Я же все разрешил?! -

@legsedel

Дистанционно сложно что-либо диагностировать

Надо на месте разбираться в причине проблемы , как и куда идут пакеты , пропускает ли что-нибудь файрволл и тд и тп ( смотреть и проверять все настройки ) .

P.S. использовать PF только в качестве OpenVpn сервера - это как из пушки по воробьям ... -

@Konstanti Согласен. А что лучше использовать только для openvpn сервера? Хочу еще попробовать WireGuard на нем испытать, многие его хвалят.

-

Скажу честно , мне лично больше всего нравится Ipsec ( и работает на уровне ядра ,и клиент встроен сразу во многие ОС )

Я поставил такое ПО на чистые сервера Linux и Freebsd ( настроил 1 раз и забыл на года , пока не истек срок действия сертификатов)По поводу Вашей проблемы , настройте разрешающее правило доступа так , чтобы оно тоже попадало в журнал файрвола ( сразу станет видно , что и как пропускает файрвол )

Запустите tcpdump - тоже многое станет понятным

Мое личное мнение , что у Вас после отключения контроля флагов весь трафик шел нормально через Lan интерфейс , а вот что было с ним дальше неизвестно .... Может быть у Вас был настроен исходящий НАТ и меняется адрес источника и тд и тп .... Надо разбираться с этим ( но есть ли смысл ? ) Когда поднимите OpenVpn сервер , появится дополнительный интерфейс и будет все гораздо проще