Protokolleinträge von Firewall Regel "im Auge behalten"

-

Hallo,

ich ziehe Domains zu einem neuen Hoster um.

In meinem Netzwerk gibt es gefühlt dutzende von Geräten, die den SMTP-Smarthost des alten Webhosters benutzen. Dieser residiert unter einer einzelnen IP-Adresse (Load Balancer).

Ich möchte die Geräte identifizieren und habe eine Firewall-Regel vor den Standard-Outbound-Rules geschoben, welche Datenpakate für diese einzelne IP-Adresse weiterleitet und den Zugriff auf diese IP-Adresse protokolliert. Soweit, so gut.

Wenn ich in das Log schaue, ist alles fein.

Mein Problem ist jedoch, dass diese Protokolleinträge in "der großen Masse" untergehen.

Habe ich eine Möglichkeit, mir diese separat oder exklusiv vor Augen zu führen?

Fragt sich,

Jörg -

@altmetaller

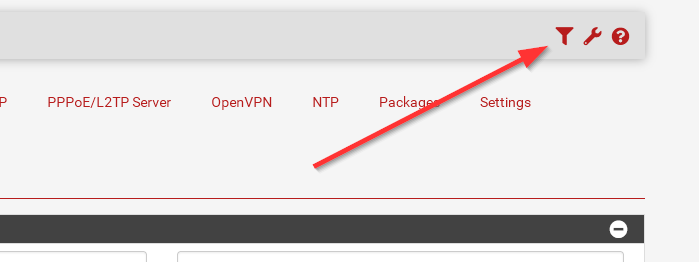

Hallo,das Firewall Log gibt dir doch die Möglichkeit, nach verschiedenen Parametern zu filtern.

Da kannst du bspw. Ziel-IP und -Port eintragen, dann bekommst du nur die gewünschten Einträge angezeigt.

-

@altmetaller Hi Jörg,

zusätzlich zu dem was Virago schon schreibt, kannst du auch temporär die Masse einfach mal abschalten. Also die Default Deny Rule Logging bspw. - > Status / System Logs / Settings

Dort einfach mal " Log packets matched from the default block rules in the ruleset " abschalten und ggf. auch die Bogon/Private Logs, dann müsste da auch ganz viel erstmal weg bleiben und du hast eine bessere Change was zu sehen/finden :)Du kannst das auch bspw. ohne "Änderung" der Einstufung (Pass/Block) als sehr spezielle Floating Rule erstellen (JA, eine float, das ist genauso so ein Sonderfall

)

)- Floating Rule

- Outbound - nicht inbound

- WAN Interface

damit erwischst du alles was von intern oder der pfSense selbst kommt und auf deine zu loggende IP wollen

- action: match

- logging: an

- quick: an

Das loggt das ganze ins System Log, macht dank "match" aber nichts weiter als zu loggen, wenn die Regel zutrifft, sonst aber nichts. Die Regel erlaubt oder verbietet also nichts, sondern loggt nur. Erlaubt/Verboten muss sie dann woanders schon sein (meist auf einem der inneren Interfaces weil Internet o.ä.)

Das kann man dann zum Loggen leicht an/ausschalten.

Cheers

-

@viragomann said in Protokolleinträge von Firewall Regel "im Auge behalten":

das Firewall Log gibt dir doch die Möglichkeit, nach verschiedenen Parametern zu filtern.

Ja, aber das schaut nicht weit genug zurück. Es sind so viele LOG-Einträge, dass die geloggten Pakete (die nur 1-2 Mal pro Woche auftreten) nicht erfasst werden.

-

@altmetaller said in Protokolleinträge von Firewall Regel "im Auge behalten":

Ja, aber das schaut nicht weit genug zurück. Es sind so viele LOG-Einträge, dass die geloggten Pakete (die nur 1-2 Mal pro Woche auftreten) nicht erfasst werden.

Dafür ist es auch nicht gedacht.

Das Log hat nur eine begrenzte Größe und wird dann archiviert und ein neues Logfile angelegt, eine gewisse Anzahl an archivierten Logs wird vorgehalten, alles abhängig von den Einstellungen.Du kannst dir ältere Logfiles aus /var/log runterziehen, falls du mal Einblick benötigst, soweit noch vorrätig.

Wenn du es aber komfortabler haben möchtest, empfiehlt es sich, die Logs auf einen Syslog Server zu schreiben.Ich ziehe mir das Filter-Log zu Archivierungszwecken täglich per Job runter. Zu einem Syslog Server reichte der Bedarf bislang noch nicht.

-

@altmetaller Dann sollte es mit einer Match Regel aber klappen, denn das wird im filter.log in /var/log dann entsprechend gekennzeichnet. Dort werden die Logs ja auch länger aufbewahrt als in der UI anzeigbar, da solltest du notfalls mit Logfile Größe und Anzahl erhöhen schon was finden können :)

Cheers