OpenVPN PSK: Site-to-Site инструкция для обсуждения

-

@deadlymic said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

, бесплатный сервис предполагает, как минимум, подтверждение учетки раз в месяц,

Используйте альтернативные сервисы.

http://freedns.afraid.org

https://www.duckdns.org

https://freemyip.com

Они бесплатны, нет\меньше ограничений требований посещать страницу. -

Не совсем понял вот эту фразу: "Automagic Multi-WAN IPs (port forward targets): Adds a remote statement for each port forward found targeting the interface binding and port used by this VPN, uses the IP address of each WAN as-is."

Настроить проброс на локалхост для каждого ВАНа. Номер порта и протокол должны, ес-но, быть одинаковы.

C динамик ДНС работал в прошлом для иных целей, не понравилось, бесплатный сервис предполагает, как минимум, подтверждение учетки раз в месяц

Заблуждение. Глубочайшее. У меня настроено по 3 ddns на каждом ВАНе. Проблем нет.

@pigbrother Плюсую за https://freemyip.com/. Минусую за http://freedns.afraid.org - через нек-ое время заканчивается период работы аккаунта.а еще какова скорость работы такого решения? Как скоро будет восстановлена работа с оным динамическим ДНС?

Вам хватит. С головой. Вы же не Лондонскую биржу админите.

-

@werter @pigbrother спасибо большое, попробую на этой неделе поэкспериментировать.

-

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Плюсую за https://freemyip.com/

Это, ЕМНИП - ваша наводка.

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Минусую за http://freedns.afraid.org - через нек-ое время заканчивается период работы аккаунта.

Странно. У меня с ним 4 года никаких проблем. Возможно для новых аккаунтов что-то изменилось.

Но да, с freedns раз в прибл. полгода, не чаще, приходит письмо с просьбой зайти в веб-интерфейс, о чем я и писал:@pigbrother said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

нет\меньше ограничений требований посещать страницу.

-

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Настроить проброс на локалхост для каждого ВАНа.

Есть какие-то хитрости с этим? 100 раз делал проброс, никаких проблем никогда не было.

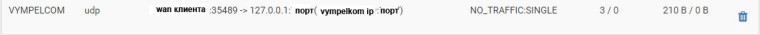

Сделал VPN сервер на localhost пробрасываю нужный порт c WAN на 127.0.0.1 - все работает.

Копирую (!) правило для проброса порта, ничего не меняю кроме 2 параметров:- Интерфейс WAN -> VYMPELKOM (у меня это второй WAN)

- Destination WAN Address -> VYPELKOM Address.

Сохраняю. Применяю. На WAN адрес подключается клиент, на VYMPELKOM - нет. Если сервер перенести с localhost на VYMPELKOM интерфейс и отключить проброс, то клиент начинает цепляться. Т.е. ни фаервол, ни пров порт не блокируют.

-

@deadlymic said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Копирую (!) правило для проброса порта, ничего не меняю кроме 2 параметров:

Копируете в

Firewall-NAT-Port Forward ? -

@pigbrother said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Копируете в

Firewall-NAT-Port Forward ?Именно там жму: Add a new NAT based on this one, затем правлю указанные выше параметры. Собственно, проброс на Pfsense я уже лет 5 как пользую, одно из первый чем пользоваться начал. Никогда никаких проблем не было, но на локалхост никогда ничего не бросал.

Сейчас несколько тестов провел - со второго WAN интерфейса (VYMPELKOM) в локалку пробрасывается легко и просто все, не пробрасывается только на localhost, а также на свой LAN интерфейс не пробрасывает.

С первого WAN все везде пробрасывается легко.

Все это напоминает ситуацию, когда пробрасываешь на локальный комп, а на том компе не указан или неправильно указан шлюз.

В States есть такая запись:

Опять же, как будто пакеты на localhost приходят, но ответить он не может - не знает сетевой маршрут. -

@deadlymic Остается условно-костыльный вариант. Поднять на VYMPELKOM отдельный Open VPN экземпляр сервера и наcтроить между ним и вторым сервером маршрутизацию.

-

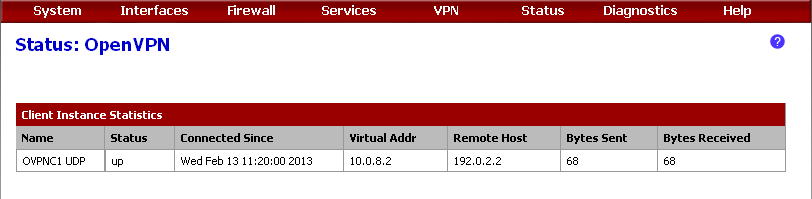

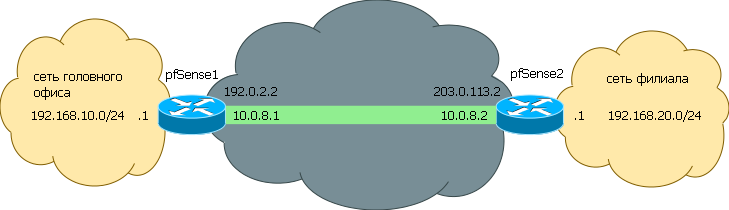

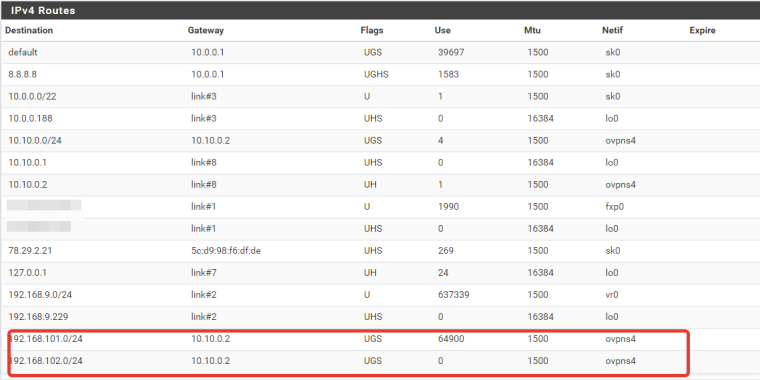

Итак. Все, казалось бы настроил. 101 подсеть, 102 подсеть, 9 подсеть головная. Все друг друга видят, все прекрасно. Старые сервера с Shared Key были остановлены на тот момент уже и все работало. Ну, думаю, зачем мне эти старые сервера нужны. Удалил. Пинг из 9 локалки в 101 и 102 пропал. Оба клиента VPN подключены, маршруты правильные. Вот, скрин Diagnostic - Routes сервера

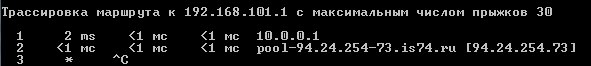

А вот трасерт с ПК в 9й локалке (локалка головного офиса).

Маршрут уходит на WAN интерфейс (да, 10.0.0.1 - это шлюз WAN интерфейса)

Из филиалов 101 и 102 подсети все работает, они оба ходят в 9ю сеть, они ходят между собой. Где я согрешил? Ближе к концу рабочего дня еще и голова хуже соображает. -

Победил. Создал виртуальный интерфейс на VPN, создал для него 2 шлюза для каждой из подсеток филиалов и в фаерволе в LAN прописал использовать эти шлюзы для удаленных локалок. Интерфейс, я так понимаю, мне, все равно, необходимо было делать, ибо дальше планируется трафик шейпер.

-

@deadlymic said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Создал виртуальный интерфейс на VPN, создал для него 2 шлюза для каждой из подсеток филиалов и в фаерволе в LAN прописал использовать эти шлюзы для удаленных локалок.

Что-то недосмотрели.

У меня все филиалы, центр и мобильные пользователи (этим - настраивается индивидуально) видят все сети без создания интерфейсов\шлюзов для OpenVPN серверов. -

@pigbrother собственно, оказалось, что и не победил. Сервер 102.99 пингует локалку 101.0. Сервер 101.99 пингует локалку 102.0. Но локалка 101.0 не пингует локалку 102.0 и наоборот. Tracert гонит в WAN сеть.

-

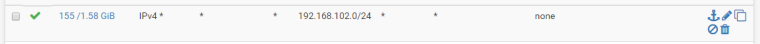

Все заработало. Помог совет pigbrother из другой темы с прописью маршрута в фаерволе. Мне казалось, что я это уже делал ранее и не помогало, но, видимо, что-то я делал не так. Спасибо всем, кто помогал. Далее приоритезация VoIP трафика меня ждет, вероятно, отмечусь еще в других темах с вопросами.

-

@deadlymic said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Помог совет pigbrother из другой темы с прописью маршрута в фаерволе

Маршрута или все же правила? Скриншот правила не приведете?

-

@pigbrother said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Маршрута или все же правила?

Конечно же, правила.

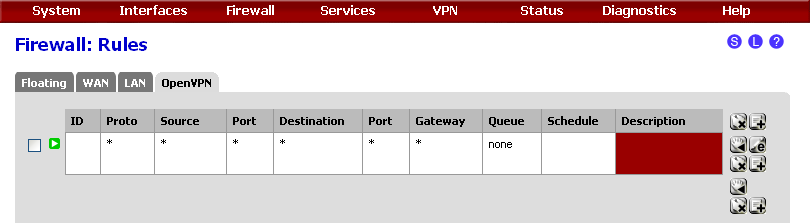

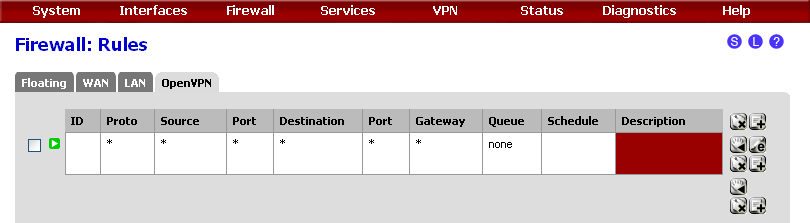

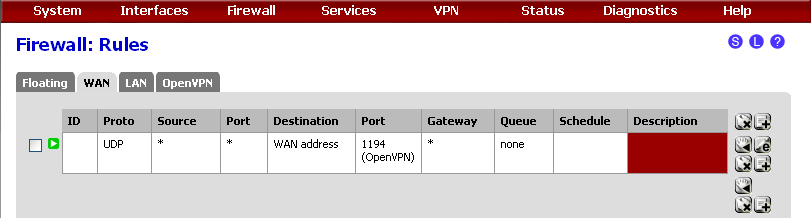

Где 192.168.102.0/24 - это сеть второго филиала, а правило в Firewall - Rules - LAN первого филиала. -

@deadlymic said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Конечно же, правила.

Выходит - эти правила все же нужны, хотя необходимость в них неявная, в свое время это обсуждалось для pf 2.0-2.1.

Я предпочитаю в Source указывать LAN net а не any (*). Мы же говорим о правиле на LAN? -

Добрый.

@pigbrother said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:@deadlymic said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Конечно же, правила.

Выходит - эти правила все же нужны, хотя необходимость в них неявная, в свое время это обсуждалось для pf 2.0-2.1.

Я предпочитаю в Source указывать LAN net а не any (*). Мы же говорим о правиле на LAN?В зависимости от того, как они "написаны" на ЛАН. А именно - порядок их следования.

Если самым верхним будет allow any to any - тогда не нужно. Если же первее будет правило с явным указанием WAN GW, то нужно.По этому я и прошу первым делом таблицу марш-ции и скрины правил fw от вопрошающих.

-

@werter said in OpenVPN PSK: Site-to-Site инструкция для обсуждения:

Если же первее будет правило с явным указанием WAN GW, то нужно.

В моем случае, в одной из подсетей, а именно в 102, вообще нет правила с явным указанием WAN GW, просто дефолт и все. Но без дополнительного правила именно для 101 102 локалка в 101 не шла.

-

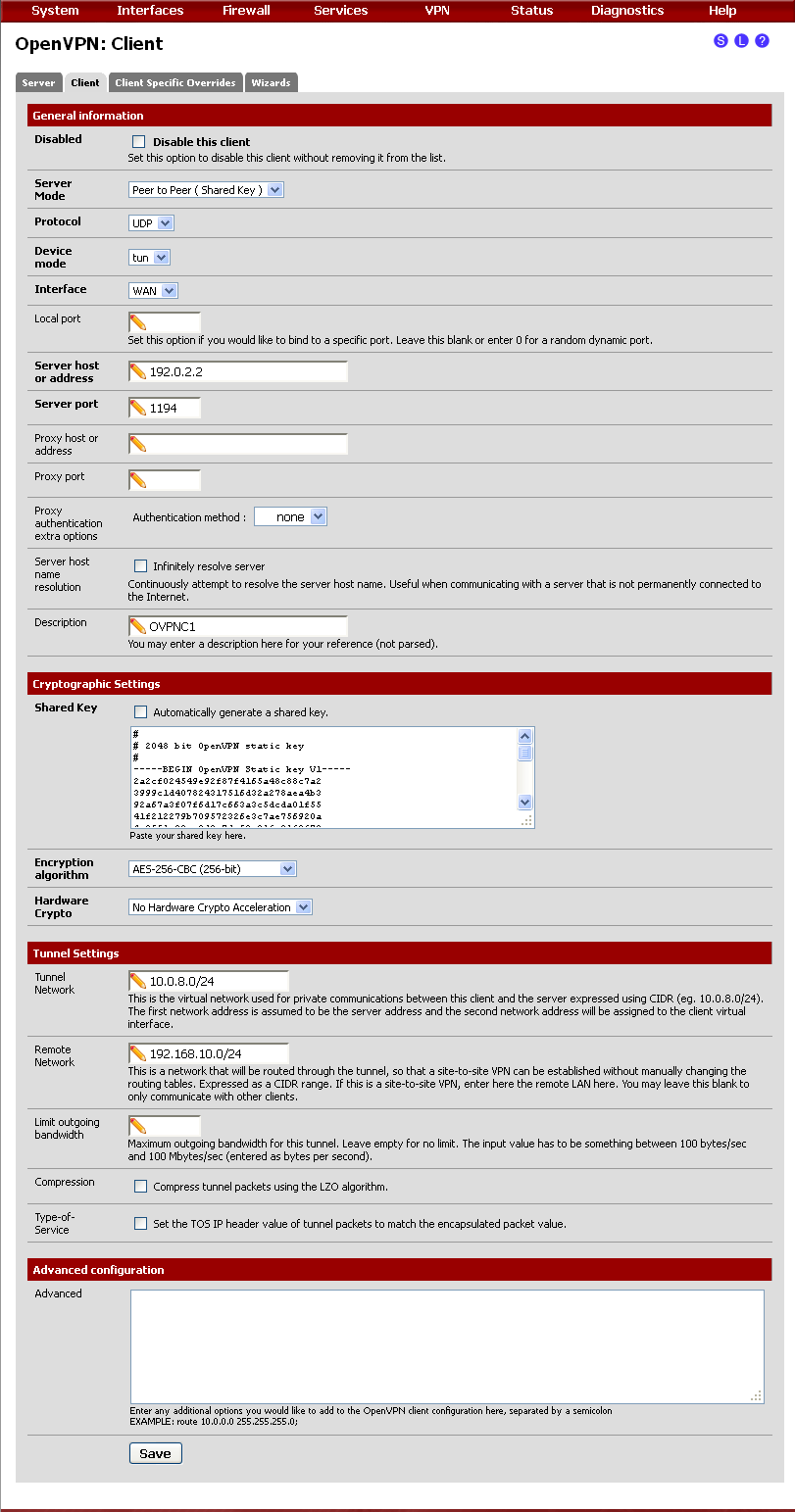

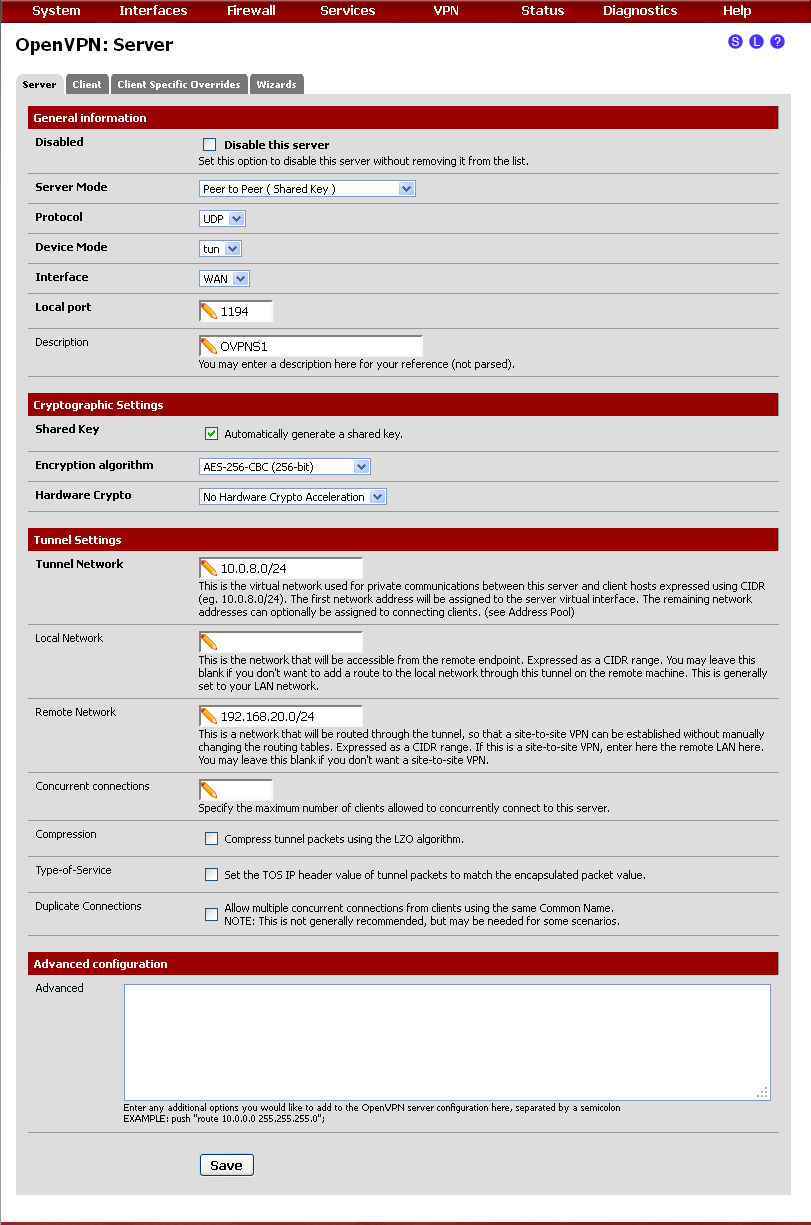

есть проблемка - сделал по инструкции - всё замечательно работает:

Головное здание - поднял 3 сервера, к нему успешно подключилось 3 филиала. Пинги из головного ходят на все компьютеры филиалов, а вот с филиалов - только в "голову".

В статье есть на это дополнение:

"После поднятия туннеля компьютеры филиала 2 пингуют компьютеры головного офиса и наоборот, но нет связи между филиалами. Для того, чтобы филиалы “видели” друг-друга, необходимо в настройках клиента первого филиала в Advanced Configuration вписать директиву:route 192.168.30.0 255.255.255.0

т. е. маршрут через туннель в сеть второго филиала. А в настройках клиента второго филиала, соответственно:

route 192.168.20.0 255.255.255.0

т. е. маршрут в сеть первого филиала."

Я так понимаю, в поле адвансед пишем - push "route 192.168.20.0 255.255.255.0" в второй филиал и аналогично делаем 1му филиалу. В таблице Routes добавляется запись, что ходить туда-то через сюда-то, НО пинги всё-равно не идут. Firewall тушил полностью, чтоб не влиял на замеры - всё-равно между филиалами пингов не ходит

-

@MythOfTheLight Напишите маршруты непосредственно на клиентах. Плохо помню, на в PSK их передача с сервера через push не работает.

И пока не поздно, рассмотрите переход с PSK на PKI,

Один сервер на все филиалы, (при желании - и для удаленных клиентов), проще настраивать маршрутизацию, прочие преимущества.

https://forum.netgate.com/topic/53251/openvpn-pki-site-to-site-%D0%B8%D0%BD%D1%81%D1%82%D1%80%D1%83%D0%BA%D1%86%D0%B8%D1%8F-%D0%B4%D0%BB%D1%8F-%D0%BE%D0%B1%D1%81%D1%83%D0%B6%D0%B4%D0%B5%D0%BD%D0%B8%D1%8F?page=1