2 Netzte mit identischem Subnet verbinden (Bridgen)

-

@gtrdriver said in 2 Netzte mit identischem Subnet verbinden (Bridgen):

Bezüglich dem Bridging habe ich die letzten Tage auch nochmals intensiv gesucht - finde aber komischerweise nur Anleitungen welche eine Einzel - Client to NET Bridge beschreiben

Ich würde meinen, dass das nicht wirklich was anderes ist, aber man sucht eben lieber bessere Lösungen für eine solche Kopplung. Und ich habe auch noch immer nicht verstanden, warum keine andere Lösung möglich sein sollte.

Zudem habe ich im englischsprachigen Ovpn Forum hier einen Post gemacht:

https://forum.netgate.com/topic/171687/pfsense-2-5-2-bridge-tap-server-bridge-dhcp-is-greyed-out?_=1651244502392

Da die beiden Felder aus gegraut bleibenOpenVPN im TAP-Mode hat da wohl auch keine höhere Fandichte.

Da die beiden Felder aus gegraut bleiben

Ich weiß nicht mal, wo diese Felder zu finden sind.

-

Hi

Zu 1: ja ich sehe schon dass das nicht so sehr verbreitet ist

Zu 2: Wenn ich die IP´s einfach ändern könnte dann könnte ich mir ja das ganze hier sparen da ich dann ja bei dem Netzwerk an Standort B einfach ein anderes Subnet machen würde und dann eine openvpn NET2NET Kopplung - ganz klassisch ... - aber daran scheitert das aktuell

Zu 3: Wenn du im Openvpn Setup ein TAP Device anlegst - speicherst und das nochmals öffnest - dann sind die Felder auf "TAP" angepasst - dann tauchen die auf ...

-

@gtrdriver said in 2 Netzte mit identischem Subnet verbinden (Bridgen):

Wenn ich die IP´s einfach ändern könnte dann könnte ich mir ja das ganze hier sparen da ich dann ja bei dem Netzwerk an Standort B einfach ein anderes Subnet machen

Vielleicht wäre es ein Weg, das Subnetz in 2 aufzuteilen und den einen Teil dann auf B zu schaffen und zu routen.

D.h. mit der IP-Änderung kannst du gleich auf A schon loslegen, die Geräte für B bspw. in die obere Hälfte, jene die vorerst in A bleiben in die untere.

Mit der Verlegung musst du dann auch die Subnetzmaske ändern.Aber das läuft ebenso auf unterschiedliche Netze hinaus, zwischen du welchen dann routen könntest.

Wenn du im Openvpn Setup ein TAP Device anlegst - speicherst

Ich denke, bis zum letzten Punkt hatte ich mich noch nicht vor gewagt.

-

Am Montag bekomme ich die Info ob IP Änderungen möglich sind oder besser möglich gemacht werden....

Dann schau ma weiter.....

Es gibt Dinge die man sich leichter vorgestellt hat....

-

Hallo zusammen

Da ich bis Montag quasi nix machen/entscheiden kann habe ich in meiner Test Umgebung mal das Layer2 TAP Bridging des Todes ausprobiert.....Vorgegangen nach dieser Anleitung:

https://docs.netgate.com/pfsense/en/latest/recipes/openvpn-bridged.html

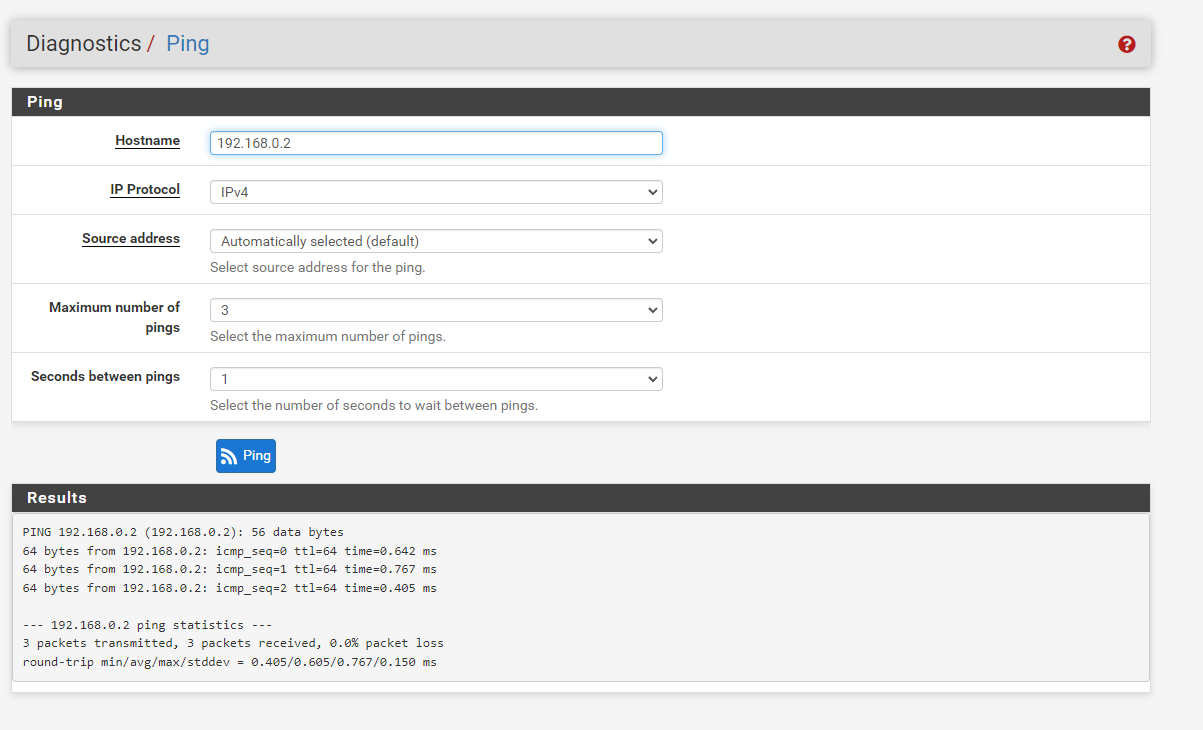

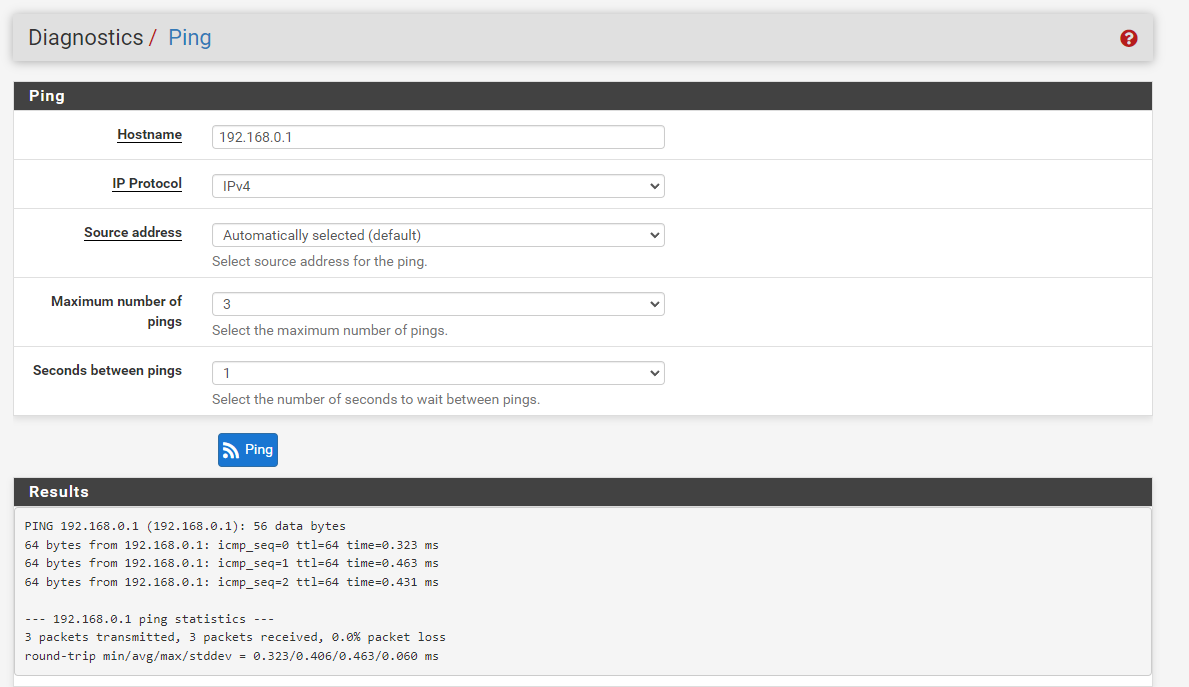

Beide Netze haben 192.168.0.0/24

Pfsense in Netz A hat 192.168.0.1

Pfsense in Netz B hat 192.168.0.2Beim Client halt die entsprechende Config auf der Gegenseite.

Siehe das die Interfaces werden "grün" - ok - dachte ich - schau mer mal weiter ...

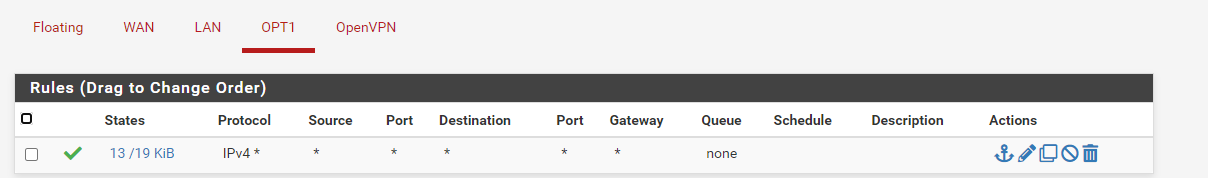

Ein Ping auf der einen Seite führte auf beiden Seiten im Traffic Stat des entsprechenden Ovpn inteface zu reaktionen - aber kein Ping.Ok - wirklich eher raten als ernsthaft wissen was sache ist ... mal in das Ovpn Interface folgende Basis Regel rein:

Und siehe da - die beiden Pfsensen können sich gegenseitig anpingen:

Hab mich schon irrsinnig gefreut dass ich überhaupt so weit gekommen bin - ohne jetzt zu wissen ob das so richtig ist ...

Dine Pings gehen auch definitiv über die TAP Bridge sieht man am Traffic Monitor...

Leider kann ich sonst keine anderen Systeme im Besagten Netz von der anderen Seite erreichen ....

Ich weiß dass die hier vorherrschende Meinung ist dass das mit der TAP Bridge nicht optimal ist - ich würde es dennoch gerne zumindest versuchen ...

Hat jemand noch eine idee warum ich nur die Pfsensen selbst erreiche auf der anderen Seite aber sonst keinen der Server im 192.168.0.0/24 Netz ?

-

@gtrdriver die Geräte die du erreichen willst nutzen ein anderes Standard Gateway?

Mache es dir doch einfach buche dir doch einen Dienstleister der dich in dem Thema unterstützt, da du nicht so fit in Netzwerk Technik bist und wenn das für ein Unternehmen ist währe es besser als wenn man irgend wann in d n Medien liest das irgend welche Daten öffentlich erreichbar waren Wall ein Admin was falsch gemacht hat. Hier im Forum tummeln sich einige rum. -

@gtrdriver

Ich würde vermuten, dass die Broadcasts nicht über die Verbindung kommen, also dass keine echte L2_Verbindung besteht und damit die ARP-Requests nicht auf der anderen Seite ankommen.Hast du auf beiden Seiten den TAP-Mode gewählt?

Um es zu überprüfen, mach ein Packet Capture auf beiden Seiten, filtere nach ARP Protokoll, während du eine IP pingst. Die Pakete sollten auf beiden Seiten zu sehen sein.

-

Hallo zusammen

nachdem ich heute mit der SW Entwicklung gesprochen hatte wird klar dass es vorerst keine Änderungen an der Software gibt.

Da mir das ganze Bridging auch nicht ganz geheuer ist und ich bisher NIEMANDEN gefunden habe der das mit Pfsense bisher erfolgreich eingesetzt hat (NET2NET) habe ich das ganze Thema jetzt erst mal auf Eis gelegt.

Mir ist die Zeit zu schade hier Experimente zu machen welche man eher als Im Trüben fischen bezeichnen muss als wirkliches Testen....

Wenn hier irgendwer zufällig das Posting liest und (gerne auch gewerbliches) Interesse hat mich hier zu unterstützen dann gerne bei mir melden.

Grüße und nochmals Danke !

GTR

-

G gtrdriver referenced this topic on

-

Hallo zusammen

ich wollte hier noch eine kurze Rückmeldung geben - auch wenn das nicht direkt mit pfsense zusammen hängt interessiert es evtl doch mal jemanden der eine ähnliche Situation hat.

Ich bin durch zufall auf eine Software gestoßen namens "Softether" (https://www.softether.org/)

Dieses bietet ein Layer2 Bridging welches dazu noch extrem gute konfigurierbar ist UND sich über einen bestehenden VPN Tunnel (Openvpn) legen lällst.

Das erfüllt jetzt genau unseren Zweck da sich das ganze Konstrukt vollständig Virtualisieren und skalieren lässt und nichts über das öffentliche WAN läuft da die Verbindung zwischen den beiden Softether VM´s über einen PFSENSE OpenVPN Tunnel läuft.

DAmit kann man nun ganz prima ein separates Netzwerk Segment mit z.b: 4 Servern an ein entferntes im RZ transparent anbinden.

Die Performance ist überraschend gut - der Overhead üverraschend gering. Aufgrund der Architektur und der Konfig Möglichkeiten würde ich sagen es ist genau so sicher wie eine Layer2 S2S Bridge...

Wie gesagt - nur als Info falls jemand sowas mal benötigt - und es ist Freeware (Universität aus Japan)

-

Und nochmals guten Abend in die Runde...

Da mir das ganze keine Ruhe mehr gelassen hat warum das mit PFSENSE nicht geht habe ich heute mit 2 Hardware PFSense Firewalls in einem kleinen Testaufbau den versuch widerholt und siehe da - da klappt das layer2 over OpenVPN...

Ich hatte die Config noch in einem Versuchsaufbau auf 2 Servern im RZ gespeichert -also hier exakt die gleiche Situation nachgestellt - geht nicht ...

Wollte fast schon wieder aufgeben und stoße zufälligerweise in einem anderen Zusammenhang (da ging es um OpenWRT auf ESXI) auf Mac Spoofing und das das auf ESXI per Default abgeschaltet ist.

Ok - also Mac Sppfing auf den beiden virtuellen NIC´s eingeschaltet und siehe da - LÄUFT !

Ohne Probleme - sofort auf Anhieb - auch DCHP via Bridge läuft sofort ohne mucken...Also mal schnell ein paar Performance Tests gemacht und auch hier - Beigeisterung - ca. 30% niedriger als mit einer Layer3 S2S Bridge.

Da sich die Bridge in Pfasense als Interface integriert sind hier exakt die gleichen FW Regeln möglich - man kann also ganz wunderbar definieren wer mit wem und wer nicht ...

Nochmals zur Klarstellung - ich würde niemals auf die idee kommen eine klassische S2S Layer3 Verbindung damit zu ersetzten - darum geht es auch nicht - aber für unser Szenario - 3 Server an einem anderen standort zu betreiben -- mit quasi transparenter Netzwerk Bridge ist das jetzt optimal

Wenn jemand hier mal Bedarf hat - gerne melden.

Ansonsten - allen einen schönen Abend