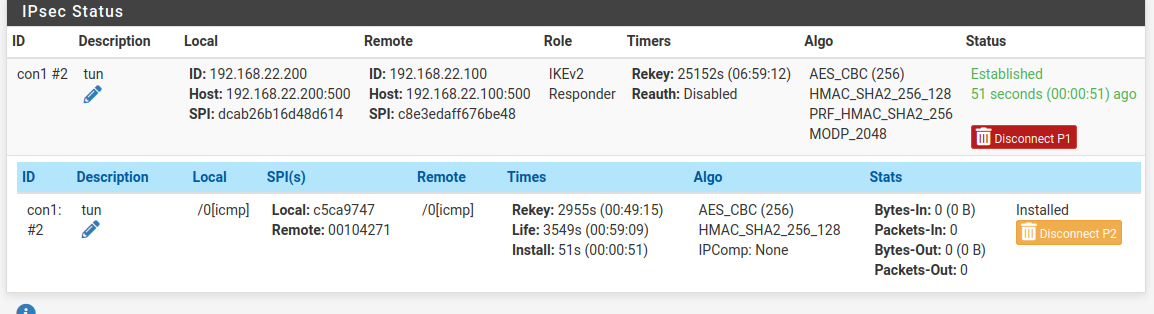

Huawei AR161FG-L + PfSense 2.6.0 - ipsec s2s

-

@rnduser

Это не Nat пихает , а ядро Huawei не находит этот трафик "интересным" . Проверяйте селекторы трафика (ACL) , или в каком виде ответ приходит на GW -

@konstanti

||spoiler||

<router001-k85>display acl all

Total quantity of nonempty ACL number is 3Basic ACL GigabitEthernet0/0/4 2999, 1 rule

Acl's step is 5

rule 5 permit (236 matches)Advanced ACL 3990, 3 rules

allow ipsec to local

Acl's step is 5

rule 10 permit icmp (36 matches)

rule 30 permit udp destination-port eq 500 (8 matches)

rule 35 permit udp destination-port eq 4500Advanced ACL p_GigabitEthernet0/0/4_1 3999, 1 rule

Acl's step is 5

rule 5 permit ip source 10.9.30.0 0.0.0.255 destination 10.9.20.0 0.0.0.255

||spoiler||

ничего не попадает в ACL policy ((( -

Попробуйте добавить со стороны HW в ACL 3999 еще одно правило , только вместо IP поставить ICMP

-

@konstanti

а смысл? совпадений (match) с ACL - нуль. -

@rnduser

попробуйте .

в ACL 3999 будет 2 правила

или в rule 5 убрать ip и оставить одно -

@konstanti

нет. так не работает ))

||Message: 11:02:26 router001-k85 %%01IKE/5/IKE_NEGO_FAIL(l)[979]:IPSec tunnel negotiation fails. (IfIndex=7, SeqNum=0, PeerAddress=192.168.22.200, PeerPort=500, Reason=receive proposal mismatch or use sm in ikev2)||spoiler|||| -

@rnduser

не работает как ?

если добавить новое правило или убрать ip из правила 5 ? -

@rnduser

сделайте так

добавьте в ACL 3999

такое правило

rule 6 permit ip source 10.9.20.0 0.0.0.255 destination 10.9.30.0 0.0.0.255итого , будет 2 правила в acl 3999

-

@konstanti

пробовал, и заменить и добавить. -

сделайте : как я написал

добавьте в ACL 3999 зеркальное правило -

@konstanti

Новый текстовый документ (4).txtв туннель не заворачивается(

счетчики по нулям -

ICMP ,насколько я понимаю, немного не IP , может быть в этом причина того , что HW не заворачивает его в туннель

Я верно понимаю , что если добавить в ACL 3999 правилоrule 6 permit icmp source 10.9.30.0 0.0.0.255 destination 10.9.20.0 0.0.0.255

то туннель не поднимается ?

-

@konstanti said in Huawei AR161FG-L + PfSense 2.6.0 - ipsec s2s:

то туннель не поднимается ?

поднимается, но в логах ошибки

-

@rnduser

обе фазы или только одна ?

какие ошибки ? -

@konstanti не поднималась вторая фаза. лог уже потер, и вернул как было

-

@konstanti вот что интересно.:

nat outbound?, это базовый ацл разрешающий все ip наружу с Gi0/0/4

поди и туннельный пакеты туда же летят?

К этому же интерфейсу прикручена айписек политика... -

а что за ACL 2999 ?

-

@konstanti

вот что nat session table all выдает когда пингуешь хост за ПфСенсом.

ACL 2999 - Basic ACL, вида permit any. т.е. направление - только исходящее.Protocol : ICMP(1)

SrcAddr Vpn : 192.168.22.100

DestAddr Vpn : 10.9.20.220

Type Code IcmpId : 8 0 44004

NAT-Info

-

@konstanti или нет?

ничего не понимаю уже.

Вот пинг на ту сторону. вот вывод NAT[router001-k85]display nat session destination 10.9.20.220

NAT Session Table Information:

Protocol : ICMP(1)

SrcAddr Vpn : 10.9.30.220

DestAddr Vpn : 10.9.20.220

Type Code IcmpId : 8 0 1

NAT-Info

New SrcAddr : 192.168.22.100

New DestAddr : ----

New IcmpId : 10425

-

@rnduser

Все верно , по какой-то причине ICMP пакеты не заворачиваются в туннель и идут дальше на выход через ВАН интерфейс , где проходят через NAT и ..... теряются