IpSec туннели на три офиса глюки...

-

@pigbrother Это вечная тема для споров )))

Как про курицу или яйцо

P.S>

У vti есть фаза два )

иначе , как бы трафик , который маршрутизируется, шифровался бы -

@pigbrother said in IpSec туннели на три офиса глюки...:

Не трожь систему, которая работает

никто не отменял.Да просто иметь две разные системы имея возможность привести все к единому стандарту наверное тоже не лучший вариант...

Так или иначе сначала все равно просто попробую OpenVPN поднять между B-C...

Я уже по машинам пошел искать глюки - может дело и не в IpSec-е совсем.....

Ладно бы совсем не работало - это было бы проще, а то никакой закономерности выловить не могу... -

@haliava Согласен , не лучший

Работает IPSEC и пусть работает

Не забываем еще и про мобильных клиентов , которым надо будет программки ставить для OPENVPN и настраивать все это

По теме, логи есть на хостах ?

Можете поподробнее описать проблему ? -

@konstanti said in IpSec туннели на три офиса глюки...:

По теме, логи есть на хостах ?

Можете поподробнее описать проблему ?Штатные логи подняты

В логах самого IpSec вот такого вида все:

Oct 25 17:37:56 charon: 07[IKE] <con2|53> sending DPD request

Oct 25 17:37:56 charon: 07[IKE] <con2|53> sending DPD request

Oct 25 17:37:56 charon: 07[ENC] <con2|53> generating INFORMATIONAL request 215 [ ]

Oct 25 17:37:56 charon: 07[NET] <con2|53> sending packet: from 31.173.93.241[500] to 77.247.191.2[500] (76 bytes)

Oct 25 17:37:56 charon: 07[NET] <con2|54> received packet: from 77.247.191.2[500] to 31.173.93.241[500] (76 bytes)

Oct 25 17:37:56 charon: 07[ENC] <con2|54> parsed INFORMATIONAL response 214 [ ]

Oct 25 17:37:56 charon: 07[NET] <con2|53> received packet: from 77.247.191.2[500] to 31.173.93.241[500] (76 bytes)

Oct 25 17:37:56 charon: 07[ENC] <con2|53> parsed INFORMATIONAL response 215 [ ]

Oct 25 17:38:06 charon: 09[NET] <con2|53> received packet: from 77.247.191.2[500] to 31.173.93.241[500] (76 bytes)

Oct 25 17:38:06 charon: 09[ENC] <con2|53> parsed INFORMATIONAL request 34 [ ]

Oct 25 17:38:06 charon: 09[ENC] <con2|53> generating INFORMATIONAL response 34 [ ]

Oct 25 17:38:06 charon: 09[NET] <con2|53> sending packet: from 31.173.93.241[500] to 77.247.191.2[500] (76 bytes)

Oct 25 17:38:06 charon: 07[NET] <con2|54> received packet: from 77.247.191.2[500] to 31.173.93.241[500] (76 bytes)77.247.191.2 и 31.173.93.241 - адреса моих офисов...

Подробности какие сообщить?

Я сравнивал существующие тоннели A-B B A-C c B-C - по принципу "найди 10 отличий" - все кроме внешних адресов и локалок одинаковое. Логи правда только IpSec-а смотрел...

Надо бы по другим еще полазить..... -

@haliava Это логи ipsec , тут у Вас , судя по Вашим словам, все хорошо

Понять бы в какой момент у Вас проблемы начинаются

И именно посмотреть логи на хостах/серверах

Мб на IPSEC зря грешите -

@konstanti said in IpSec туннели на три офиса глюки...:

Мб на IPSEC зря грешите

И такая мысль вертится в голове.

Сегодня утром на серверах с двух сторон логи почистил - сейчас вечером все разбегутся - буду в них криминал смотреть.

Туннель продолжил глючить с утра - где-то в обед я его отключил - посмотрю что есть в логах... -

@haliava Заодно , можно глянуть лог General PF, туда тоже частенько ошибки сыпятся. И Gateways так же посмотрите , там ошибки по сети вылезают .

Я в проблемы сети слабо верю , но для самоуспокоения проверить надо -

Хорошо - спасибо

-

@Haliava , Если найдете причину проблемы, плз - отпишитесь, плз.

Сам сталкивался с подобным, правда не на pfSense. Там все было выражено резко. Обе фазы IPSEC поднимались, пинги между сетями ходили ,но SMB\RDP сессии не работали категорически (вернее работали 1 раз из 100).

Конфигурация полностью повторяла работающую в других местах с тем же оборудованием как в центре, так и в точке подключения, отличался только провайдер. Его поддержка ничем не помогла, попытки изменить MSS, MTU и т.д тоже.

Причина так и осталась загадкой. Объект надо было утром сдавать, пришлось от IPSEC отказаться. -

@pigbrother Доброго дня

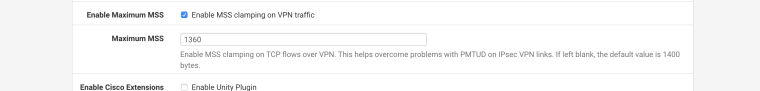

Кстати , насчет MSS интересная мысль , у меня везде вот так

-

День добрый.

У меня Enable MSS clamping on VPN traffic везде отключен.

Стоит попробовать включить? -

@haliava Попробовать можно в варианте B-C. Всяко может быть в Вашем случае.

Вдруг сработает. -

А значение стоит оставить по умолчанию или его можно как-то рассчитать?

-

@haliava Есть куча инфы в инете по расчету MTU-MSS для IPSEC

Cisco рекомендует в большинстве случаев 1400 - 1360

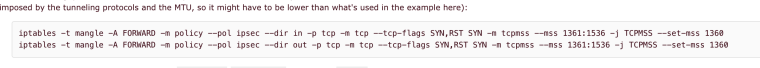

Даже если посмотреть документацию на Strongswan , то можно увидеть вот такую строчку

Т е они рекомендуют MSS ставить 1360 тоже

Но , опять же , повторюсь , не факт что У Вас проблема в этом -

@konstanti said in IpSec туннели на три офиса глюки...:

не факт что У Вас проблема в этом

Тоже так думаю.

@konstanti said in IpSec туннели на три офиса глюки...:

насчет MSS интересная мысль , у меня везде вот так

Как я выше писал - настройки MSS ничего не дали. И повторю - там были не pfSense.

-

@pigbrother said in IpSec туннели на три офиса глюки...:

Как я выше писал - настройки MSS ничего не дали. И повторю - там были не pfSense.

@konstanti said in IpSec туннели на три офиса глюки...:

Но , опять же , повторюсь , не факт что У Вас проблема в этом

Это понятно... Но за пробу в глаз вроде не должны дать. :)

-

@haliava В логах PF нет ничего подозрительного , совпадающего по времени с проблемами ? Я имею в виду логи не только ipec

-

Нет.

Вот только что повторил ситуацию когда сетевая шара пропала.

в логах IPSec нет криминала

Oct 26 08:45:18 charon: 08[ENC] <con4|92> generating INFORMATIONAL request 14 [ ]

Oct 26 08:45:18 charon: 08[NET] <con4|92> sending packet: from 46.38.33.110[500] to 31.173.93.241[500] (76 bytes)

Oct 26 08:45:18 charon: 08[NET] <con4|92> received packet: from 31.173.93.241[500] to 46.38.33.110[500] (76 bytes)

Oct 26 08:45:18 charon: 08[ENC] <con4|92> parsed INFORMATIONAL response 14 [ ]46.38.33.110 - это С

31.173.93.241 - это B

в General и gateways никаких записей.....в Firewall нашел интересную запись

https://yadi.sk/i/hybfJFF0KTw-lwЭто на стороне офиса В

где 192.168.12.7 это откуда обращался со стороны офиса С,

а 192.168.11.14 это к кому обращался на стороне офиса ВСейчас ищу что за порт такой 62084...

-

@haliava said in IpSec туннели на три офиса глюки...:

Oct 26 08:45:18 charon: 08[ENC] <con4|92> generating INFORMATIONAL request 14 [ ]

Oct 26 08:45:18 charon: 08[NET] <con4|92> sending packet: from 46.38.33.110[500] to 31.173.93.241[500] (76 bytes)

Oct 26 08:45:18 charon: 08[NET] <con4|92> received packet: from 31.173.93.241[500] to 46.38.33.110[500] (76 bytes)

Oct 26 08:45:18 charon: 08[ENC] <con4|92> parsed INFORMATIONAL response 14 [ ]Правила на интерфесе lan покажите

И еще вопрос есть ли Floating правила ? -

@konstanti said in IpSec туннели на три офиса глюки...:

Правила на интерфейсе lan покажите

И еще вопрос есть ли Floating правила ?на floating ничего.

На lan сейчас есть правило из lan все порты на все адреса - для поиска косяков включил...

https://yadi.sk/i/QbGrN_pRcoLj3wБлок по порту 62084 ушел, но косяки не прекратились...