Chiarimento DMZ

-

considerando che anche i tuoi pc della LAN e del WIFi sono "online" opterei per metterlo in opt2 dove hai la ps4, secondo me sarebbe la rete più sicura

-

invece io pensavo alla Lan perchè non ha pc esposti direttamente verso internet, al contrario credevo che su OPT2 c'è la PS4 che è sempre esposta a internet, quindi se violata era più semplice accedere al Nas facendo parte della stessa rete.

Quindi ho fatto bene a chiederti anche questo, di conseguenza collego il Nas in OPT2

-

il problema della tua LAN e' che lì i pc possono prendere virus

mentre la PS4 ad oggi è inviolabile da remoto (il sistema è Orbis OS, basato su freebsd, lo stesso di pfsense) ! e non puoi prendere virus li... da non confondere con hacking e jailbreak, sono un altra cosa ... -

quindi in un certo modo anche i pc della Lan sono sicuri, perchè uso Ubuntu 18.04 LTS?

-

sicuramente più di windows

-

Riflettendo su quello che mi hai detto in merito alla PS4, allora credo che la lascio in Lan e in OPT2 collego solo il Nas?

Approfitto anche per chiederti un parere su Clamav (conviene installarlo / è efficace)?

-

su ubuntu? mai usato antivirus

-

@kiokoman ma lo switch lo gestisci tramite Vlan's per gli indirizzi ip differenti, oppure colleghi tutto insieme e fai gestire dal pfsense?

finalmente ho un po di tempo per metere mano alla mia rete e sistemarla e vorrei ottenere un risultato simile al tuo - unica nota che pfsens è in virtuale, ma ovviamente posso dedicargli le schede di rete che voglio per ottenere le varie OPT

-

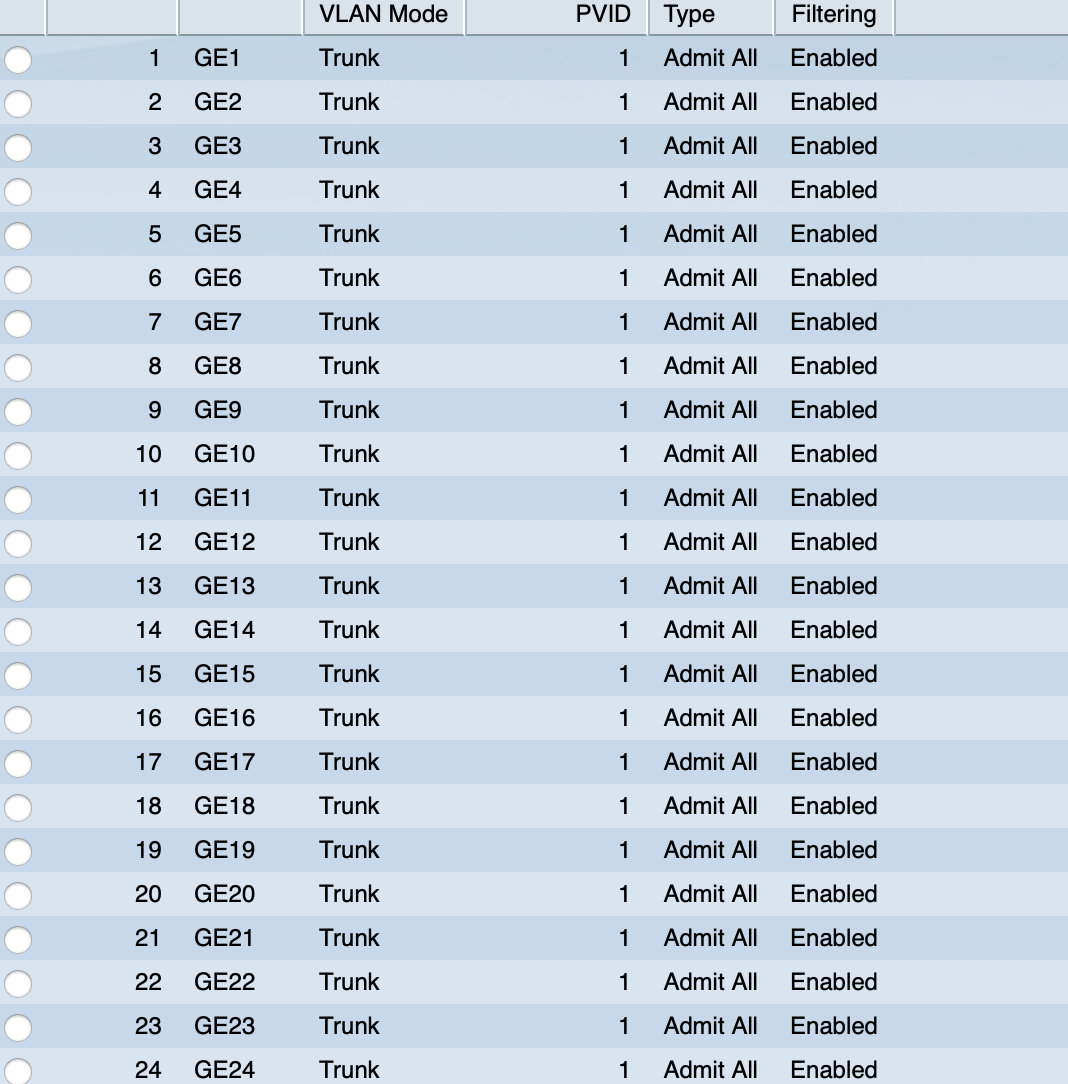

ciao Federico, il mio switch è managed, cisco sg-350x, le porte sono configurate trunk per le varie vlan. le vlan partono da pfsense quindi lo switch e' configurato come L2 e il routing viene effettuato da pfsense. per la mole di dati che ho in casa non otterrei grossi vantaggi nel configurare lo switch in L3.

-

@kiokoman SCUSA ma non sono ferratissimo sulle vlan. quindi ti chiedo due chiariarimenti...

quando dici che le porte sono configurate trunk come L2 per le varie vlan vuole dire che hai configurato lo switch con il nome della per la porta specifica, poi PFSense aggancia quel nome in vlan e assegna gli ip tramite dhcp ecc....

io ho questa situazione.

pfsense in come macchina virtuale, quindi teoricamente devo assegnare uno switch virtuale nel Vmware, agganciarci una scheda di rete specifica, coniugare lo switch trunk, e PFSense con gestione vlan della OTP1 (webcam).spero di essermi spiegato bene.

-

non sono molto pratico di vmware, in pratica quello che ho fatto io e' creare le vlan sul pfsense che arrivano tutte all'uplink dello switch poi ad ogni porta dello switch ho assegnato la vlan che volevo

-

@kiokoman in pratica l’unico dubbio che ho è se assegnare schede di rete fisiche a VMware e collegare alla macchina virtuale o lavorare sullo switch virtuale della lan.... farò dei test

-

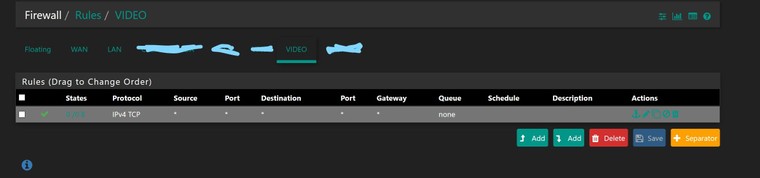

@kiokoman Risolti tutti i problemi di base pfsense metto mano alla configurazione della DMZ ma qualcosa no torna.

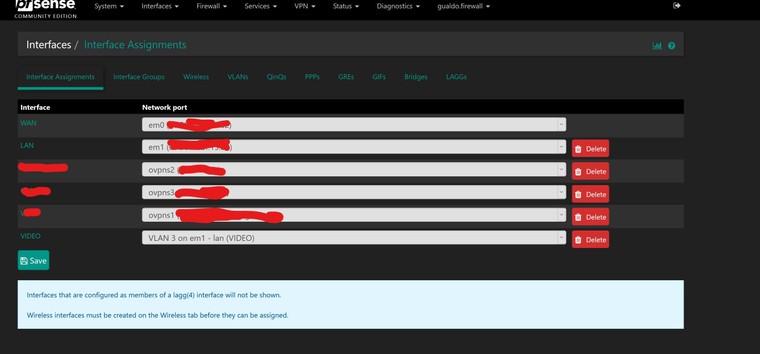

1- creo l'interfaccia

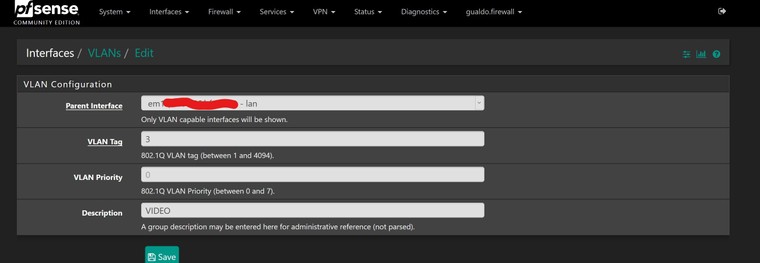

2 - creo la vlans

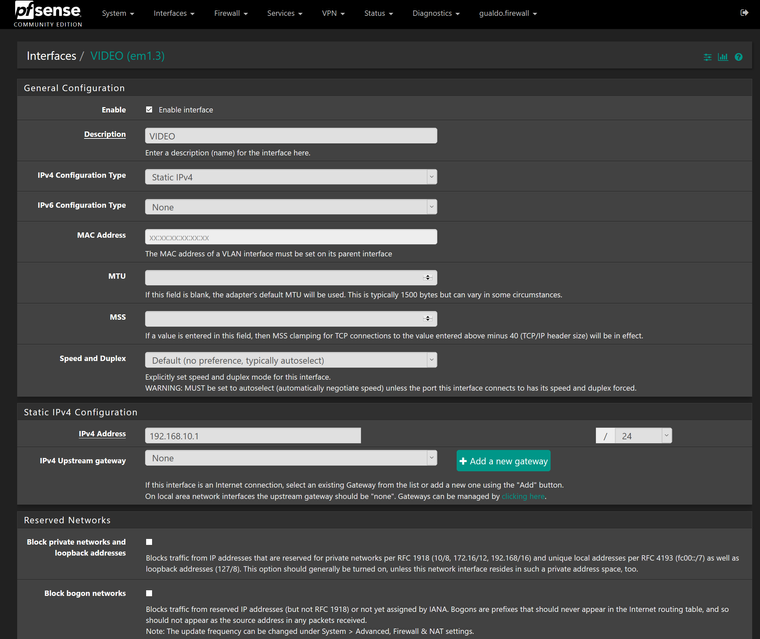

3 - abilito l'intrefaccia e gli assegno l'ip

4 - abilito il dhcp all'interfaccia

5 - edito i ruless e dò tutto passante (per testare)

6 - poi vado sullo switch e configuro la vlan e l'assegno alla porta dove c'è collegata la webacam

però non funziona..... dove ho sbagliato??

-

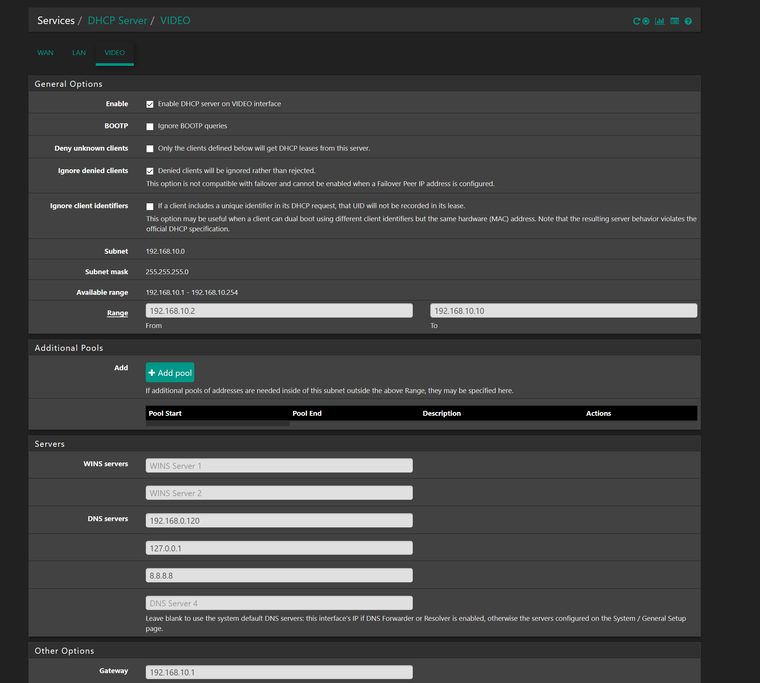

non prende neanche l'ip dal dhcp?

i dns sono siruamente sbagliati

non puoi assegnare 127.0.0.1 ai client

non so cosa sia 192.168.0.120, un tuo server dns?, c'e' una regola sul firewall che permetta il traffico verso di lui?

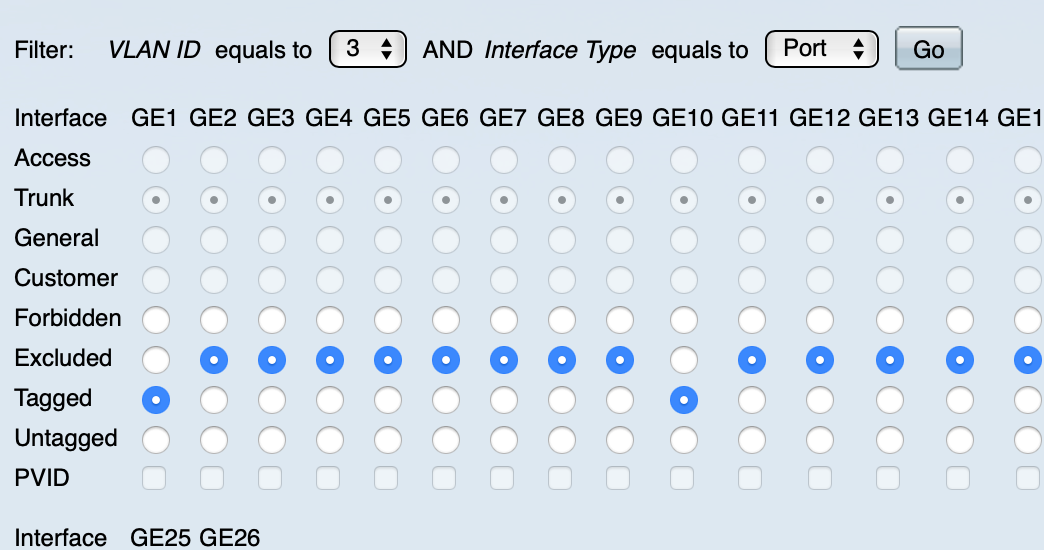

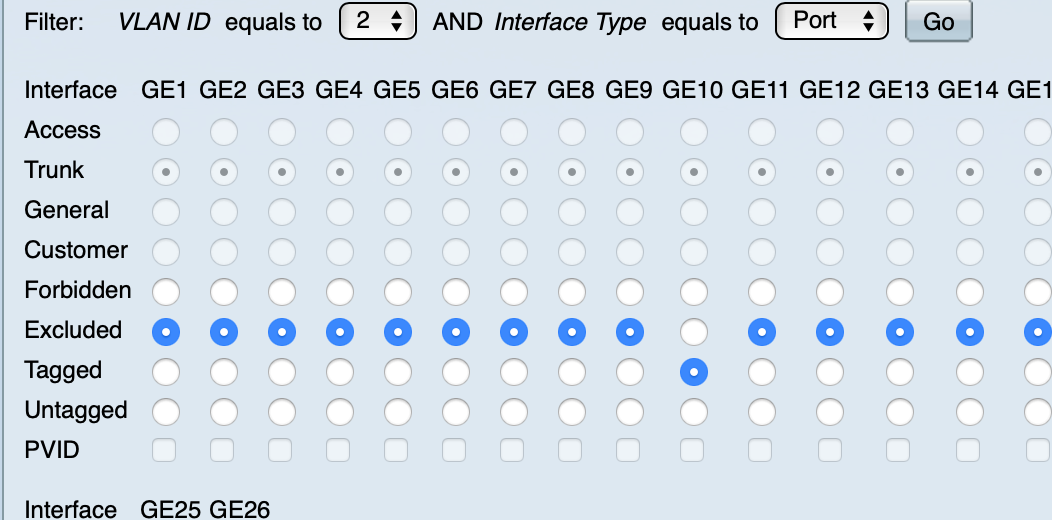

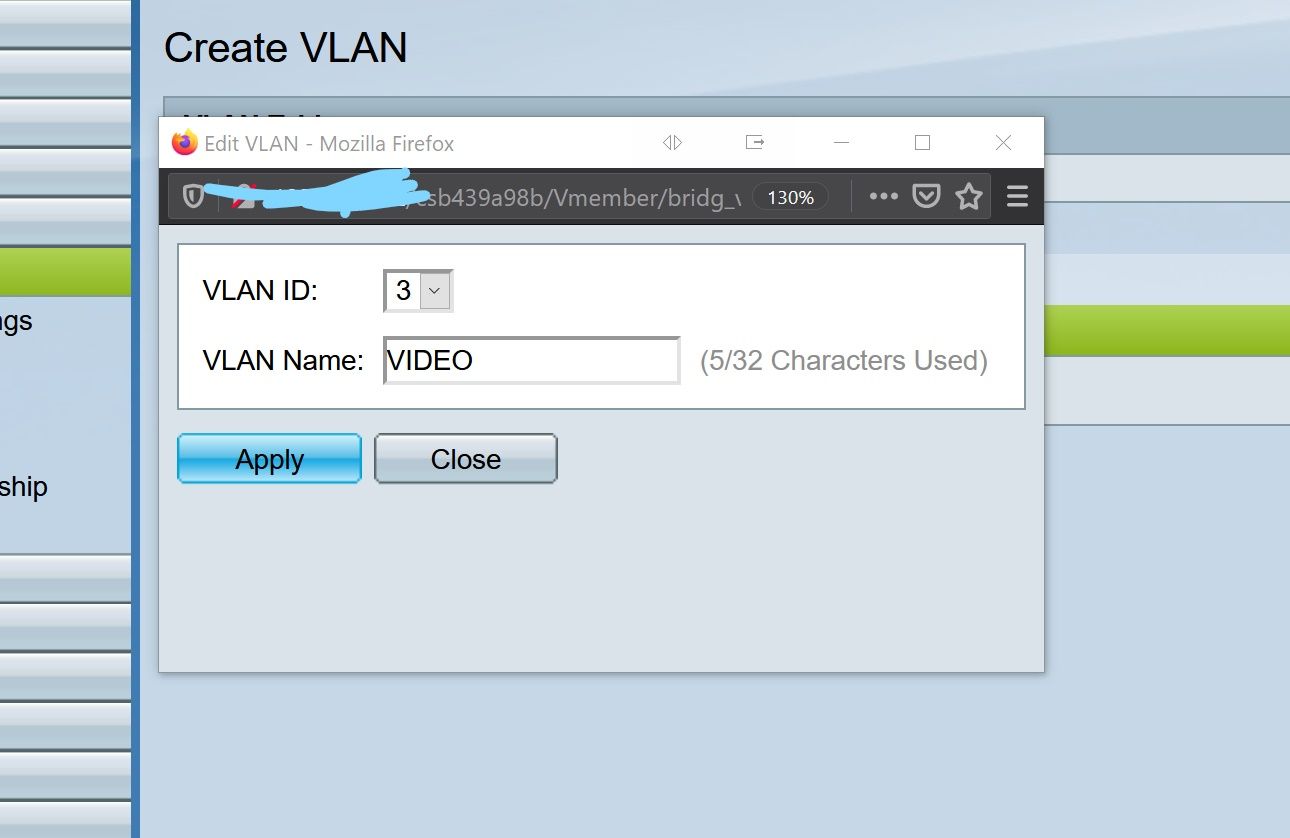

hai assegnato vlan ID 3 untagged alla porta GE1, ma come hai configurato il trunk che gliela trasporta ?se guardi qui c'e' la mia configurazione

https://forum.netgate.com/topic/146045/unable-to-route-between-vlans/7 -

@kiokoman hai ragione.... il 127.0.0.1 ora lo tolgo, e si il 192.168.0.120 è un mio server dns.

per le regole come ho scritto per il momento (per fare i test) ho messo *dove verifico come è configurato il trunk?

-

se e' un cisco quello che hai, guarda il link così vedi come è configurato il mio.

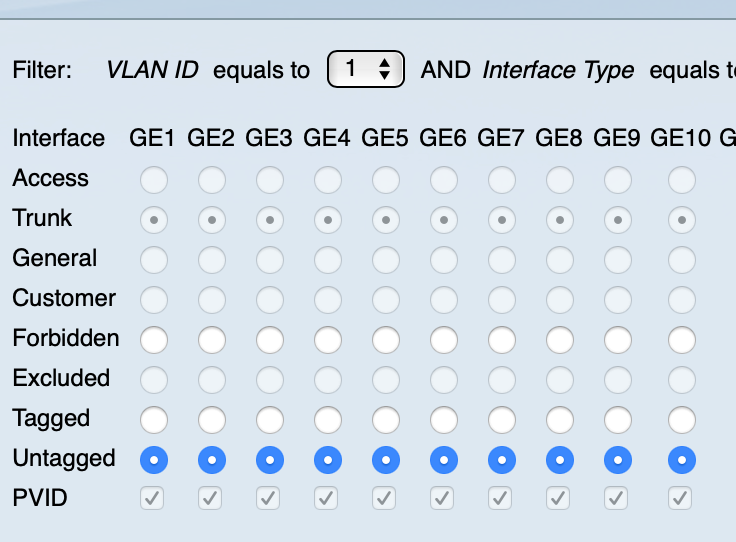

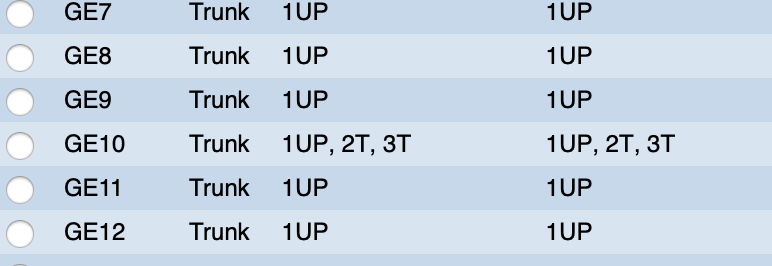

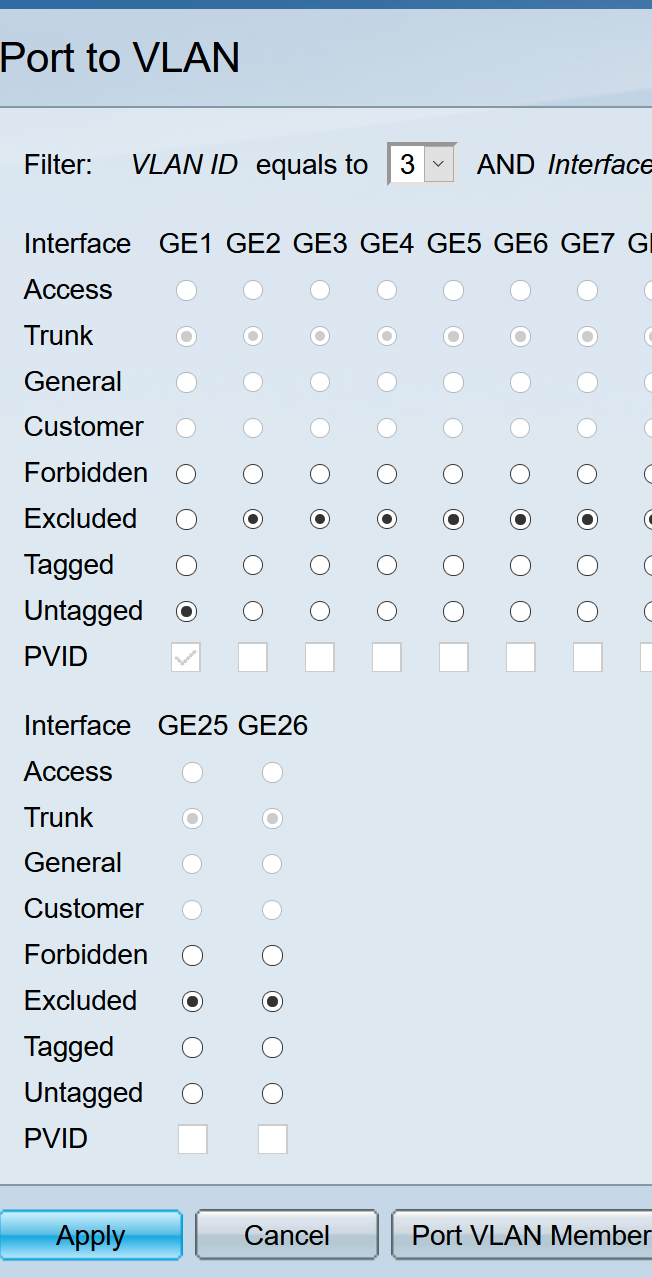

il cavo di rete va dal mio pfsense allo switch nella porta XG2 configurato Trunk con vlan1 untagged, vlan 20 tagged e vlan 30 tagged

VLAN Management -> interface settings -> imposti la porta che va al pfsense come trunk

se non hai un cisco non ho idea di preciso cosa devi fare, tieni presente che la porta che va dal pfsense allo switch deve trasportare sia la VLAN1 untagged che la VLAN3 tagged che hai creato, poi distribuisci alle altre porte quello che ti server -

la porta è 10 (e id vlan 2 ma tutto configurato come sopra tranne il tag che è il 2 non il tre ) ho fatto due DMZ

-

la differenza che vedo è che io ho tutte le porte Trunk mentre te hai access e solo quelle pfsense Trunk

-

si va bene che siano tutte trunk, non è un problema.

quindi se sulla porta GE1 vuoi usare la vlan ID3 ad esempio

dovrai settarla come vlan 1 excuded - vlan 2 excluded - vlan 3 untagged -

@kiokoman credo di aver capito dove sta il problema.... ovvero la mia porta G10 è del va dallo switch al server exchange non dallo switch al pfsense.

quindi io devo assegnare la porta G10 (come da configurazione sopra) al pfsense e un'altra porta al server exchange con configurazione invertita....

giusto?