Quagga OSPF Mikrotik

-

@werter

Это не усложнение, роутер должен работать в такой схеме, он и работает (с костылями)...

Шифруеся не все между внешними IP, а только GRE...

Quagga на pfsense видимо криво работает в такой конфигурации.У меня еще версия последняя 2.4.5-RELEASE-p1, может тут собака порылась ....

Тут суть не в этом, убираем IPSEC так же работает.

Вопрос, Quagga тоже не работает с GRE интерфейсами?

Так работает же .. что то передает ... -

@kharkov_max

Довольно увлекательно про то, как человек настраивал gre + ipsec + ospf https://interface31.ru/forum/index.php?topic=365.0

Для себя почерпнул схему организации ospf от ival:На всех маршрутизаторах интерфейсы туннелей GRE в ospf area 0

На R1 все локальные интерфейсы в ospf area 101

На R2 все локальные интерфейсы в ospf area 102

На R3 все локальные интерфейсы в ospf area 103

Также советую на шлюзах сделать Loopback интерфейсы с маской IP (Любой какой нравится из серой адресации и не пересекающиеся с имеющимися сетями) и маской 255.255.255.255 и добавить их в ospf area 0Почему так - ниже по тексту от него же.

Зы. Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing https://administrator.de/tutorial/cisco-mikrotik-pfsense-vpn-standort-vernetzung-dynamischem-routing-398932.html

-

Все условия выполенны, но Quagga OSPF не хочет передавать нужные сетки, и их нет для передачи, только внутренний адрес шлюза.

Я вот посмотрел PF 2.5.0, и в нем нет пакета quagga, как минимум на данный момент, а есть только FRR. При чем на PF2.4.5 версия FRR 0.6.7_6 и не обновляется, а на PF2.5.0 версия FRR 0.6.8_8.

В новой версии куча доработок и исправлений.

Может имеет смысл обновиться до PF2.5 ? Черт с ним что он DEVEL, лишь бы нужное работало.

Для теста на виртуалке проверил апдейт - прошел без проблем ...

Или есть смысл ждать обновления FRR на стабильной версии?Хотя на GRE интерфейс все равно пишет "This interface is UNNUMBERED". Черт его знает заведется или нет ...

-

Вариантов несколько:

- ждать когда unnumbered-глюк будет исправлен в FRR https://github.com/FRRouting/frr/issues/3973 (и новая версия появится в портах FreeBSD);

- ждать когда mikrotik начнёт поддерживать VTI интерфейсы;

- ставить на обоих сторонах pfSense и работать с VTI интерфейсами;

-

Добрый.

@kharkov_max

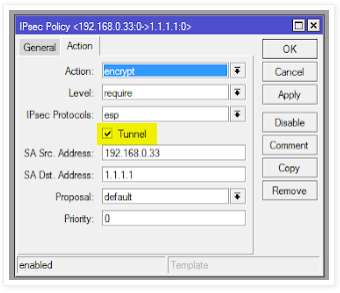

Вот тут http://www.k4route.ru/2016/11/gre-ipsec-mikrotik-cisco.html на одном из скринов есть Tunnel. Это не оно?

Или с RIP попробовать https://administrator.de/tutorial/cisco-mikrotik-pfsense-vpn-standort-vernetzung-dynamischem-routing-398932.html

-

@werter тогда лучше с BGP,

тем более что из грядущей версии 2.5 удалён RIP демон routed (но возможно появится поддержка RIP в FRR:

https://redmine.pfsense.org/issues/11130) -

Везёт Вам, у меня даже gre не хочет подниматься междк микротиком и пфсесном :(

-

Добрый

@serj09https://forum.netgate.com/topic/129456/gre-tunnel-pfsense-mikrotik

Running GRE over IPsec is not a great idea due to the long running bug #4479 https://redmine.pfsense.org/issues/4479, which is actually a kernel bug in FreeBSD.

It can be more or less worked around with firewall rules, but this effectively disables filtering at all on the interfacehttps://aspel.github.io/2018-11-19/ospf-over-gre-tunnel-with-ipsec-mikrotik-and-pfsense-and-two-isp

https://uzlec.ru/ipsec-gre-vpn-s-rezervirovaniem-na-baze-pfsense.html -

На днях, на этот же PF буду еще один mikrotik цеплять, проверю туннельный режим, но через него вроде ospf вообще не бегает....

-

проверю туннельный режим, но через него вроде ospf вообще не бегает....

ipsec tunnel не умеет broadcast, к-ый необходим для ospf

https://uzlec.ru/ipsec-gre-vpn-s-rezervirovaniem-na-baze-pfsense.html

переходим к настройке IPSec. Обычно это делают в режиме туннеля, однако он не поддерживает multicast, который необходим для функционирования OSPF. Поэтому IPSec будет настроен в транспортном режиме, а туннели организованы с помощью GRE.https://www.cisco.com/c/en/us/td/docs/solutions/Enterprise/WAN_and_MAN/P2P_GRE_IPSec/P2P_GRE/2_p2pGRE_Phase2.html

Although IPsec provides a secure method for tunneling data across an IP network, it has limitations. IPsec does not support IP broadcast or IP multicast, preventing the use of protocols that rely on these features, such as routing protocols. IPsec also does not support the use of multiprotocol traffic.Generic Route Encapsulation (GRE) is a protocol that can be used to "carry" other passenger protocols, such as IP broadcast or IP multicast, as well as non-IP protocols.

Using GRE tunnels in conjunction with IPsec provides the ability to run a routing protocol, IP multicast (IPmc), or multiprotocol traffic across the network between the headend(s) and branch offices.

-

Возможно Вы не поняли (эти статьи я видел), мой GRE туннель работает в транспортном режиме, т.е. из Вашего скрина, галка снята !!!