Problema doppio Gateway

-

Buon giorno a tutti.

Ho un problema come segue

Ho una rete LAN con ip 192.168.0.0/24

Poi ho una rete WAN 192.168.2.0/24 con due adsl (Ip statico 192.168.2.1) - (Ip Dinamicio 192.168.2.100)

Nella configurazione della rete WAN ho impostato come Gateway predefinito (Ip Dinamicio 192.168.2.100).Dovrei far utilizare ad un determinato IP (192.168.0.150) il Gateway (Ip statico 192.168.2.1).

Allora ho creato una regola nella gestione Firewall RULES come segue :

Interface : LAN

SOURCE : single host or alias : 192.168.0.150

Destination : any

Advanced features : Gateway : (Ip statico 192.168.2.1)Questa regola però non funziona. Per farla funzionare devo togliere dalla configurazione dell'interfaccio WAN il Gateway predefinito (solo che non posso togliere questa regola perchè poi non mi funzionano altri servizi).

C'è qualche cosa che sbaglio? come posso risolvere? -

Ti converrebbe configurare pfsense con pppoe, in modo che gli ip pubblici siano gestiti direttamente dala wan di pfsense.

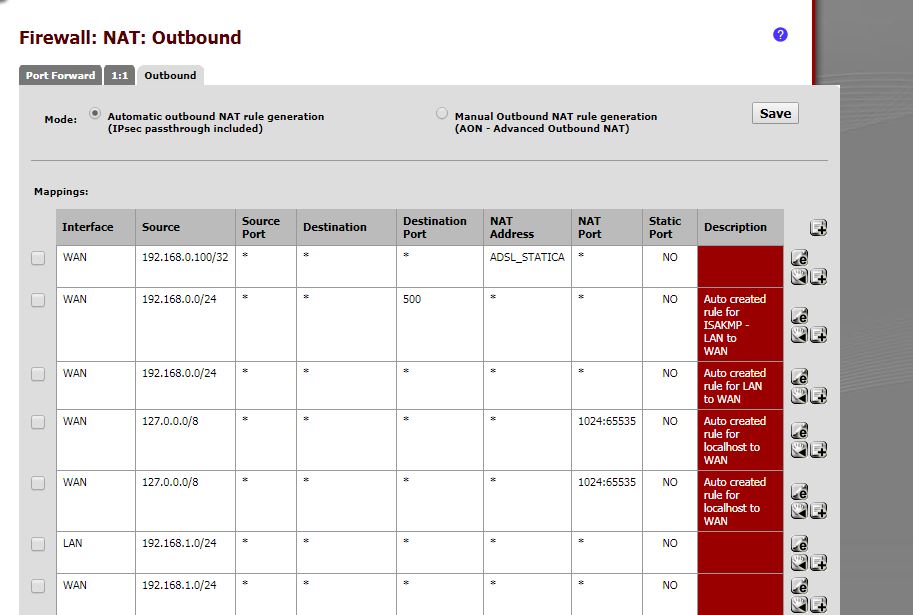

A quel punto, nella configurazione delle nat, vai a settarti l' Outbonund NAT mode in Hybrid (mi pare sia già di default), e nelle mappings, fai la regola che quando l'ip di sorgente è 192.168.0.150 lo fai uscire da uno dei 2 ip in wan -

firewall -> NAT -> outbound

Hybrid Outbound NAT rule generation. (Automatic Outbound NAT + rules below)

WAN 192.168.0.150/32 * * * 192.168.2.1 * LAN

prova -

Ho provato a creare una regola in Firewall: NAT: Outbound

Ho impostato :

interface "WAN"

Protocol : any

Source : Network

Address : 192.168.0.150/32

Destination type : Any

Translation : Address -> 192.168.2.1

Ma non funziona, con questa regola non funziona neppure la connessione internet.Ho impostato pure così :

interface "WAN"

Protocol : any

Source : Network

Address : 192.168.0.150/32

Destination type : 92.168.2.1 /32

Translation : Interface address

Ma non funziona, mi esce sempre con il gateway 192.168.2.100. -

la prima configurazione che hai fatto mi pare giusta . non naviga solo il 192.168.0.150 ? se non va in internet sei sicuro che il gateway 192.168.2.1 funzioni e che i dns siano configurati correttamente?, controllato il log del firewall? io ho una configurazione simile alla tua ma ho fatto come ti ha suggerito sisko212, io ho 8 indirizzi ip statici e sono configurati sul pfsense e il modem e' in bridge poi ho creato le regole mettendo la spunta su "Hybrid Outbound NAT rule generation. (Automatic Outbound NAT + rules below)" poi mi sa che devi togliere le spunte da "Block private networks" nelle interfacce

-

Grazie per la risposta.

Nella prima configurazione non naviga solo 192.168.0.150.

La connessione di 192.168.2.1 funziona correttamente, anche perchè sopra ho dei servizi di OpenVPN che stanno funzionando correttamente. -

Chiedo scusa, retifico.

con la prima configurazione

interface "WAN"

Protocol : any

Source : Network

Address : 192.168.0.150/32

Destination type : Any

Translation : Address -> 192.168.2.1Se imposto Automatic outbound NAT rule generation (IPsec passthrough included)

La connessione internet funziona, ma usa sempre come gateway (192.168.2.100).Se imposto Manual Outbound NAT rule generation (AON - Advanced Outbound NAT) allora non ho più connessione internet

-

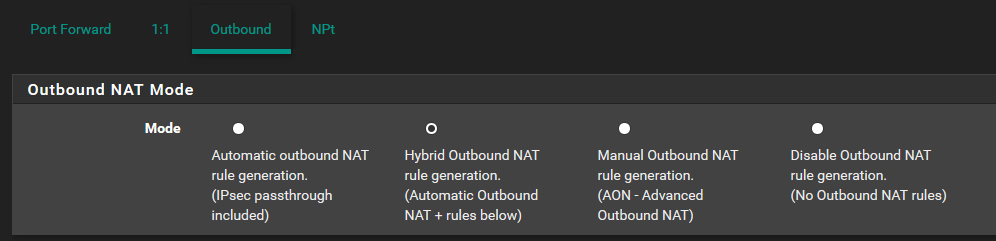

hai saltato la ibrida

Hybrid Outbound NAT rule generation

sono 4 le opzioni

automatico ibrido manuale e disattivato devi mettere la spunta sul secondo

-

Non ho quella opzione. Ho PFsense 2.0.1, e non posso neppure aggiornare perchè mi hanno tolto degli algoritmi di criptazione della VPN che non sono più sicuri. Avendo dei telefono IP che funzionano con quell'algoritmo non posso aggiornare :-(

-

non ti so aiutare allora

-

Mah! ok che avrai altre protezioni per i telefoni e la LAN,VPN,ecc., vero, non solo un un firewall

nonaggiornabile del 2011(credo)!

Se lo amministri tu fai cadere tutto e meglio!

Io farei il diavolo a quattro per aggiornare nel senso che qualunque sia l'ambito in cui è posto sto software/hardware è a dir poco obsoleto. -

Ciao @roddy

Ho già fatto il diavolo a 4 aprendo un ticket allo staff di PfSense,

ma mi hanno risposto che il protocollo utilizzato è stato tolto per problemi derivanti dalla sua sicurezza di decodifica.

Ho provato a chiederli di reinserirlo in quanto la scelta della codifica è un'opzione selezionabile, ma nulla.

Avendo già acquistato una ventina di telefoni aspetto qualche anno prima di poterli cambiare, altrimenti il costo sarebbe alto. -

Ciao!!!

Si difficile che un protocollo(qualunque esso sia) deprecato per motivi di sicurezza venga ripristrinato e se lo vuoi usare vai incontro a problemi ben diversi che vanno oltre alla semplice incompatibilità.

Si non l' ho scritto ma so, purtroppo i costi sono il problema non il protocollo,

e stiamo parlando di software del 2011 quindi pure i telefoni sono coetanei(+/-).

Il tuo è un problema di costi e benefici.

Per me la domanda che ti dovresti porre ora è dove vuoi che vada la bilancia.

Costi o Sicurezza?Non ci siano altre soluzioni ; ).

-

Buon giorno,

Allora, sono riuscito ad aggiornare PfSense all'ultima versione disponibile.Ho fatto come @kiokoman ha indicato,

ovvero Ho impostato :

interface "WAN"

Protocol : any

Source : Network

Address : 192.168.0.150/32

Destination type : Any

Translation : Address -> 192.168.2.1

ed impostato Hybrid Outbound NAT rule generation. (Automatic Outbound NAT + rules below)Impostando così il pc con IP 192.168.0.150 non naviga in internet.

-

Ciao,

prova a vedere se hai tolto le spunte da "Block private networks" nelle interfacce e se hai riscontri nei log del firewall.

Il gateway lo pinghi dal pc?Forse occorre una regola firewall per deviare il traffico verso quel gateway hai provato?

-

Sono riuscito a risolvere il problema in questo modo, aggiungendo una seconda interfaccia di rete ed inserendo le due connessioni internet su due interfacce differenti.

In questo modo dalla sezione Firewall -> Rules riesco a fare le regole di instradamento come voglio.

Per chi fosse interessato io avevo impostato su una stessa interfaccia WAN due gateway differenti

(Ip statico 192.168.2.1) - (Ip Dinamicio 192.168.2.100)

Dovevo distribuire il traffico su connessioni differenti

(Ip statico 192.168.2.1) -> VPN

(Ip Dinamicio 192.168.2.100) -> Servizio FPT

ed indirizzare il traffico di un mio PC 192.168.0.150 sul gateway (Ip statico 192.168.2.1)Se impostavo nell'interfaccia WAN il gateway predefinito allora le regole in Firewall -> Rules di instradamento firewall non funzionavano (non so se deve funzionare così oppure è un BUG).

Se non impostavo il gateway predefinito allora le regole Firewall -> Rules di instradamento firewall funzionavano,

ma il servizio (Ip Dinamicio 192.168.2.100) -> Servizio FPT non funzionava in quanto la risposta veniva inoltrata a (Ip statico 192.168.2.1).Impostando due interfacce differenti per ogni connessione internet si semplifica il tutto e funziona alla grande.