[solved] OpenVPN mit nur einer NIC?

-

Hallo zusammen,

ich habe einen PFSense installiert der im Moment nur eine NIC hat und im LAN eingebunden ist. Das Standartgateway ist ein Lancom Router. Funktioniert es überhaupt dann auf der PFSense einen OpenVPN-Server zu betrieben?

Ich habe ihn installiert und die Config für Win10 exportiert. Die PFSense hat auf dem LAN-Interface die 192.168.2.254. Habe anschließend die Config auf dem Win10-Laptop installiert:

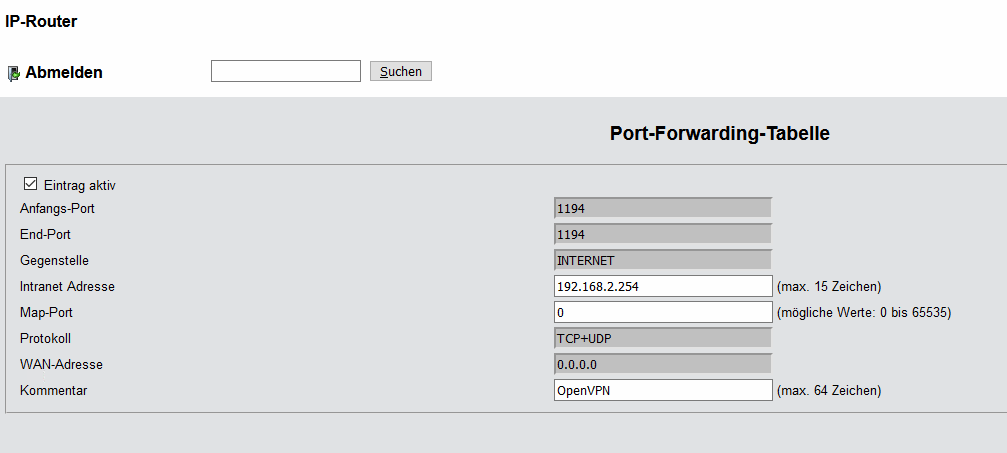

dev tun persist-tun persist-key cipher AES-128-CBC ncp-ciphers AES-128-GCM auth SHA256 tls-client client resolv-retry infinite remote 192.168.2.254 1194 udp4 auth-user-pass ca gateway01-UDP4-1194-ca.crt tls-auth gateway01-UDP4-1194-tls.key 1 remote-cert-tls serverdamit kann ich vom LAN aus verbinden. Auf dem Lancom-Router habe ich den Port 1194 auf die PFSense geleitet:

und in der o.g. Config die feste WNA-IP des Lancom-Router eingetragen. Wenn ich nun von extern versuche zu verbinden erhalte ich im Log:

Sat Apr 18 09:58:47 2020 OpenVPN 2.4.8 x86_64-w64-mingw32 [SSL (OpenSSL)] [LZO] [LZ4] [PKCS11] [AEAD] built on Oct 31 2019 Sat Apr 18 09:58:47 2020 Windows version 6.2 (Windows 8 or greater) 64bit Sat Apr 18 09:58:47 2020 library versions: OpenSSL 1.1.0l 10 Sep 2019, LZO 2.10 Enter Management Password:Sat Apr 18 09:58:50 2020 TCP/UDP: Preserving recently used remote address: [AF_INET]10.20.30.40:1194 Sat Apr 18 09:58:50 2020 UDPv4 link local (bound): [AF_INET][undef]:1194 Sat Apr 18 09:58:50 2020 UDPv4 link remote: [AF_INET]10.20.30.40:1194 Sat Apr 18 09:59:50 2020 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity) Sat Apr 18 09:59:50 2020 TLS Error: TLS handshake failed Sat Apr 18 09:59:50 2020 SIGUSR1[soft,tls-error] received, process restarting Sat Apr 18 09:59:55 2020 TCP/UDP: Preserving recently used remote address: [AF_INET]10.20.30.40:1194 Sat Apr 18 09:59:55 2020 UDPv4 link local (bound): [AF_INET][undef]:1194 Sat Apr 18 09:59:55 2020 UDPv4 link remote: [AF_INET]10.20.30.40:1194 Sat Apr 18 10:00:55 2020 TLS Error: TLS key negotiation failed to occur within 60 seconds (check your network connectivity) Sat Apr 18 10:00:55 2020 TLS Error: TLS handshake failed Sat Apr 18 10:00:55 2020 SIGUSR1[soft,tls-error] received, process restarting Sat Apr 18 10:01:00 2020 TCP/UDP: Preserving recently used remote address: [AF_INET]10.20.30.40:1194 Sat Apr 18 10:01:00 2020 UDPv4 link local (bound): [AF_INET][undef]:1194 Sat Apr 18 10:01:00 2020 UDPv4 link remote: [AF_INET]10.20.30.40:1194 Sat Apr 18 10:01:26 2020 SIGTERM[hard,] received, process exitingHat jemand eine Idee was ich falsch mache?

-

Extern auf eine private IP Adresse (10.20.30.40) verbinden geht natürlich nicht, du musst schon die öffentliche IP in der Config eintragen.

-Rico

-

oder die dynDNS deines intet anschl.

dann rennt das

-nP -

@Rico said in OpenVPN mit nur einer NIC?:

10.20.30.40

10.20.30.40 ist die externe (öffentliche IP). Ich habe diese nur zum posten verändert. Die lokale (private) IP ist 192.168.2.254

-

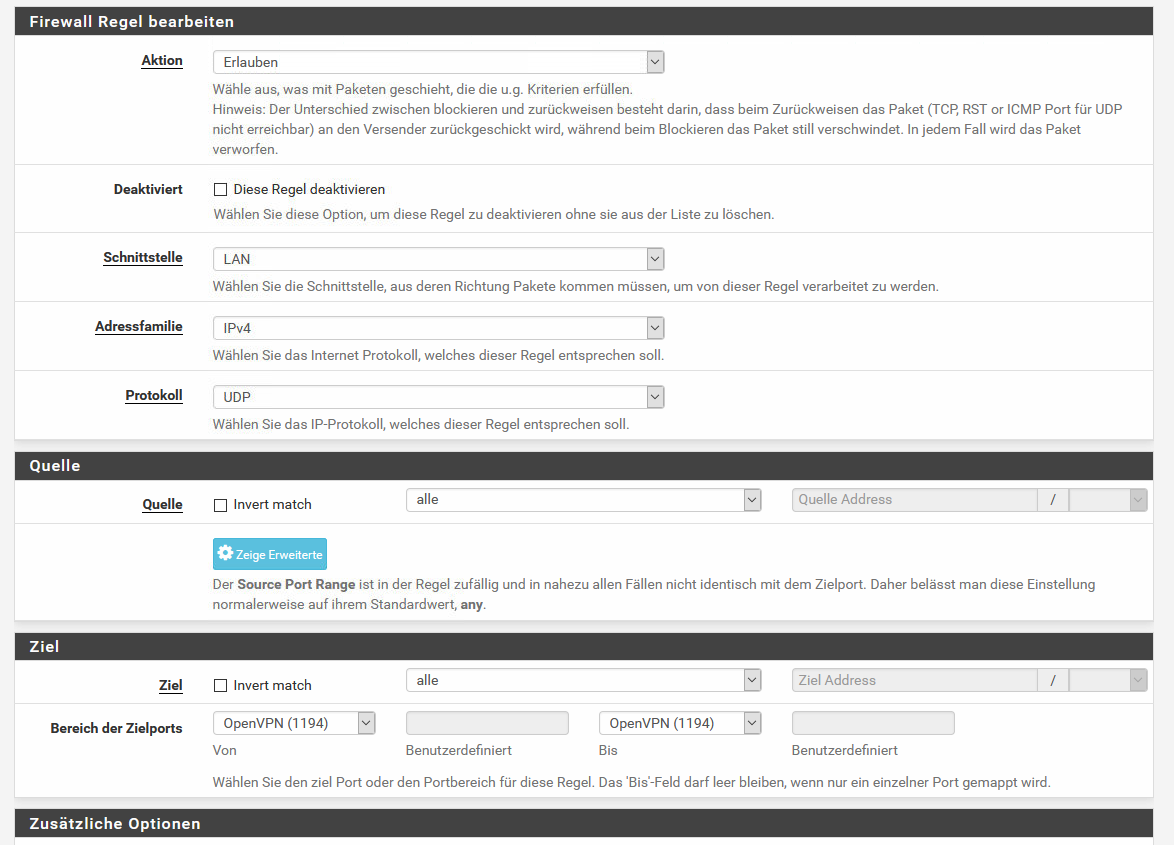

Nachdem ich auf der LAN-Schnittstelle die Regel:

hinzugefügt habe klappt die Verbindung des OVPN-Clients. Jedoch kann ich keine Adresse des LAN's (192.168.2.0/24) pingen. Was fehlt da noch?

-

irgendwas versteh ich hier jetzt nicht.

das portForwarding funtzt (also port am provider router und auf d pfS ident und offen)die Fehlermeldung ist aus meiner sicht seigt das du nicht zur box hinkommst

bei uns so dass ein Port nicht ordentlich im Modem offen ist und es nicht zur pfS durchkommtdie regeln schau ich mir erst an wenn der openVPN sagt der Client ist bei ihm aufgeschlagen ...

nP

-

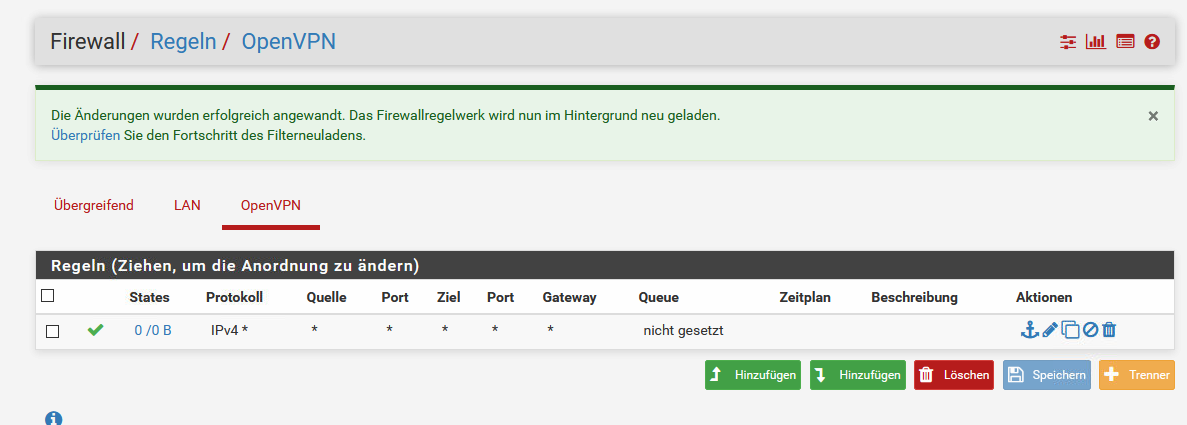

Danach:

klappt es nun wei gewünscht :-)

-

wie markiere ich den Beitrag als gelöst?

-

- topic edit klicken und in der überschrift [solved]

so mach ich das auf holzhacker Methode

was war die Lösung ?

sonst ist solved faad - topic edit klicken und in der überschrift [solved]

-

@noplan said in OpenVPN mit nur einer NIC?:

was war die Lösung ?

die beiden Firewall-Regeln (LAN & OpenVPN) wie im Screenshot

-

Ziel "alle" bei der Regel auf dem LAN ist zwar Unsinn, denn der VPN Server hört nur auf die "LAN address" aber das ist in diesem speziellen Einsatz eh egal. :) Und das VPN Netz muss natürlich auf dem anderen Router des Netzes zur pfSense hin hinzugefügt werden.