NAT com redirecionamento RDP, não funciona.

-

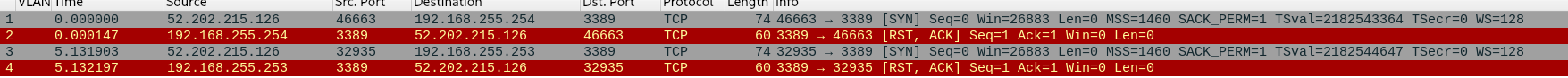

@itg o pfsense está recebendo o pacote na WAN na porta 3390, e pelo que tudo indica há resposta do servidor.

Pode repetir esse teste na LAN, mas altera a porta para a 3389.

Seria bom fazer o download dessa captura e abrir no wireshark pra ver... -

@mcury Também chega.

11:55:49.107258 IP 177.87.x.x.61449 > 192.168.0.20.3389: tcp 0

11:55:49.107612 IP 192.168.0.20.3389 > 177.87.x.x.61449: tcp 0

11:55:49.616495 IP 177.87.x.x.61449 > 192.168.0.20.3389: tcp 0

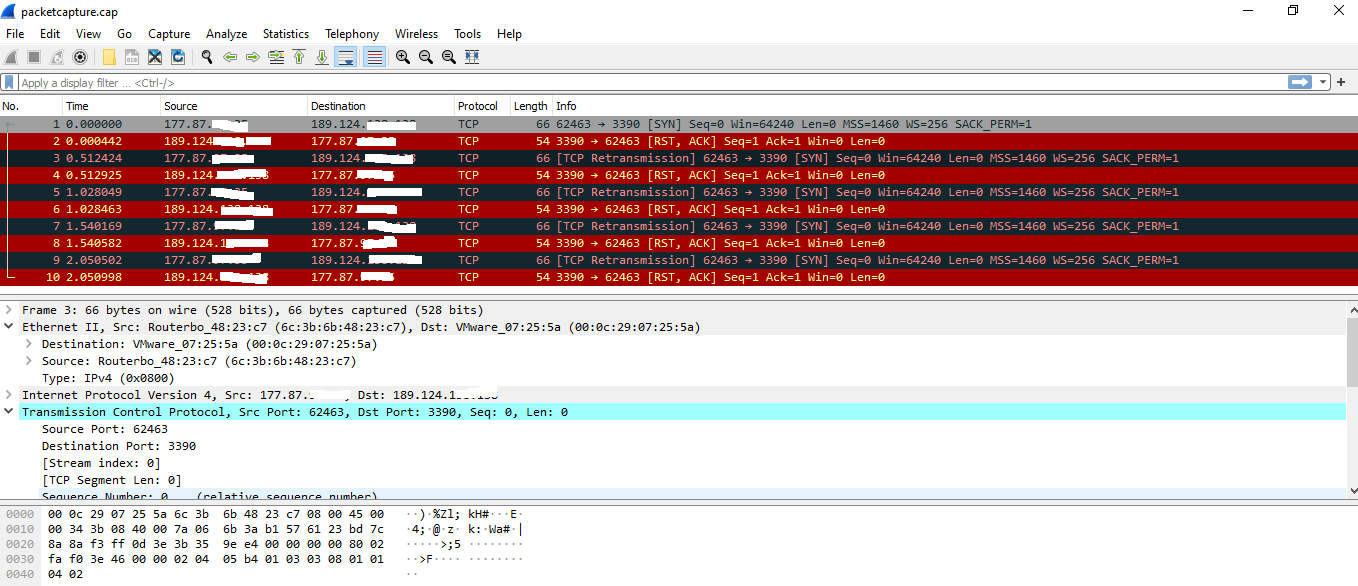

11:55:49.616799 IP 192.168.0.20.3389 > 177.87.x.x.61449: tcp 0Segue imagem do Wireshark.

-

@itg Ok, não está fechando o TCP three way handshake, mas tem um RESET aí, o que me parece ser o servidor dando toco na conexão, e não um drop normal.

Pode repetir o teste na LAN, acho que é a terceira vez que peço isso rsrsrs -

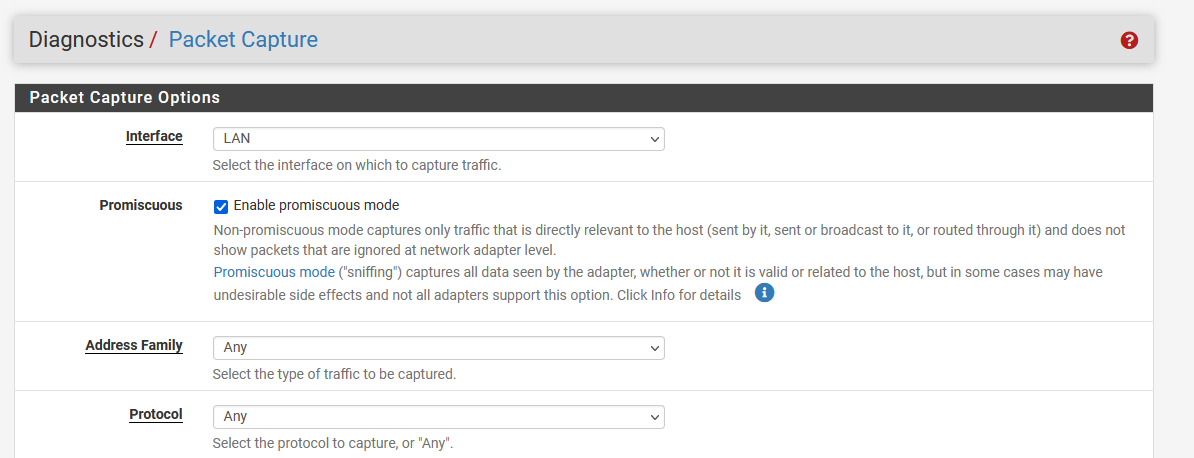

@mcury Mas nesse capture estou selecionando a interface LAN :)

-

@itg E por que a captura está pegando o IP de destino como 189.124.x.x ? Esse não é um IP privado, e nem o IP que estava no NAT...

Olha aqui como fica:

-

@itg said in NAT com redirecionamento RDP, não funciona.:

Tipo, o que chegar na WAN Address, porta 3390, dirección para máquina interna 192.168.0.20, porta 3389

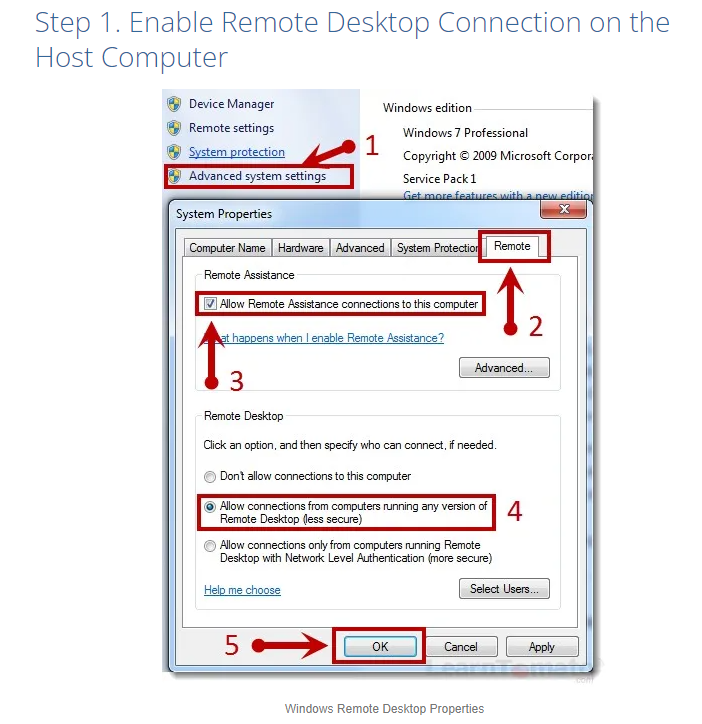

I am following this publication and I would like to know what is the operating system of your machine that listens to RDP

-

@silence Windows 7.

-

@mcury Rapaz é assim como estou fazendo, com a porta 3389 e são os resultados que te mandei.

E tanto faz com modo promíscuo ou não, o resultado é o mesmo.

-

@itg Na captura da LAN, o destino do pacote deveria ser 192.168.0.20, 192.168.0.173, ou 192.168.0.69.

Tem alguma coisa estranha por aí que não consegui entender ainda, esse IP 189.124.X.X é a sua WAN ? -

-

@mcury É sim, IP da WAN.

-

@itg said in NAT com redirecionamento RDP, não funciona.:

@mcury É sim, IP da WAN.

Ok, se é o IP da WAN_CABO, o NAT não está acontecendo.

O pacote chega na WAN_CABO:

IP de origem: IP da Internet de onde você está vindo

Porta de origem: Qualquer uma

IP de destino: IP da WAN_CABO

Porta de destino: 3390

Pacote sendo direcionado a LAN:

IP de origem: IP da Internet de onde você está vindo

Porta de origem: Qualquer uma

IP de destino: IP do servidor na LAN (no seu caso 192.168.0.20).

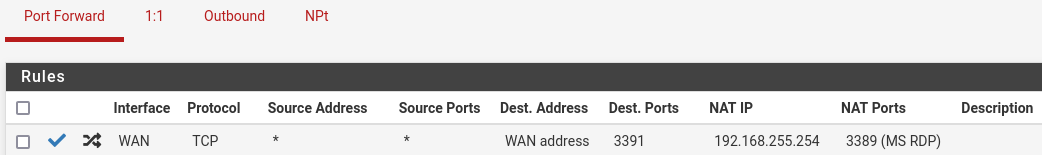

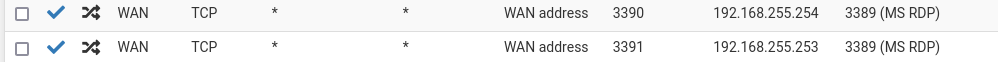

Porta de destino: 3389No exemplo abaixo, fiz dois testes:

Criei duas regras de NAT assim como você criou:

Acessei o site: https://canyouseeme.org/

E nesse site, fiz dois testes, um para cada porta, 3390 e 3391, ambos direcionaram conforme a regra de NAT está configurada, observe acima...

No seu caso, na captura na interface LAN, o IP de destino aparece como IP da WAN_CABO...

-

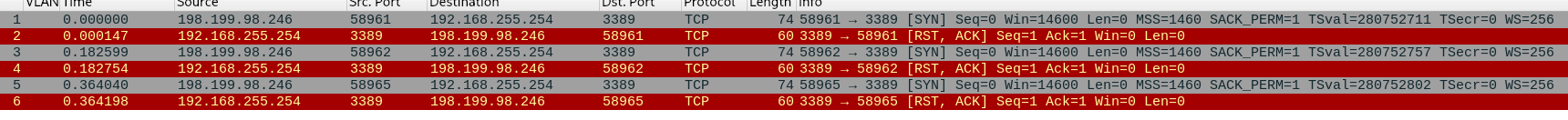

@mcury Espera que deve ter tido uma enrolada de informação aqui, mandei dois captures, um de WAN e outro LAN, olha fiz agora de novo um na LAN, na 3389.

O IP publico aqui em questão é o do meu modem, aqui no meu escritório, indo em direção ao pfSense do cliente, segue:

15:42:40.809038 IP 177.87.x.x.61462 > 192.168.0.20.3389: tcp 0

15:42:40.809439 IP 192.168.0.20.3389 > 177.87.x.x.61462: tcp 0

15:42:41.318566 IP 177.87.x.x.61462 > 192.168.0.20.3389: tcp 0

15:42:41.318954 IP 192.168.0.20.3389 > 177.87.x.x.61462: tcp 0 -

É o firewall do WIndows lá, checa lá isso antes de continuarmos, se não vai ser perda de tempo... Precisa ter uma regra...

O caso de funcionar antes pelo iptables não quer dizer nada, você pode ter configurado o iptables na época para fazer um masquerade no IP da LAN do antigo firewall. Portanto o Windows lá do cliente ia ver o RDP vindo da mesma rede, e permitiria o RDP... -

@silence said in NAT com redirecionamento RDP, não funciona.:

disable your firewall in Windows 7 Please

@mcury I suggested this a while back...

-

@silence Me too... Second reply in this thread.

-

@Itg If it bores you too much I can give you remote support at an excellent cost!

-

@mcury Rapaz, vou contar o que era, vergonhoso, depois de 200 anos trabalhando com redes, pelo menos 4 tipos de NGFW implantados em vários clientes, não acredito que cai nisso.

Vamos lá.

Fazendo outra rodada de testes agora a noite, capturando pacotes e vendo que o pfSense estava entregando certinho, aí meio que desistindo de tudo isso, configurei o OpenVPN, criei usuário, instalei o Open VPN Client, me conectei na rede, beleza.

Então testo no RDP o acesso a máquina 192.168.0.20, não conecta. Pinga ? Sim, pinga, então me veio na cabeça, quer ver a presepada ? 192.168.0.20:3390, funcionou.

Ou seja, todas as máquinas, 5 no total, estão com as portas alteradas, elas não escutam a 3389, mas sim as personalizadas, 3386, 3387, 3390, etc. Então fui nas regras de NAT e alterei, o que chega na WAN 3390, vai para a máquina na LAN também 3390 e o mesmo com as outras, tudo ok.

Cara não acredito.

E o camarada da TI me mandando telas de conexão remota local sem usar as portas, em nenhum momento disse que as portas tinham sido alteradas nessa máquinas, até veio na minha cabeça checar essa possibilidade, mas ignorei, confiei no que o técnico do cliente passou e nem passou pela cabeça ligar o firewall antigo para dar uma conferida nas regras, sei lá, talvez por estar envolvido em várias atividades ao mesmo tempo, enfim.

Bom, resolvido e em todo caso deixei o OpenVPN pronto, vou conversar com o cliente para acabar com esses NATS RDP, por questão de segurança.

Mas mereço uma surra de gato morto, até o gato miar, como diria Neto da Band. Também nunca mais cometo esse vacilo básico.

Valeu cara, obrigado.

-

@itg Eu to nisso há uns 15 anos, desde da época do Cisco PIX... Depois veio o ASA... Peguei bastante routing e switching de Cisco também... Depois aprofundei em sec e peguei fortigate, checkpoint palo alto e até uns sonic wall perdidos.. Essa vida não é grata não mano... Ja ia esquecendo do Ironport, outra coisa imunda que inventaram...

-

@mcury Você não gosta destas soluções ? :)

Eu tenho empresa de TI, empresa ME mesmo, ainda atuo só, em tudo, venda, implantação, projetos, pós venda, treinamentos, etc.

Trabalho com Sophos e Fortinet e já trabalhei muito com o pfSense no passado, até dei cursos em vídeo aulas, algumas destas aulas estão no meu canal.

https://www.youtube.com/c/ivanildogalvao

Voltei a me aproximar do pfSense agora, devido a alguns projetos em clientes que não querem ou não podem comprar Sophos ou Fortinet.