Ddos

-

во! если ваш непосредственный исп - тоже на осторве - то ему и не выгодно вас защищать от ддос… так как за траф платить придется ему, а так вы платите...не исключено - что ддос - заказан им же...

решения я уже написал:

-обращение вышестоящему испу (достаточно быстро)

-обращение в органы (если заказ вашего испа - то 99% что как только откроют дело, а он об этом узнает, атака прекратится)

и могу добавить третье решение - поставьте сервак на колокейшн..- как узнать вышестоящего испа? ттк, синтера, рткомм? и что им писать, ребята нас досят?

- колокейшн куда?

я никак не думаю что это пров, платим мы не за трафик, а за канал

-

как бы вы не защитились - это максимум защитит ваш сервер, но не спасет от трафика..

трафика какого?

-

трафика который будет идти по вашему каналу.

если защита у исп -то трафик и режется у исп, а ваш канал свободен. если защита у вас - вам просто положат канал.

вообще - определитесь что и отчего хотите защитить.

вариантов масса, почему не вариант проксировать трафик? не хотите у кого-то проксируйте у себя. обновляйте сервер, фильтруйте на нем запросы. способов много. -

трафика который будет идти по вашему каналу.

если защита у исп -то трафик и режется у исп, а ваш канал свободен. если защита у вас - вам просто положат канал.

вообще - определитесь что и отчего хотите защитить.

вариантов масса, почему не вариант проксировать трафик? не хотите у кого-то проксируйте у себя. обновляйте сервер, фильтруйте на нем запросы. способов много.вы говорите прям элементарные вещи, вода-вода… по сути что есть?

проксировать - потому что с острова пойдет трафик - а это уже отказ от клиентов

вот последний пункт поподробнее:

обновляйте сервер - обновлять до чего?

фильтруйте запросы - каким образом? соственно вернулись опять с того с чего и начали :) -

вы говорите прям элементарные вещи, вода-вода… по сути что есть?

каков вопрос, таков ответ, на ваш ответ модно было ответить - спросите у гугла - отеты будут точно такие же, поверьте.

вы не предоставляете никакой конкретики, вам ее и не дают в ответах. как вам можно подсказать - если вы даже не указали какая ос на вашем сервере, какого типа трафик и тд.вот вам два ответа от гугла, что такое дос, и как защититься: никакой конкретики, так как неизвестно от чего защищаться.а варианты ответов - по сути - теже…

http://ru.wikipedia.org/wiki/DoS-атака

http://www.internet-technologies.ru/articles/article_436.htmlпосему если хотите что бы вам помогли - то конкретно и спросите. по конкретной ситуации.

з.ы. по проксированию - я написал - сделайте у себя, не вижу в этом проблем (apache reverse proxy, ISA (Microsoft Forefront UAG (IAG) )

-

каков вопрос, таков ответ, на ваш ответ модно было ответить - спросите у гугла - отеты будут точно такие же, поверьте.

вы не предоставляете никакой конкретики, вам ее и не дают в ответах. как вам можно подсказать - если вы даже не указали какая ос на вашем сервере, какого типа трафик и тд.вот вам два ответа от гугла, что такое дос, и как защититься: никакой конкретики, так как неизвестно от чего защищаться.а варианты ответов - по сути - теже…

http://ru.wikipedia.org/wiki/DoS-атака

http://www.internet-technologies.ru/articles/article_436.htmlпосему если хотите что бы вам помогли - то конкретно и спросите. по конкретной ситуации.

з.ы. по проксированию - я написал - сделайте у себя, не вижу в этом проблем (apache reverse proxy, ISA (Microsoft Forefront UAG (IAG) )

в моем случае хочу поставить АСА… но пока денег тратить не хочется, поэтому проксей пока будет pfsense (все это умозаключение, которые вы выдали можно было понять с первого поста)

и возвращаемся к моему первому вопросу... тадамм:Здравствуйте,

есть вебсервер, который подвергается DDoS атаке

какие есть мысли как его защитить с помощью pfsense

-

в моем случае хочу поставить АСА… но пока денег тратить не хочется, поэтому проксей пока будет pfsense (все это умозаключение, которые вы выдали можно было понять с первого поста)

и возвращаемся к моему первому вопросу... тадамм:Здравствуйте,

есть вебсервер, который подвергается DDoS атаке

какие есть мысли как его защитить с помощью pfsense

та вы шо? и что с вашего поста понятно? ос? какой вебсервер? какая атака?

попробуйте проксировать и фильтровать апачем запросы к asp iis, я бы на это посмотрел…..

не вижу смысла больше отвечать. покупайте что хотите. не факт что поможет. -

та вы шо? и что с вашего поста понятно? ос? какой вебсервер? какая атака?

попробуйте проксировать и фильтровать апачем запросы к asp iis, я бы на это посмотрел…..

не вижу смысла больше отвечать. покупайте что хотите. не факт что поможет.не видишь - не отвечай, пожалуйста, не засоряй тему и всем будет от этого только лучше

кстати да по серверной части:

front: nginx (cache + static)

back: apache + phpось FreeBSD 7.2

-

А что за вид атаки?

http://www.compn.ru/ -

А что за вид атаки?

http://www.compn.ru/фильтрация через их оборудование - не годится, и не надо советовать такие службы :))

то как, то синфлуд, то длинными, то просто кучей запросов в поиск итп, вообщем повсякому… хочу просто собрать дистриб универсально прокаченный так сказать :)

-

Я не советую, это гугл навел на описалово разных ддосов.

В зависимости от его типа защита и делается - для синфлуда один тип, для коннектов другой.Для защиты от синфлуда делают ограничение количества входящих синпакетов в единицу времени с одного хоста в правилах.

Для коннектов - кидают их в медленную очередь, т.к. если просто отфутболить - последует очередной коннект.

Примерно так.Лучше всего, конечно, автоматизировать процесс готовым решением.

http://www.bre.ru/security/1862.html

Механизм контроля полосы пропускания поддерживается Cisco роутерами. Существуют неплохие реализации такого матобеспечения для FreeBSD и Linux.Хорошая статья, можно сделать на pfSense 2.0

http://www.opennet.ru/base/net/stop_dos.txt.html -

Я не советую, это гугл навел на описалово разных ддосов.

В зависимости от его типа защита и делается - для синфлуда один тип, для коннектов другой.Для защиты от синфлуда делают ограничение количества входящих синпакетов в единицу времени с одного хоста в правилах.

Для коннектов - кидают их в медленную очередь, т.к. если просто отфутболить - последует очередной коннект.

Примерно так.Лучше всего, конечно, автоматизировать процесс готовым решением.

http://www.bre.ru/security/1862.html

Механизм контроля полосы пропускания поддерживается Cisco роутерами. Существуют неплохие реализации такого матобеспечения для FreeBSD и Linux.Хорошая статья, можно сделать на pfSense 2.0

http://www.opennet.ru/base/net/stop_dos.txt.htmlда в гугле я сам поискать могу, меня интересовал скорее опыт людей :)

про циску я писал выше, что не против купить АСА -

Хех.. опытные люди на pfSense не сидять. Им по силам и по карману иные решения.

-

Хех.. опытные люди на pfSense не сидять. Им по силам и по карману иные решения.

хехе, верно подмечено, но потом это хозяйство надо кому-то передать (я лишь только помогаю) да и бюджет не мой :)

-

меня больше интересовало, что за agressive mode у firewall'a

что за synproxy state и действительно ли помогает,

рекомендуемые настройки для Advanced Options firewall'aзабываете, что это фаервол в первую очередь

-

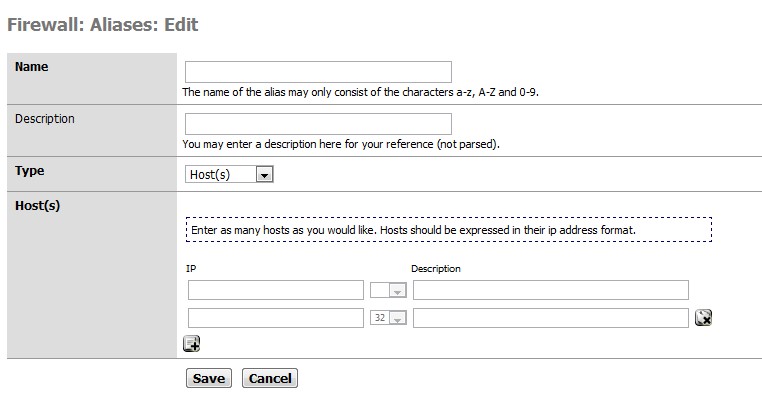

как скормить фаерволу список IP скопом?

кто пробовал IP-Blocklist?

-

-

-

Тип URLTable

Enter a single URL containing a large number of IPs and/or Subnets. After saving pfSense will download the URL and create a table file containing these addresses. This will work with large numbers of addresses (30,000+) or small numbers.

Он список по указанному URLу возьмет

-

Тип URLTable

Enter a single URL containing a large number of IPs and/or Subnets. After saving pfSense will download the URL and create a table file containing these addresses. This will work with large numbers of addresses (30,000+) or small numbers.

Он список по указанному URLу возьмет

эт где такое? host, network, port