Huawei AR161FG-L + PfSense 2.6.0 - ipsec s2s

-

@konstanti после правки NAT Acl - попадает, только не ходит.

-

это что значит - поясните , Пожалуйста

-

@rnduser said in Huawei AR161FG-L + PfSense 2.6.0 - ipsec s2s:

Advanced ACL p_GigabitEthernet0/0/4_1 3999, 1 rule

Acl's step is 5

rule 5 permit ip source 10.9.30.0 0.0.0.255 destination 10.9.20.0 0.0.0.255 (130 matches)имею ввиду вот эту политику. 130 срабатываний.

- трафик перехватывается

- в таблице NAT outbound sessions - адреса интересующих сетей - отсутствуют.

-

@konstanti уезжал на несколько часов. оставил как есть. приехал, а влогах вон что:

Time: Jan 23 19:24:21

IP: 10.9.30.254

Host: 2023-1-23

Facility: local7

Priority: notice

Tag:

Message: 16:24:17 router001-k85 %%01IKE/5/IKE_NEGO_FAIL(l)[858]:IPSec tunnel negotiation fails. (IfIndex=7, SeqNum=0, PeerAddress=192.168.22.200, PeerPort=500, Reason=receive proposal mismatch or use sm in ikev2)буду сверять настройки сторон.

-

@konstanti ну получилось вроде бы. уже завтра проверю еще раз.

-

Добрый

@rnduser

Сменить хуавей на пф можно в будущем?

Пф умеет ipsec vti, что гораздо удобнее в плане pbr. -

@werter

Добрый день.

Нет , конкретно в этом случае с обной стороны туннеля должен быть аппаратный маршрутизатор. -

@rnduser

так все заработало или как ?

в чем была проблема ? -

@konstanti доброго дня.

Кроме не верной настройки NAT, когда траффик предназначался туннелю, но попадал на NAT Outbound, видимо, была проблема в proposal на первой фазе. причем, в дефолтном режиме детализации ipsec не было никаких сообщений о проблеме (вы и сами лог видели). А со стороны Huawei в "ike error-log" были сообщения о "ike mismatch".

В итоге снова пересобрал ipsec profile и сверил с PfSense, вроде работает. Теперь нужно всё ещё раз перепроверить и разобраться с настройкой Firewall, меня терзают сомнения... -

@werter

Вы не поверите, но на этом сайте стоял PfSense с той стороны туннеля (OpenVpn s2s), но это было так: ProxMox + PfSense+WinServer+ip surveillance. В итоге потребность сократилась до Маршрутизатора и ip-surveillance. -

@konstanti

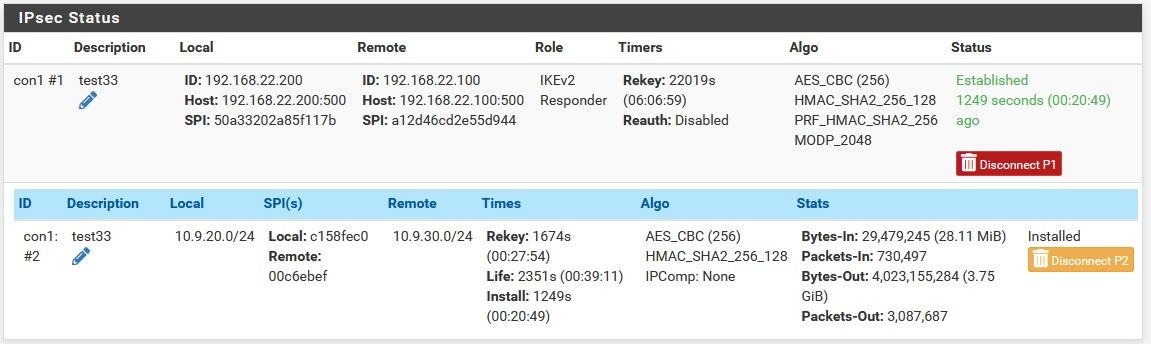

в итоге вот рабочий сеттинг со стороны PfSense

погонял трафик, вроде все корректно, заглянул в enc0 и em0 (wan-iface) - ходит куда нужно.

в тестовой лабе, Huawei <--> PfSense (Celeron J3455, AES-NI) , 250-290Mbit/s. Между двумя одинаковыми Хуавеями- 530Mbit/s ))

Спасибо всем за помощь. -

@konstanti добрый день.

А если нужно больше одной сети пробрасывать в туннель, добавляем дополнительные записи в Phase2 ? -

@rnduser

Да, все верно , добавляем отдправило а acl или запись со стороны pf в настройках фазы-2 ( или играемся маской подсети /wildcard если такое позволяет адресация ) -

@konstanti пока не пойму как со стороны хуавея это сделать?

за ним две сети:- 10.12.200.0/24

- 10.12.202.0/24

Добавлять ещё одно правило в ACL Policy или накрывать обе сети wildcard. Если wildcard, то какая маска? что-то не соображу? 0.0.252.255?

-

Или добавляем правило в ацл и запись в пф

Итого 2 записи с каждой стороны

Или правим существующую с обеих сторон

Начать эксперимент можно с

Pf 10.12.0.0/16

Hw 10.12.0.0 0.0.255.255Потом уже можно менять маску , если надо

-

@konstanti said in Huawei AR161FG-L + PfSense 2.6.0 - ipsec s2s:

Pf 10.12.0.0/16

Hw 10.12.0.0 0.0.255.255ну нет. сильно широко )

-

@konstanti said in Huawei AR161FG-L + PfSense 2.6.0 - ipsec s2s:

Итого 2 записи с каждой стороны

да, это понятно.

к Фазе1 добавляем две записи Фазы2 соответствующие интересующим нас сетям.

На хуавее добавляем в ACL Policy ещё одну запись. -

@rnduser

Это для эксперимента

Потом маску сделаете меньше и настроете как Вам надо -

@konstanti на PfSense тогда тоже маску на /16 ?

-

@rnduser

Записи должны быть зеркальными

Да, меняем