pfSense+CA+OpenVPN,(L2TP,IPsec),(GRE,IPsec),+(AD,Radius)?

-

В общем, прошу дать БестПрактик от гуру нетворкинга)

Я виндовый админ, но читал компьютерные сети Танненбаума) Поэтому прошу не ругать если пишу глупости, а указать на ошибки)

Итак имеем pfSense 2.7.2 в главном офисе. И домен на 2016 сервере.

Планируется так же два дополнительных малых офиса на 3-10 пользователей, нужен с ними впн Site-to-Site. Заворачиваться будет только трафик в наших подсетях, в инет пусть бегают со своего шлюза.

Я думал купить два неттопа с двумя адаптерами и на них поднять тот же пфсенс.Так же есть горсть пользователей удалёнщиков, им соответственно нужны ресурсы главного офиса. 1 в 1 как будет в малых офисах. Компы будут как наши доменными так и аудиторов.

Дак вот, почитал статьи, и запутался ещё больше.

Сначала напишу о чём думал.

https://fun-admin.ru/linux/pfsense-openvpn-s-autentifikacziej-v-active-directory/

Сделал бы так и вообще не парился. Есть некоторые моменты в этой ссылке, там он использует центр сертификации созданный в самом pfSense, а у меня есть свой, доменный, хотелось бы использовать его, но такой инструкции я пока не нашёл)

Так же он там делает авторизацию напрямую с АД, фишка в том что авторизовывает он только пользователей находящихся в том OU который пропишешь, а мне надо по группе, так как пользователи лежат в своих OU и на них работают свои политики.

Но это решается RADIUS.Дак вот, главное но, начитался я что OpenVPN так себе, медленный, да еще и клиент свой просит.

Делать L2TP, шифровать IPsec? дак говорят L2TP даже внутри страны блочат, да и старенький он. Но зато практически везде есть его встроенный клиент.А вот IKEv2 вообще топ, клиент настраивается в прямо в винде, модный, быстрый, молодёжный. И авторизацию из АД возьмёт...

"с другой стороны в ПФ есть расширение с выгрузкой пакета Опенвпн для автоматической настройки впн на вин клиентах"

https://michaelfirsov.wordpress.com/testing-pfsense-ipsecv2-vpn-with-windows-authentication-part-1/

Он тут даже центр сертификации из ад взял.

Надо только разобраться как ещё это сделать Site-to-Site.

И будет мне счастье.Итак, суть вопроса, при условии использования pfSense. Какой стек технологий бы вы использовали, и почему?

Спасибо за внимание)

-

@nzlv said in pfSense+CA+OpenVPN,(L2TP,IPsec),(GRE,IPsec),+(AD,Radius)?:

Заворачиваться будет только трафик в наших подсетях, в инет пусть бегают со своего шлюза.

Здравствуйте

По-моему , ключевое тутЗаворачиваться будет только трафик в наших подсетях, в инет пусть бегают со своего шлюза.

Решение само напрашивается ( мое мнение ) IKEV2 (Ipsec)

Поясню , много раз уже писал , поддержка Ipsec встроена в ядро PF (Freebsd) , Работает шустро , ресурсов потребляет мало .. -

@Konstanti

Так, хорошо, а если я хочу всё же заворачивать весь трафик в впн, ещё и рулить их правилами, например запретить однокласники и энидеск? Всё равно IKEv2?) -

Итак, я всё же пошёл по инструкции https://michaelfirsov.wordpress.com/testing-pfsense-ipsecv2-vpn-with-windows-authentication-part-1/

Но при подключении с win10, получаю "Ошибка сопоставления групповой политики".

Подскажет кто нибудь как разобраться в чём проблема?)

Понимаю что может быть ошибка где угодно, но может подскажете как это траблшутить?) -

Для решения проблем управления доступом на уровнях выше сетевого (одноклассники и тд и тп ) уже нужно другое ПО .

IPSEC все-таки немного другие задачи решает , но уровне сетевом , зная ip адреса назначения , можно регулировать доступ к ресурсам -

Нужны журналы с обеих сторон туннеля ( лучше PF , он информативнее)

-

@Konstanti

В общем то я подключился, проблема была в удалённом компе, подключился с другого и всё ок, подключился.......

За одним, но)

Допустим по SMB на 10.10.10.15 я попасть могу, а по имени сервера(он не в домене а в воркгруппе) "server" уже попасть не могу.

Так же на компе не работает Инет, на nslookup отвечает по умолчанию домашний роутер но если явно указать отвечает доменный.C:\Users\nzlv>nslookup dc1.domen.local

╤хЁтхЁ: XiaoQiang

Address: 192.168.31.1*** XiaoQiang не удалось найти dc1.domen.local: Non-existent domain

C:\Users\nzlv>nslookup dc1.domen.local 10.10.10.10

╤хЁтхЁ: dc1.domen.local

Address: 10.10.10.10╚ь : dc1.domen.local

Address: 10.10.10.10C:\Users\nzlv>nslookup dc1 10.10.10.10

╤хЁтхЁ: dc1.domen.local

Address: 10.10.10.10*** dc1.domen.local не удалось найти dc1: Server failed

C:\Users\nzlv>nslookup server 10.10.10.10

╤хЁтхЁ: dc1.domen.local

Address: 10.10.10.10*** dc1.domen.local не удалось найти server: Server failed

C:\Users\nzlv>nslookup server.domen.local 10.10.10.10

╤хЁтхЁ: dc1.domen.local

Address: 10.10.10.10╚ь : server.domen.local

Address: 10.10.10.15ipconfig /all на компе с которого подключаюсь выдаёт это.

Адаптер Ethernet Ethernet 4:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : Intel(R) Ethernet Connection (17) I219-V

Физический адрес. . . . . . . . . : A8-A1-59-B7-22-5D

DHCP включен. . . . . . . . . . . : Да

Автонастройка включена. . . . . . : Да

Локальный IPv6-адрес канала . . . : fe80::7b39:9d02:a421:2c17%4(Основной)

IPv4-адрес. . . . . . . . . . . . : 192.168.31.142(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.0

Аренда получена. . . . . . . . . . : 31 мая 2024 г. 8:34:13

Срок аренды истекает. . . . . . . . . . : 31 мая 2024 г. 20:34:13

Основной шлюз. . . . . . . . . : 192.168.31.1

DHCP-сервер. . . . . . . . . . . : 192.168.31.1

IAID DHCPv6 . . . . . . . . . . . : 78160217

DUID клиента DHCPv6 . . . . . . . : 00-01-00-01-26-F2-DA-B3-08-60-6E-D6-5A-AE

DNS-серверы. . . . . . . . . . . : 192.168.31.1

NetBios через TCP/IP. . . . . . . . : ВключенАдаптер PPP UDT:

DNS-суффикс подключения . . . . . :

Описание. . . . . . . . . . . . . : UDT

Физический адрес. . . . . . . . . :

DHCP включен. . . . . . . . . . . : Нет

Автонастройка включена. . . . . . : Да

IPv4-адрес. . . . . . . . . . . . : 10.10.20.1(Основной)

Маска подсети . . . . . . . . . . : 255.255.255.255

Основной шлюз. . . . . . . . . : 0.0.0.0

DNS-серверы. . . . . . . . . . . : 10.10.10.10

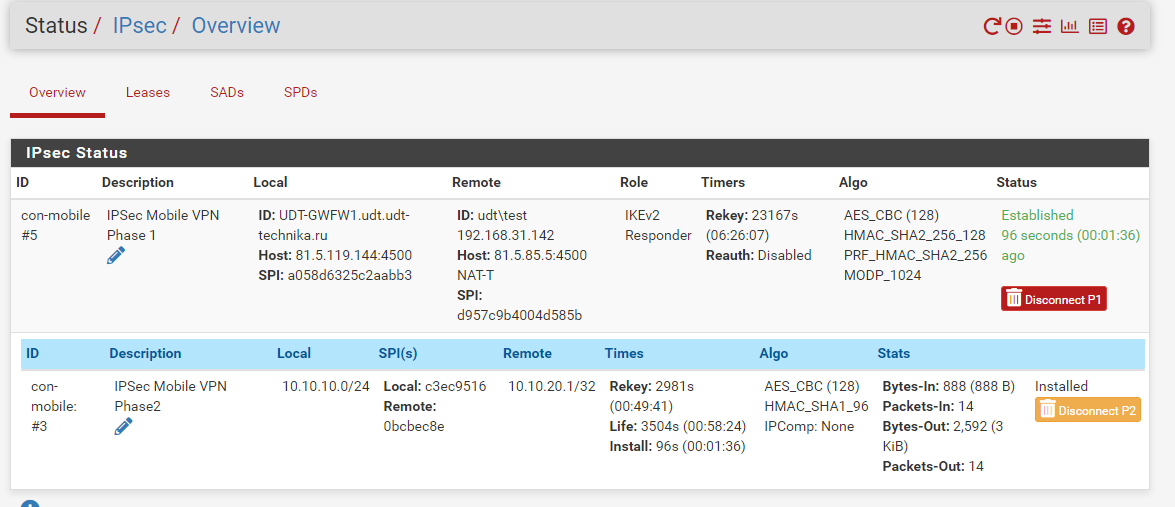

NetBios через TCP/IP. . . . . . . . : ВключенНа pfsense вот это

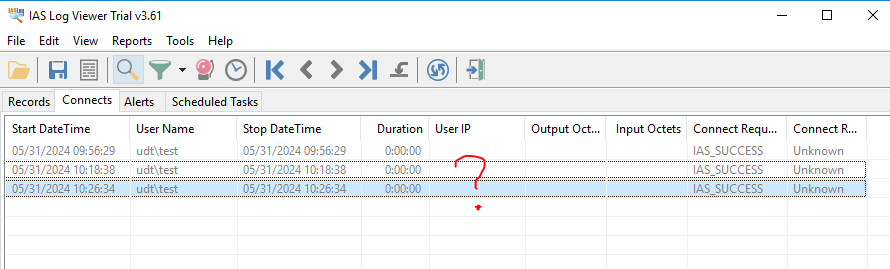

А на radius

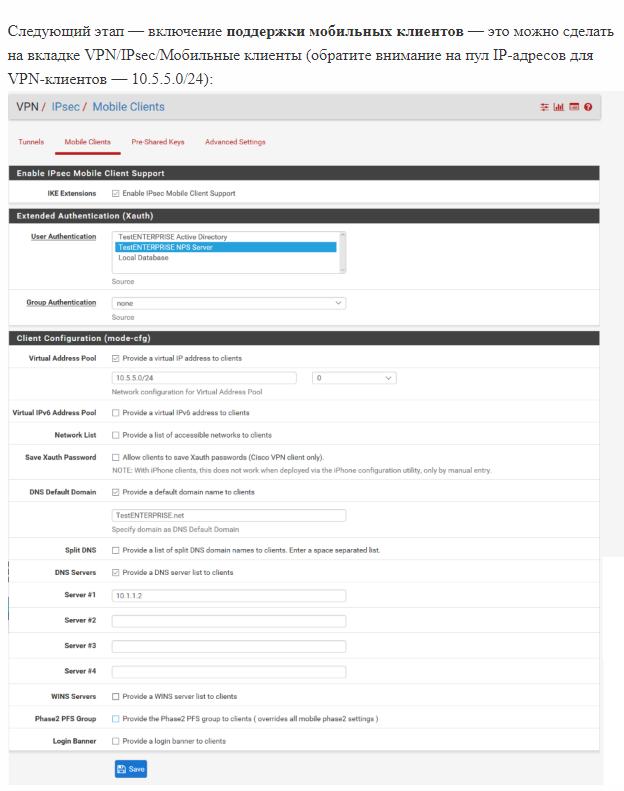

B мануале по которому делал он пишет.

Мол обратите внимание, на подсеть 10.5.5.0, ну я обратил, сделал 10.10.20.0, так как основная 10.10.10.0.

В днс написал свой 10.10.10.10.Пинги у меня туда обратно бегают.

Собственно вопросы:

-

почему нет интернета на клиенте, как сделать чтоб инет брал с домашнего роутера, и как сделать чтоб брал инет через главный офис, тобишь с pfsense.

-

почему в IAS Log Viewer нет ip адреса "10.10.20.1"

-

и как сделать чтоб, допустим я делаю \server и попадал на шару)

-

-

1 при таком виде подключения ВЕСЬ ТРАФИК , если не указать ( кроме локального) попадает в туннель

-

@Konstanti

А как указать?) чтоб только локальный трафик брал?)

Я сейчас инет не работает потому что......?) подскажите пожалуйста) правило надо сделать какое то разрешающее?)

Если есть возможность связаться, я бы попросил у вас помощи, с оплатой конечно) -

@Konstanti

Мне очень нужна помошь, пожалуйста, будьте снисходительны) -

@nzlv

Если что , разобрались с проблемой .... -

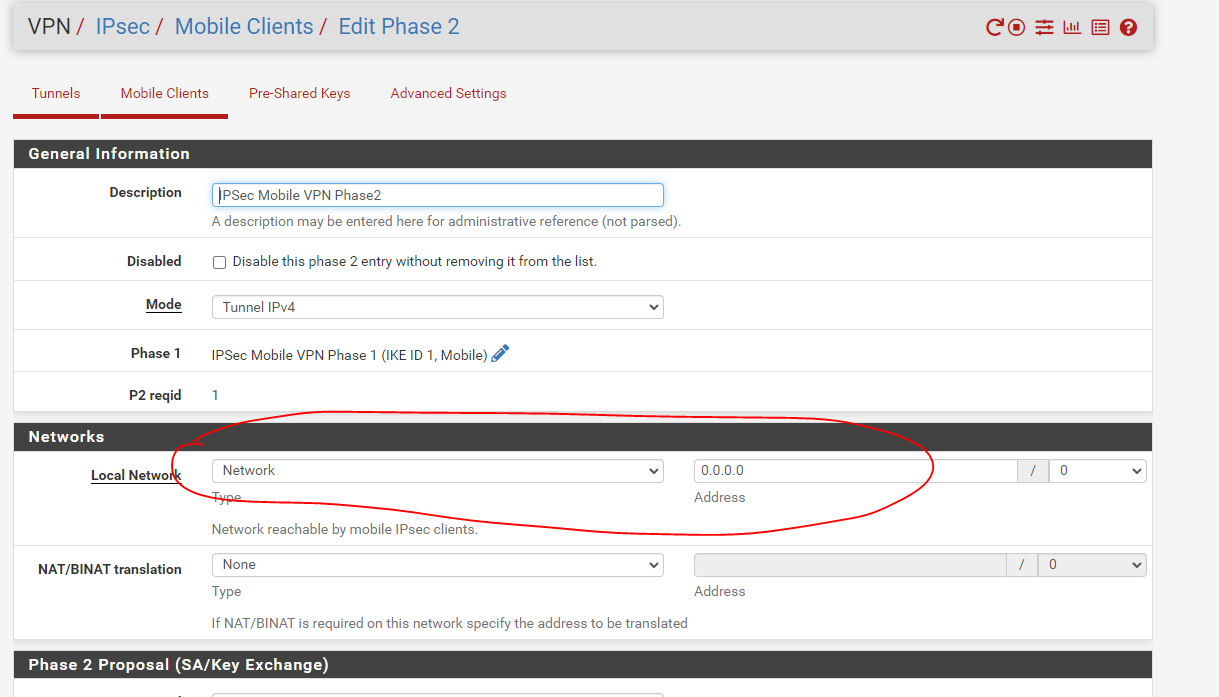

Константин помог, проблема была в этом

Спасибо, с меня помощь детскому дому, как и договаривались, всего вам самого наилучшего) -

Всем доброго времени суток, не могли бы вы мне подсказать как мне настроить мой существующий впн, с радиусом в ад, настроить на маке.)

Сертификат поставил, настройки прописал, но не подключается.

Вот лог на пфсенсе.@Konstanti отзовитесь пожалуйста если видите это)

Sep 18 12:35:09 charon 54184 11[NET] <3481> received packet: from 178.176.76.143[29056] to 81.5.119.144[500] (604 bytes)

Sep 18 12:35:09 charon 54184 11[ENC] <3481> parsed IKE_SA_INIT request 0 [ SA KE No N(REDIR_SUP) N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) ]

Sep 18 12:35:09 charon 54184 11[CFG] <3481> looking for an IKEv2 config for 81.5.119.144...178.176.76.143

Sep 18 12:35:09 charon 54184 11[CFG] <3481> candidate: 81.5.119.144...0.0.0.0/0, ::/0, prio 1052

Sep 18 12:35:09 charon 54184 11[CFG] <3481> found matching ike config: 81.5.119.144...0.0.0.0/0, ::/0 with prio 1052

Sep 18 12:35:09 charon 54184 11[IKE] <3481> local endpoint changed from 0.0.0.0[500] to 81.5.119.144[500]

Sep 18 12:35:09 charon 54184 11[IKE] <3481> remote endpoint changed from 0.0.0.0 to 178.176.76.143[29056]

Sep 18 12:35:09 charon 54184 11[IKE] <3481> 178.176.76.143 is initiating an IKE_SA

Sep 18 12:35:09 charon 54184 11[IKE] <3481> IKE_SA (unnamed)[3481] state change: CREATED => CONNECTING

Sep 18 12:35:09 charon 54184 11[CFG] <3481> selecting proposal:

Sep 18 12:35:09 charon 54184 11[CFG] <3481> no acceptable ENCRYPTION_ALGORITHM found

Sep 18 12:35:09 charon 54184 11[CFG] <3481> selecting proposal:

Sep 18 12:35:09 charon 54184 11[CFG] <3481> no acceptable ENCRYPTION_ALGORITHM found

Sep 18 12:35:09 charon 54184 11[CFG] <3481> selecting proposal:

Sep 18 12:35:09 charon 54184 11[CFG] <3481> no acceptable ENCRYPTION_ALGORITHM found

Sep 18 12:35:09 charon 54184 11[CFG] <3481> selecting proposal:

Sep 18 12:35:09 charon 54184 11[CFG] <3481> no acceptable INTEGRITY_ALGORITHM found

Sep 18 12:35:09 charon 54184 11[CFG] <3481> selecting proposal:

Sep 18 12:35:09 charon 54184 11[CFG] <3481> no acceptable ENCRYPTION_ALGORITHM found

Sep 18 12:35:09 charon 54184 11[CFG] <3481> received proposals: IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_2048, IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/ECP_256, IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_1536, IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024

Sep 18 12:35:09 charon 54184 11[CFG] <3481> configured proposals: IKE:AES_CBC_128/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_1024

Sep 18 12:35:09 charon 54184 11[CFG] <3481> looking for IKEv2 configs for 81.5.119.144...178.176.76.143

Sep 18 12:35:09 charon 54184 11[CFG] <3481> candidate: 81.5.119.144...0.0.0.0/0, ::/0, prio 1052

Sep 18 12:35:09 charon 54184 11[IKE] <3481> remote host is behind NAT

Sep 18 12:35:09 charon 54184 11[IKE] <3481> received proposals unacceptable

Sep 18 12:35:09 charon 54184 11[ENC] <3481> generating IKE_SA_INIT response 0 [ N(NO_PROP) ]

Sep 18 12:35:09 charon 54184 11[NET] <3481> sending packet: from 81.5.119.144[500] to 178.176.76.143[29056] (36 bytes)

Sep 18 12:35:09 charon 54184 11[IKE] <3481> IKE_SA (unnamed)[3481] state change: CONNECTING => DESTROYING

Sep 18 12:35:09 charon 54184 11[NET] <3482> received packet: from 178.176.76.143[29056] to 81.5.119.144[500] (604 bytes)

Sep 18 12:35:09 charon 54184 11[ENC] <3482> parsed IKE_SA_INIT request 0 [ SA KE No N(REDIR_SUP) N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) ]

Sep 18 12:35:09 charon 54184 11[CFG] <3482> looking for an IKEv2 config for 81.5.119.144...178.176.76.143

Sep 18 12:35:09 charon 54184 11[CFG] <3482> candidate: 81.5.119.144...0.0.0.0/0, ::/0, prio 1052

Sep 18 12:35:09 charon 54184 11[CFG] <3482> found matching ike config: 81.5.119.144...0.0.0.0/0, ::/0 with prio 1052

Sep 18 12:35:09 charon 54184 11[IKE] <3482> local endpoint changed from 0.0.0.0[500] to 81.5.119.144[500]

Sep 18 12:35:09 charon 54184 11[IKE] <3482> remote endpoint changed from 0.0.0.0 to 178.176.76.143[29056]

Sep 18 12:35:09 charon 54184 11[IKE] <3482> 178.176.76.143 is initiating an IKE_SA

Sep 18 12:35:09 charon 54184 11[IKE] <3482> IKE_SA (unnamed)[3482] state change: CREATED => CONNECTING

Sep 18 12:35:09 charon 54184 11[CFG] <3482> selecting proposal:

Sep 18 12:35:09 charon 54184 11[CFG] <3482> no acceptable ENCRYPTION_ALGORITHM found

Sep 18 12:35:09 charon 54184 11[CFG] <3482> selecting proposal:

Sep 18 12:35:09 charon 54184 11[CFG] <3482> no acceptable ENCRYPTION_ALGORITHM found

Sep 18 12:35:09 charon 54184 11[CFG] <3482> selecting proposal:

Sep 18 12:35:09 charon 54184 11[CFG] <3482> no acceptable ENCRYPTION_ALGORITHM found

Sep 18 12:35:09 charon 54184 11[CFG] <3482> selecting proposal:

Sep 18 12:35:09 charon 54184 11[CFG] <3482> no acceptable INTEGRITY_ALGORITHM found

Sep 18 12:35:09 charon 54184 11[CFG] <3482> selecting proposal:

Sep 18 12:35:09 charon 54184 11[CFG] <3482> no acceptable ENCRYPTION_ALGORITHM found

Sep 18 12:35:09 charon 54184 11[CFG] <3482> received proposals: IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_2048, IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/ECP_256, IKE:AES_CBC_256/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_1536, IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024, IKE:3DES_CBC/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_1024

Sep 18 12:35:09 charon 54184 11[CFG] <3482> configured proposals: IKE:AES_CBC_128/HMAC_SHA2_256_128/PRF_HMAC_SHA2_256/MODP_1024

Sep 18 12:35:09 charon 54184 11[CFG] <3482> looking for IKEv2 configs for 81.5.119.144...178.176.76.143

Sep 18 12:35:09 charon 54184 11[CFG] <3482> candidate: 81.5.119.144...0.0.0.0/0, ::/0, prio 1052

Sep 18 12:35:09 charon 54184 11[IKE] <3482> remote host is behind NAT

Sep 18 12:35:09 charon 54184 11[IKE] <3482> received proposals unacceptable

Sep 18 12:35:09 charon 54184 11[ENC] <3482> generating IKE_SA_INIT response 0 [ N(NO_PROP) ]

Sep 18 12:35:09 charon 54184 11[NET] <3482> sending packet: from 81.5.119.144[500] to 178.176.76.143[29056] (36 bytes)

Sep 18 12:35:09 charon 54184 11[IKE] <3482> IKE_SA (unnamed)[3482] state change: CONNECTING => DESTROYINGЕсть идеи?)

-

N nzlv referenced this topic on