Маршруты в тунелях , сложная схема.

-

@dimadur Доброе утро

45.2 пингуется из Lan PF-C ? И другие хосты 45.0 тоже ? Кроме 45.1 . Или как ?

Если пингуется все из 45.0 кроме 45.1 ,то возможно правила на 45.1 Lan не настроены корректно. Покажите правила интерф Lan 45.1

Или возможно PF-B ничего не знает про сеть Lan PF-C -

Добрый.

Не городите огород.

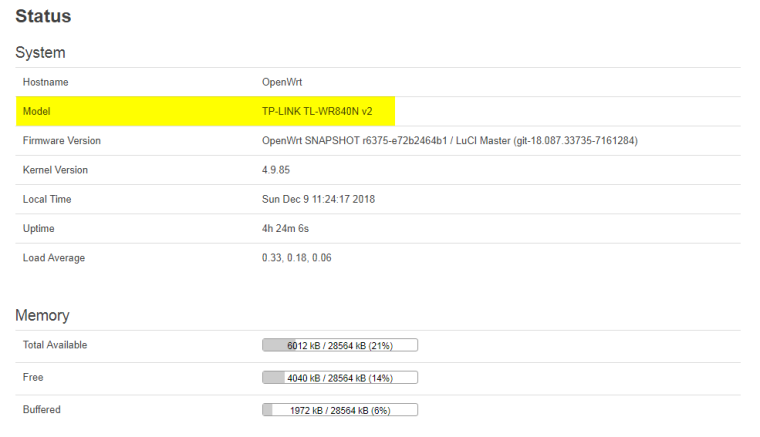

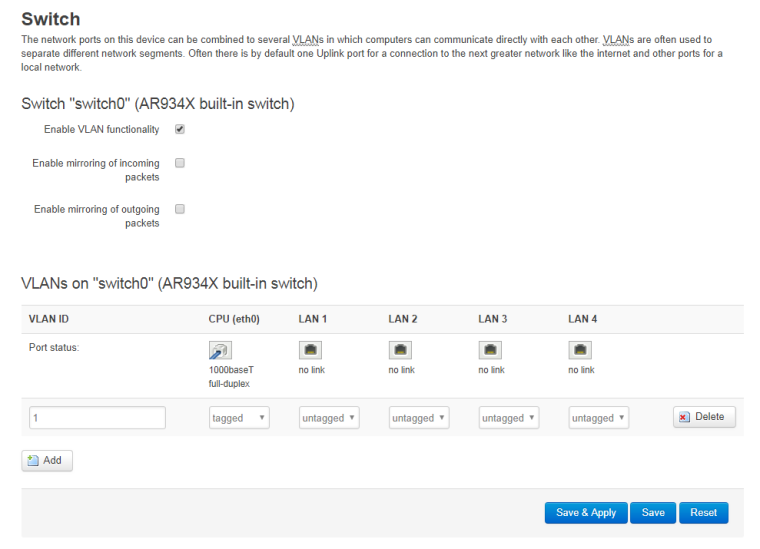

Уберите один из пфсенсов в Офисе А. В оставшийся пф добавьте сетевую (-ые) или используйте VLAN, если есть возможность (самый дешевый ви-фи-тп-линк за ~20 у.е (можно б\у - авито в помощь), перешитий в Openwrt умеет VLAN - https://4pda.ru/forum/index.php?showtopic=911457 ). Возможно, что и ваш кинетик умеет VLAN.

Тем самым вы упростите схему сети. Это избавит вас от лишней головной боли.

Подумайте.

Зы. Модель кинетика? Только полное название с hw ver и т.д. (наклейка у него на "пОпе").

-

@werter

Спасибо за совет, я не могу убрать один из пфсенсов , один из них не мной админится , и он настроен только как шлюз в сеть к серверам. Поэтому такой вот огород :-( , сам не рад поверте. -

@dimadur не проверили мою теорию?

-

@konstanti said in Маршруты в тунелях , сложная схема.:

5.2 пингуется из Lan PF-

С самого Pfsens, т.е. с машины где стоит Pfsens, пингуется все, и туда и обратно.

45.2 пингуется из Lan PF-C и другие хосты тоже, кроме 45.1- верно поняли..

С правилами на 45.1 не могу ничего сделать , железка не под моим контролем. -

@konstanti

Я так понимаю на 45.1 нужен маршрут в сеть lan PF-C ? -

@dimadur если адресация поменялась по сравнению с прошлой схемой, то да. Мб нат использовать. Тогда 45.1 будет считать что пакет пришёл от 45.2 а не от lan pf-c и все нормализуется?

-

@konstanti said in Маршруты в тунелях , сложная схема.:

ась по сравнению с прошлой схемой, то да.

Lan за PF-C сеть 49.0

-

@konstanti

Я про нат не совсем понял? -

@dimadur раньше такая же была адресация? Нат, я имею в виду, что на 45.2 натим пакеты от lan pf-c, тогда к 45.1 будут приходить пакеты с источником 45.2 и он тогда уже ими грамотно распорядится

-

@konstanti

Да такая же. Если имеется в виду с раньше это с кенетиком. (Но он подключался по L2TP и получал в тунеле адрес 45.6 дальше указывались маршруты используя шлюз 45.2 (Pfsens-A) он же и является сервером L2TP ) -

@konstanti said in Маршруты в тунелях , сложная схема.:

45.1 будут п

( 45.1 будут приходить пакеты с источником 45.2 и он тогда уже ими грамотно распорядится

0

)

А вот тут можно по подробнее? -

@dimadur ну, вот он и натил пакеты, и 45.1 считал, что пакеты пришли от знакомой сети, а про 49.0 он ничего не знает

-

@dimadur НАТом в пФ пользоваться умеете? Поищите в инете много инфы. Т е, если я все правильно понимаю, надо сделать так, чтобы на 45.2 менялся источник с 49.х на 45.2 и пакет шёл бы в направлении 45.1 и дальше с изменённым источником пакета

-

@konstanti said in Маршруты в тунелях , сложная схема.:

я все правильно понимаю, надо сделать так, чтобы на 45.2

Придется изучать вопрос с НАТ. В ПФ ни разу не трогал.

-

@dimadur ничего сложного там нет. Просто трудно пояснять что то, не имея представления о структуре сети. Если не будет получаться, попробую помочь. Доступ к консоли есть? Tcpdump пользоваться умеете? Пока это особо не нужно, но может потребовпться

-

@konstanti

По позже нарисую схему сети , для представления. Спасибо большое .

Если можно , как правильно сформулировать в моем случае вопрос , для настройки NAT.? -

@dimadur в PF в разделе диагностики есть packet capture. Можете показать показать пакеты при пинге с любого хоста 49. х (не pf) хоста 45.2? Протокол выбирайте icmp

-

Вывод :

12:22:25.288163 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 11660, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 1, length 64

12:22:26.298050 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 11849, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 2, length 64

12:22:27.322256 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 12078, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 3, length 64

12:22:28.346060 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 12260, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 4, length 64

12:22:29.370217 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 12315, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 5, length 64

12:22:30.394040 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 12411, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 6, length 64

12:22:31.418043 f0:76:1c:83:15:13 > e0:d5:5e:9f:bb:8a, ethertype IPv4 (0x0800), length 98: (tos 0x0, ttl 64, id 12513, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.1: ICMP echo request, id 5599, seq 7, length 64 -

А это вывод с 45,2 пинг с лан 49 сетки на адрес 45.2

15:26:56.090210 IP (tos 0x0, ttl 63, id 3259, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.2: ICMP echo request, id 5808, seq 1, length 64

15:26:56.090274 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.45.2 > 10.168.49.10: ICMP echo reply, id 5808, seq 1, length 64

15:26:57.092433 IP (tos 0x0, ttl 63, id 3361, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.2: ICMP echo request, id 5808, seq 2, length 64

15:26:57.092458 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.45.2 > 10.168.49.10: ICMP echo reply, id 5808, seq 2, length 64

15:26:58.094780 IP (tos 0x0, ttl 63, id 3513, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.49.10 > 10.168.45.2: ICMP echo request, id 5808, seq 3, length 64

15:26:58.094813 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto ICMP (1), length 84)

10.168.45.2 > 10.168.49.10: ICMP echo reply, id 5808, seq 3, length 64