OpenVPN + IPSec VTI +OSPF

-

Есть два pfSense, в разных корпусах. На первом есть OpenVPN сервер, в режиме remote access, со вторым соединение осуществляется с помощью IPSec VTI, между двумя pfSense. Маршрутизацию в IPSec осуществляет Quagga OSPF (LAN и WAN пассивные, IPSec интерфейс в режиме Point-To-Point). Всё работает, тоннели поднимаются, доступ из дома к первому pfSense есть, также из сети первого pfSense есть доступ ко второму pfSense и сети за ним. Я не могу решить проблему, как подружить OpenVPN и IPSec VTI? Чтобы я из дома по OpenVPN соединению попадал и на второй pfSense и в сеть за ним?

-

@Павел

Кратко. Пф вам при подключении должен выдавать роут в сеть за 2-м пф и у 2-го пф должен быть роут в вашу впн-сеть (не локальную сеть). И правила fw ,ес-но.Схему сети давайте.

Со вторым соединение осуществляется с помощью IPSec VTI,

Почему бы их не объединить по опенвпн - свести к одному виду? Пакет FRR (новее Quagga OSPF) умеет ospf и с овпн.

-

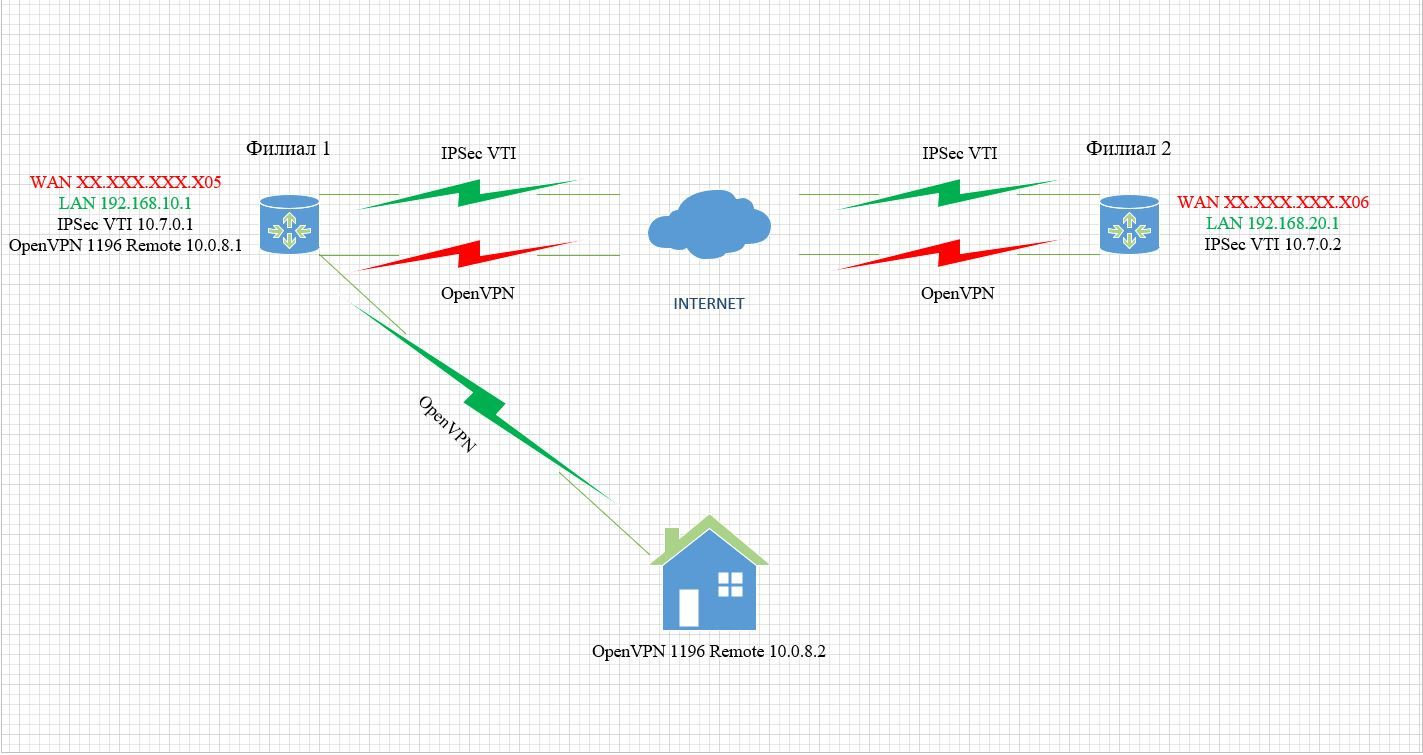

Вот, для простоты сделал схему между двумя узлами. Там где зелёные молнии всё подключается, где красные нет. Не любитель рисовать схемы, да и не очень умею, поэтому получилось просто. OpenVPN из дома отлично достаёт до сети 192.168.10.0, но в сеть 192.168.20.0 не идёт. Напротив, из сети 192.168.10.0 есть доступ в сеть 192.168.20.0 и обратно до 192.168.10.0.

Вообще, у меня сделано всё по OpenVPN. В настоящий момент пока подключены по OpenVPN шлюзы с операционными системами Windows Server 2008 R2, всего на работе узлов пять. Планируется в дальнейшем их замена, на pfSense. По IPSec у меня подключен отдельный шлюз, на котором пока через NAT висят библиотечные сервисы.

Вообще, OpenVPN имеет свою маршрутизацию, я её не трогаю. По OSPF как раз таки подключены два pfSense. При этом интерфейсы WAN ил LAN пассивные, а вот интерфейсы IPSec уже Point-To-Point area 1.1.1.1. Очень хотелось бы узнать, как следовало бы организовать подключение между двумя и между пятью филиалами по IPSec, а также стоит ли вообще? FRR слишком сложный, но можно попробовать разобраться. И как вообще подключать через него? Очень рад буду, если вы мне поможете. Схема сети между двумя узлами.zip

-

@Павел

Прикрепляйте картинки прямо к посту. Движок форума это позволяет.Зы. Шутите? Еще и визио устанавливать для просмотра вашей картинки? Инструмент Ножницы вам в помощь. Или (лучше) Greenshot установите.

-

- На овпн-сервере в Фил 1 добавьте push "route 192.168.20.0 255.255.255.0"; или руками себе в конфиг овпн-клиента добавьте route 192.168.20.0 255.255.255.0"; + на пф правила fw проверяйте.

- В Фил. 2 на железке должен быть роут в 10.0.8.0 255.255.255.0 + правила fw и NAT на ней же крутите.

всего на работе узлов пять.

Все перевести на пф. И лучше в виртуальную среду. Рекомендую Proxmox VE https://forum.netgate.com/topic/120102/proxmox-ceph-zfs-pfsense-%D0%B8-%D0%B2%D1%81%D0%B5-%D0%B2%D1%81%D0%B5-%D0%B2%D1%81%D0%B5/. И ваши Вин 2008 и пф будут жить как вирт. машины. Автобэкапы, снепшоты etc - сплошные плюсы )) Заинтересуетесь - пишите в ЛС.

Зы. Сам на днях закончил переезд 1с + MS SQL на Proxmox (zfs raid 10 на 4-х SSD) Пришлось попотеть с адаптацией ms sql к виртуальной среде. Плюс 1с, к-ая, ес-но, не умеет многоядерность.

-

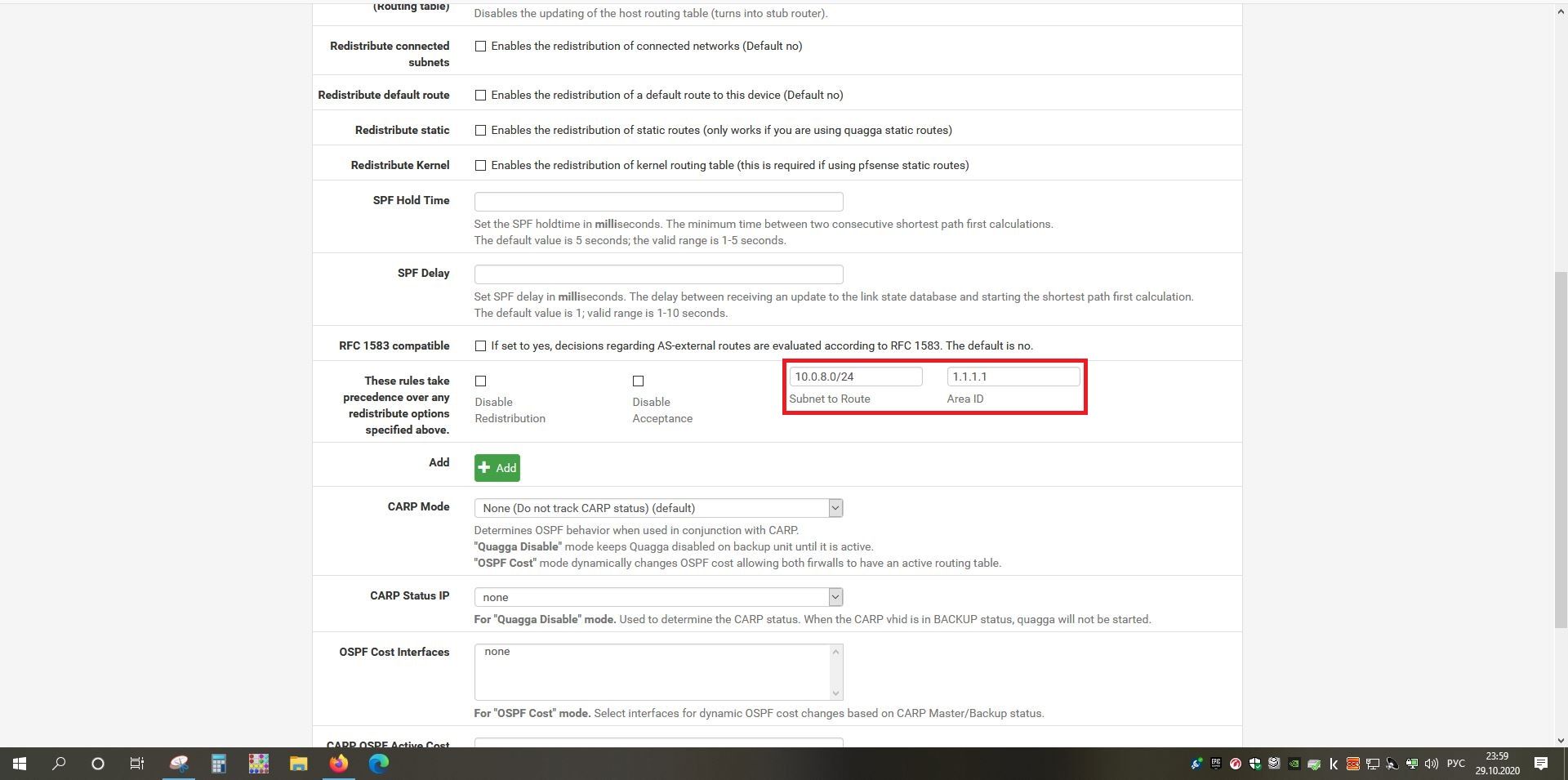

Прошу прощения, не подумал. Выложил картинки. Вообще, на второй картинке было найдено решение, которое позволяет мне получить доступ по OpenVPN, ко второму узлу, но всё же непонятны мне несколько моментов:

- Area, что такое, для чего используется?

- Для чего нужны пароли к интерфейсам и в главных настройках OSPF?

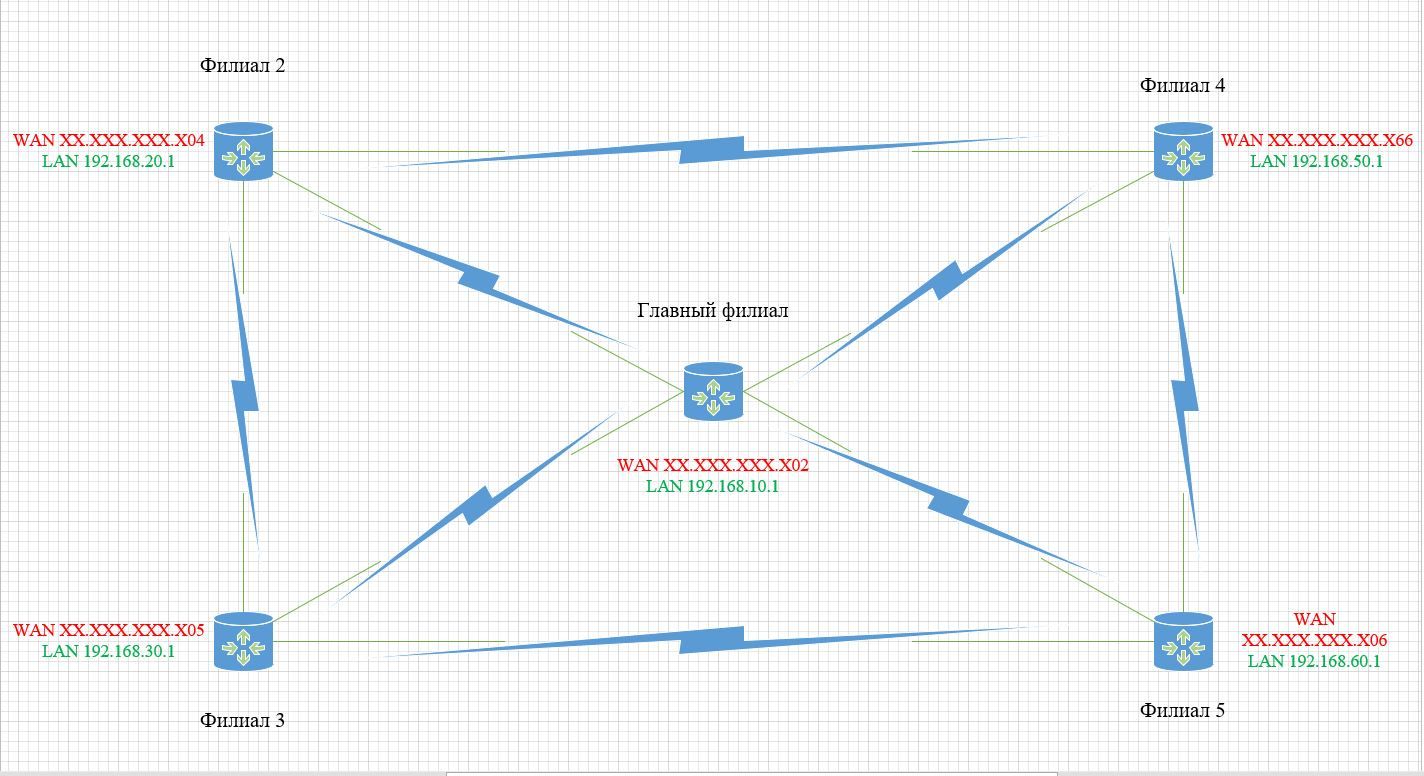

- Всё же для пяти узлов какое количество IPSec тоннелей нужно создать и должны ли они быть прямые?

Я сталкивался с такой ситуацией, на стенде - есть три узла, они соединены последовательно (1-2, 2-3). OSPF был настроен. С первого узла до второго есть отклик, с третьего узла до второго есть отклик. А вот с первого до третьего и с третьего до первого нет отклика. Целесообразно ли вообще так делать? Вообще я хотел сделать так - первый филиал соединить с четырьмя, второй тоже в свою очередь с четырьмя и так далее. Примерная схема пока без лишней информации на третьем снимке экрана.

- Для интерфейсов характерны разные типы соединений (Point-To-Point, Point-To,Multipoint). Вот эти два хотя бы как используются и в чём отличие?

Я так понял, что если в настройках интерфейса не указать его, то можно указать сеть, как указано на снимке экрана, в настройках OSPF. Вообще, в OpenVPN своя маршрутизация, а если её делать в OSPF то нужно чтобы было соединение клиент сервер, а у меня только сервер удалённого доступа, да и то OpenVPN у меня временный, который используется для связи с Windows, в дальнейшем будет закрыт первый сервер, будет использоваться только тот, который используется для удалённого доступа, я ради этого перейду на pfSense во всех корпусах, пока возможности нет.

Может быть, мои вопросы покажутся несколько глупыми, но маршрутизация для меня это самая сложная тема. Я читаю таблицу маршрутизации, умею прописывать маршруты, но в Windows, чтобы работал OpenVPN. Но, увы, я с pfSense работаю недавно, а OSPF вообще первый раз увидел был в ужасе. Особенно про OSPF хотелось бы узнать как можно больше.

Я смотрел в сторону proxmox, очень рад, что у вас получилось обуздать эту систему. Я, увы, разобраться не смог. Единственно, в том месте, где я работаю, стоит шлюз почтовый, который рубит спам и отправляет его в помойку. К тому же меня сильно раздражает сообщение о платной подписке, хотя я удаляю репозиторий сразу, после установки. А с proxmox у меня возникали проблемы с миграцией (почему то получалась только из командной строки да и то не всегда, неприятные глюки, вроде подвисаний, ошибок, особенно при миграции дисков), с подключением хранилищ, хотя я прекрасно умею обращаться с FreeNAS и широко её использую с протоколом iSCSI. Я использую Hyper-V, при этом там нет необходимости пробрасывать USB внутрь машин.

-

@Павел

Попробуйте сперва все филиалы подключить по OVPN через Головной офис

Получится - будете пробовать c OSPF. Если оно вам действительно надо.ЗЫ. У вас у всех филиалах белые ip на ВАН?

ЗЫ2

Я читаю таблицу маршрутизации, умею прописывать маршруты, но в Windows, чтобы работал OpenVPN

Прелесть правильно приготовленного овпн в том, что прописывать руками маршруты в 99% не надо.

Я использую Hyper-V, при этом там нет необходимости пробрасывать USB внутрь машин.

Открою секрет. Гипер-В не умеет нативно пробрасывать юсб в ВМ. Или я отстал от жизни?

И от знакомства с опенсурс (proxmox etc) не отказывайтесь - не все сразу получается. Сейчас это необходимость. Откройте hh и 90% вакансий будет с никсами в требованиях. И хорошо - не MS единым.

ЗЫ3. Вот городил ovpn + ospf https://forum.netgate.com/post/871963