SSH via active directory

-

Bonjour,

J'ai configuré un serveur ldap (active directory windows) sur le pfsense. L'authentification via l'interface web fonctionne parfaitement. Mais la connexion en ssh grâce au compte AD ne fonctionne pas. Voici les différents point de configuration que j'ai fait :- Dans User manager et settings j'ai coché : Use Authentication Server for Shell Authentication

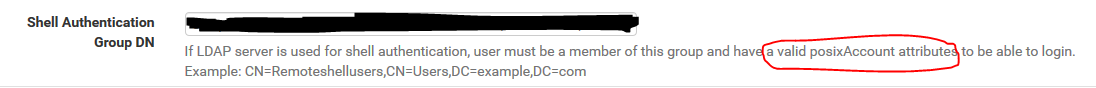

- Dans Authentication Servers j'ai édité la configuration du serveur ldap et j'ai ajouté le groupe autorisé au ssh dans Shell Authentication Group DN

- Mon utilisateur est dans le groupe ajouter dans l'élément ci-dessus.

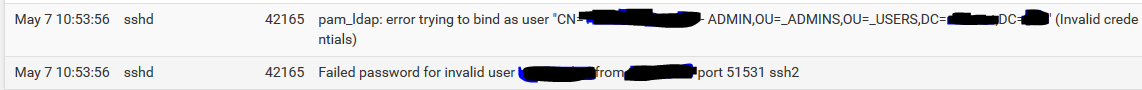

- Lorsque j'essaye de me connecter j'ai cette erreur dans les logs :

Le mot de passe est correcte car lorsque j'essaye dans Diagnostics -> Authentication ça fonctionne.

Je pense que mon erreur vient de cette partie (entouré en rouge)

Dans les attributs de mon compte AD j'ai mis ça mais je ne suis vraiment pas sûr et j'ai du mal à trouver des infos sur le net :

uidNumber: 3000 (un id d'user qui n'existe pas sur le pfsense)

gidNumber : 3000 ( un id de groupe qui n'existe pas sur le pfsense)

homeDirectory : /nonexistent (je n'ai pas besoin d'avoir de home directory)

loginShell: /bin/sh

Et j'ai rajouté dans ObjectClass : posixAccountMerci d'avance pour votre aide.

Cordialement,

-

Quel est le but recherché ?

Les users de pfSense servent à 2 choses :

- accéder à l'interface web : seuls des admins en ont besoin, donc peu de nécessité à faire du LDAP,

- être identifié pour le package Squid : là il peut y avoir de l'intérêt à LDAP (sauf que ce serait BIEN mieux d'avoir un proxy dédié).

A ma connaissance les users n'ont pas accès à ssh (mais je peux me tromper). D'ailleurs quel besoin d'accéder en ssh : l'nterface est suffisamment complète ?

-

@jdh Bonjour,

Le but recherché est de pouvoir me connecter avec mes utilisateurs LDAP en SSH, comme c'est le cas actuellement pour l'interface web.

Si c'est utile de faire du LDAP dans mon cas, ça ne sert à rien que je rentre dans les détails, mais j'en ai besoin.

L'interface est bien oui. Mais ça m'est arrivé d'avoir besoin de l'interface ssh, car l'interface web était bugué, ou j'avais besoin d'executer des commandes avec un retour actualisé en direct etc....

Cordialement,

-

Un extrait de la doc :

'The User Manager in pfSense software provides the ability to create and manage multiple user accounts. These accounts can be used to access the GUI, use VPN services like IPsec and OpenVPN, and use the Captive Portal.

software provides the ability to create and manage multiple user accounts. These accounts can be used to access the GUI, use VPN services like IPsec and OpenVPN, and use the Captive Portal.The User Manager is located at System > User Manager. From there users, groups, servers may be managed, and settings that govern the behavior of the User Manager may be changed.

The User Manager can also be used to define external authentication sources such as RADIUS and LDAP.'

Je n'avais pas été suffisamment précis : on utilise les 'users' en particulier pour OpenVpn ou Ipsec, et le portail captif. Je peux présumer que, dans l'ordre de fréquence, ce soit pour OpenVpn et pour Squid ... (D'ailleurs ces utilisateurs définis ont en parallèle accès à l'interface web : il vaut mieux verrouiller cela : un utilisateur OpenVPN n'a aucune raison d'accéder à l'interface web du firewall !)

La doc décrit votre besoin mais n'a pas été lue, semble-t-il (mais je doute que cela s'adapte avec LDAP).

Néanmoins, dans une entreprise 'standard', il y a très peu d'utilisateurs qui sont 'administrateur réseau' et qui ont les compétences pour configurer un firewall et en particulier qui ont besoin de ssh (je l'ai très peu utilisé pour pfSense). Donc cela reste un besoin très atypique ... (que vous garderez pour vous, cela importe peu)