VPN Performance bei S2S

-

Hallo zusammen

ich habe hier folgende Situation.

Wir haben hier 5 Standorte mit DSL/KOAX Kabel Anschlüssen und bekommen nun an einem 6 Standort Glasfaser geschaltet.

Die Glasfaserleitung ist Symmetrisch mit 1000/1000

Die anderen _Standorte haben wie gesagt klassich DSL 250/40 bzw Vodafone KAbel mit 1000/50 - alles theoretische Werte.Am Standort mit dem Glasfaser Anschluss sollen zukünftig die Server stehen primär RDP und ein paar andere Dienste - alles über VPN...

Ich habe jetzt mit einer Testumgebung mehrere Tests gemacht mittels Iperf um dem "gefühl dass das zähl läuft" mit Zahlen entgegen zu wirken.

Messe ich ohne VPN von Wan zu Wan (z.b: von VF Kabel zum Glasfaser Anschluss bekomme ich bei einer Parallelen Verbinung Werte zwischen 250 und 350Mbit (Glasfaser Upstream) bei mehreren parallelen Verbindungen sogar die theoretisch möglichen 850 - 950mbit.

Ich habe jetzt noch versuche unternommen mit OpenVpn und Wireguard - beides Site2Site und hier ist die Performance eher mau - openvpn - 50-70mbit - wireguard 60-100mbit.

Die Rechner auf denen PFSENSE läuft sind recht peformant ich kann mir nicht vorstellen dass die CPU hier das begrenzende element ist.

Daher die Frage - was mache ich falsch - habe ich fehler in der config oder ist es der falsche Ansatz ?

Bin für alle Ideen offen !

-

@gtrdriver said in VPN Performance bei S2S:

Ich habe jetzt noch versuche unternommen mit OpenVpn und Wireguard - beides Site2Site und hier ist die Performance eher mau

IPSec wäre noch eine Option.

Ohne Spaß, S2S, über die eine hohe Datenrate laufen soll, mache ich mit IPSec.

Mit iperf habe ich nicht getestet, doch laut dem, was die Traffic Graphen anzeigen, komme ich mit einer IPSec zwischen einer pfSense und einer OPNsense, jeweils virtualisiert mit 2 vCPUs, auf 900 Mbit.

Wireguard sollte dem Ruf nach auch performanter sein, als was du misst, damit habe ich aber keine Erfahrung.

-

@viragomann

Hi

danke für deine Rückmeldung !Mit IPSec kenne ich mich leider überhaupt nicht aus - weißt du zufälligerweise eine gute Anleitung für PFSENSE und IPSEC für eine S2S ?

Grüße

-

@gtrdriver

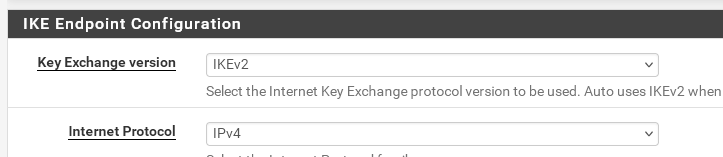

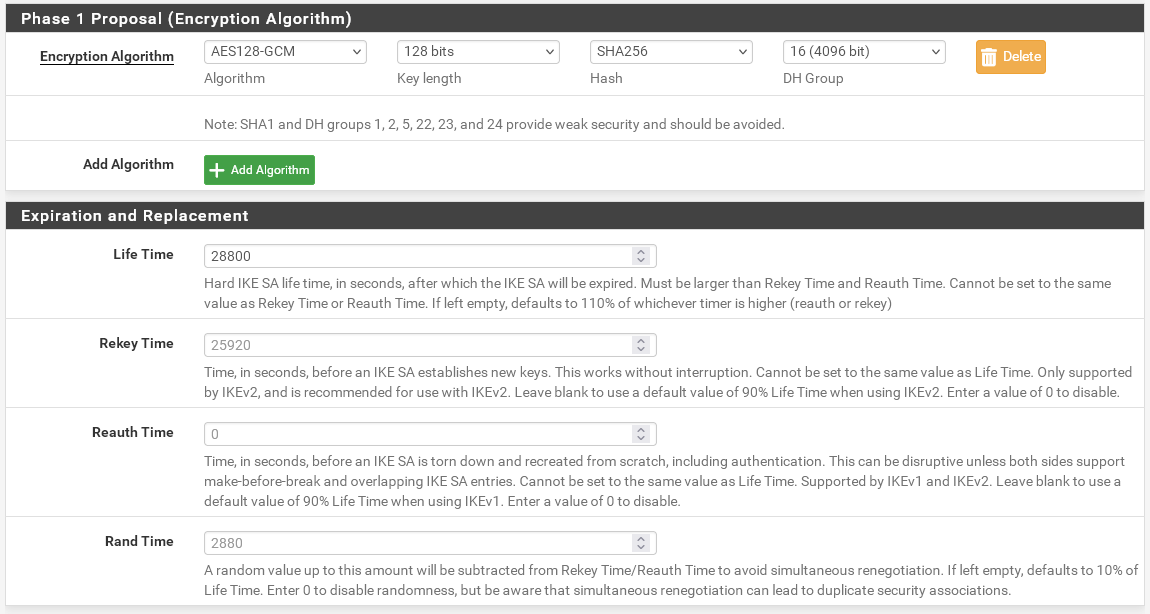

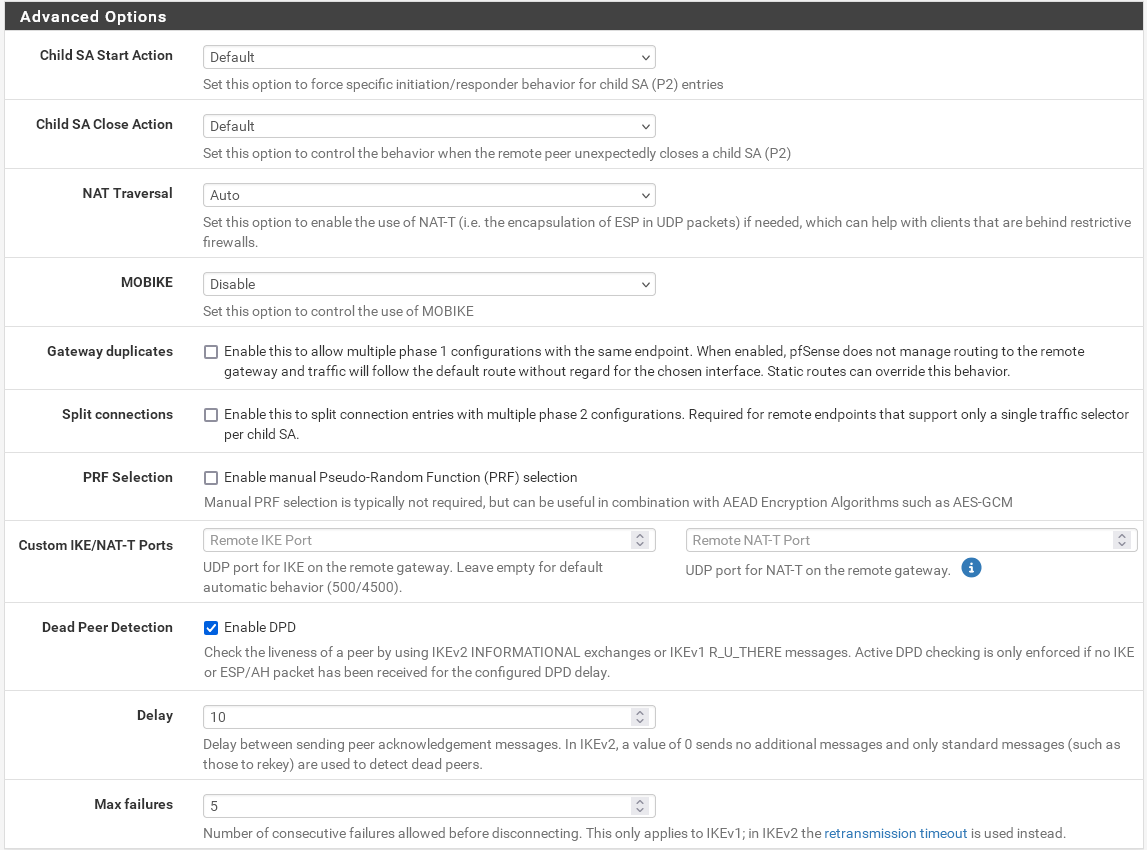

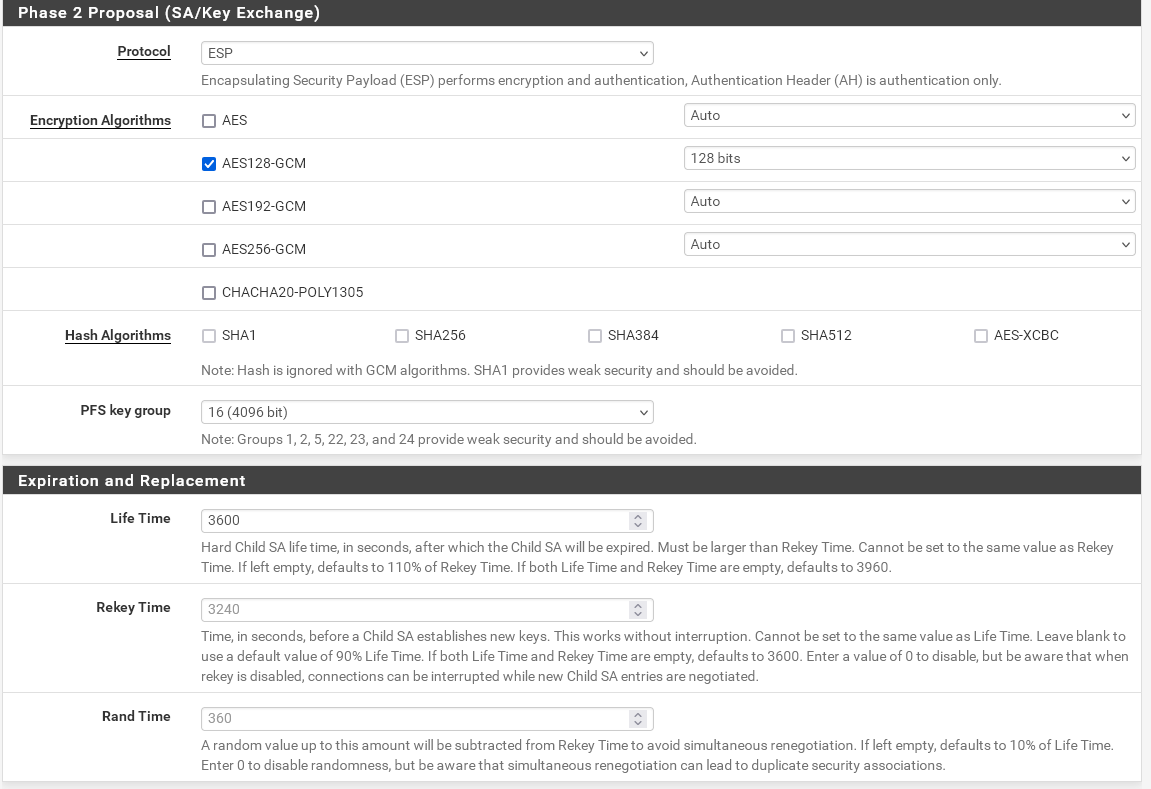

Nein. Doch so schwierig ist es nicht. Ich hatte auch mit nichts gestartet.Ich kann aber gerne meine Einstellungen teilen:

Eine kleiner Herausforderung für Neulinge sind vielleicht die Peer Identifier. Die müssen passen, damit eine Verbindung zustande kommt.

"My identifier" übermittelt die Instanz an die Remoteseite zur Identifikation. Im einfachen Fall ist das die Public WAN IP oder der FQDN.

Und bei "Peer identifier" ist das einzugeben, was die Remoteseite als ihren übermittelt. -

Wichtig die richtige MSS setzen, die beste für IPsec ist 1328, da hier immer ganze Blöcke übertragen werden können und das Padding gegen 0 geht.

Fahre hier auch mit IPsec zu mehreren Standorten und da geht das durch was die Leitung kann, wenn das kein SMB ist was bei hohen Latenzen halt total nutzlos wird.

Sprich, es muss schon was WAN optimiertes sein.Fahre leicht andere Einstellungen und DH 21 aber auf den + Kisten.

-

Ahja, ohne MSS Clamping waren es bei mir auch nur wenige Mbit/s.

Ich habe durch Herantasten einen maximalen MSS Wert von 1398 für meine Verbindung ermittelt. Ich wollte es eben wissen.

Für deine Verbindung könnte das aber auch schon zu hoch sein, daher also eher mit einem niedrigeren Wert beginnen. -

@gtrdriver auch nicht ganz unkritisch, ist da PPPoE im Spiel?

-

Hat nix mit rantasten zu tun sondern Mathematik:

https://packetpushers.net/blog/ipsec-bandwidth-overhead-using-aes -

@NOCling

Setzt aber voraus, dass man die Formel kennt. -

@slu hi ja pppoe ist im Spiel !

-

Hallo SLU - wie beschrieben - PPPoE ist im Spiel - aber das macht nicht die Pfsense Box sondern ein vorgeschalteter Router

Was gibt es in diesem Bezug zu beachten ?

-

@gtrdriver said in VPN Performance bei S2S:

PPPoE ist im Spiel - aber das macht nicht die Pfsense Box sondern ein vorgeschalteter Router

Dann kann die Kombination PPPoE auf der pfSense kein Problem sein. Der Router davor bringt die Leistung?

-

@slu

Hallo SLU - ja der vorgeschaltete Router bringt die Leistung (gemietet vom Anbieter) - aber ja die Tests bestätigen dass dieser nicht der Flaschenhals ist. -

Das kannst du nicht vergleichen da hier Protokolle im Einsatz sind die die MTU/MSS selbständig aushandeln.

Das musst du bei VPN halt selber sauber umsetzten und die MSS von 1328 ist die die immer funktioniert, weil selbst PPPoE und DS-Lite groß genug ist das die Pakete sauber durch laufen ohne Fragmentierung. -

@gtrdriver said in VPN Performance bei S2S:

Ich habe jetzt noch versuche unternommen mit OpenVpn und Wireguard - beides Site2Site und hier ist die Performance eher mau - openvpn - 50-70mbit - wireguard 60-100mbit.

Dann wird es vermutlich eher eine Geschichte Richtung MSS/MTU sein, die greift auch bei OVPN/WG. Genau die gleiche Diskussion, die jetzt mit IPsec losgetreten wurde, gilt genauso für andere VPNs. Plus dass OVPN wenigstens die Chance hat, auf TCP auszuweichen, was bei IPsec/WG nicht geht.

Daher würde ich bei OVPN mit DCO bleiben, das korrekt mit GCM aufsetzen (und checken, dass die Enden auch saubere Crypto Beschleunigung an haben etc.) und dann mal die MTU/MSS absenken. 1400, 1360, 1320, 1280, 1240... muss man sehen. Je nachdem was zwischen den beiden Enden sich abspielt, kann die MTU da in die Verbindung stark reinhauen.

Gestern erst mit einem Kunden eine IPsec Verbindung geprüft - ohne VPN ~200-250Mbps, mit VPN nur 50. MTU angepasst, gings direkt auf 150-200 hoch und alle waren mehr als happy.

Somit liegt das meistens SEHR wenig am VPN sondern mehr an den zusätzlichen Einstellungen.

Cheers

-

@JeGr Hi - das klingt interessant ... - du passt die MTU in den OpenVPN Custom Options an - richtig ?

Welche Verschlüsselungsverfahren verwendest du in diesem genannten fall ?

Verbindung via UDP oder TCP ?Grüße

-

@gtrdriver said in VPN Performance bei S2S:

Die Rechner auf denen PFSENSE läuft sind recht peformant ich kann mir nicht vorstellen dass die CPU hier das begrenzende element ist.

Kannst du mal bitte trotzdem die genauen daten der eingesetzten Hardware nennen, hat die Hardware Realtek NICs?

Ich haben 2 x Netgate 6100 an GLAS 1 Gbit/s symmetrisch und die macht das ordentlich mit OpenVPN (habe jetzt keinen iperf, deshalb kann ich keine werte liefern). Privat habe ich meine Netgate 6100 und die macht an meinem Internet Zugang mit PPPoE auch einen guten job.

-

Servus - klar gerne ...

Auf der Glasfaser Seite:

Glasfaser Router <Kupfer > 10G Switch auf VLAN < In House Glasfser> 10G Switch VLAN <Glasfaer> AMD EPYC Server mit 10G Modul

Client Seite:

KABEL/DSL Router <Kupfer> - HP-Thin Client (AMD Ryzen Embedded V1756B mit Quad BCM5719 Broadcom NIC)

-

Hallo zusammen

so - ich habe heute den halben tag damit verbracht verschiedene Test Szenarien durchzuspielen....

Szenario1:

Ich hab nen Server in einem Rechenzentrum stehen darauf ne pfsense - normalerweise mit Openvpn an einem Standort mit Wodafone Kabel angebunden.

Hier ergeben sich werte von 50-90mbit/s bei einem single Transfer

Bei 10 gleichzeitigen Transfers maximal 190mb/sHier habe ich jetzt mal IPSEC eingesetzt und nen IPSEC tunnel gemacht. und ja - Wow ...

Single Transfer 150mbit/s

Transfer mit 10 Parallelen Requestes - 890mbit/sSzenario2:

Am Standort mit der Glasfaser Nur den router des Anbieters und dahinter eine Hardware starke Pfsense - die gleichen Tests zum VF Kabel anschluss und zu 2 Telekom DSL Anschlüssen

Openvpn single 28-32mbit/s

Openvpn Multi - 60-75mbit/sIpsec single 30-32mbit/s

Ipsec Multi 62-70mbit/sIch habe dann noch mit der im Thread genannten MSS experimentiert - jedoch kaum einen Unterschied festgestellt.

Es dreht sich mir langsam aber sicher der Gedanke auf dass ich hier einsetzten kann was ich will - da Limitiert irgendwas am Anschluss / Anbieter des Glasfaser Anschlusses ....

Hat noch irgendwer eine Idee ?

-

Klingt dann ja nach einem Problem im Peering bei einem der Provider.