@m0nji Schwierig. Ich musste immer wieder verschiedene Doku oder Wiki Tools verwenden und so 100% bin ich mit keinem warm geworden, weswegen Doku meistens liegen bleibt weil es einfach zu nervig/komplex einzupflegen ist und damit dann extrem viel Zeit drauf geht :/

Persönlich würde ich am Ehesten zu einem/einer Art Wiki tendieren, in welchem verschiedene Dinge für schnelles dokumentieren gegeben sein sollten/müssten:

einfache Links, Verlinkung und Strukturierung

einfache Schreibweise für Formatierungen ohne stundenlang rumsuchen. Markdown, Textile egal, aber es sollte intuitiv sein und die meisten Sachen die man häufig braucht schnell und einfach während des Tippens schon flink supporten ohne dass man hinterher da extrem viel machen muss

einfaches copy&paste (und damit upload) auch von Bildern. Siehe hier im Forum, immer noch eines der MAXIMAL nervigsten Punkte, wenn man nicht einfach Mal schnell und dreckig damit "was da ist" einen Screenshot o.ä. hochladen und speichern kann. Am Tollsten natürlich noch, wenn damit auch noch einfache Markups hinterher im Bild möglich sind aber das ist Glanzparade, kein muss. Wichtig wäre eher, dass man hinterher ggf. das Bild auch einfach austauschen kann wenn mans nachbearbeitet hat.

einfaches copy&paste auch von Formatierungen

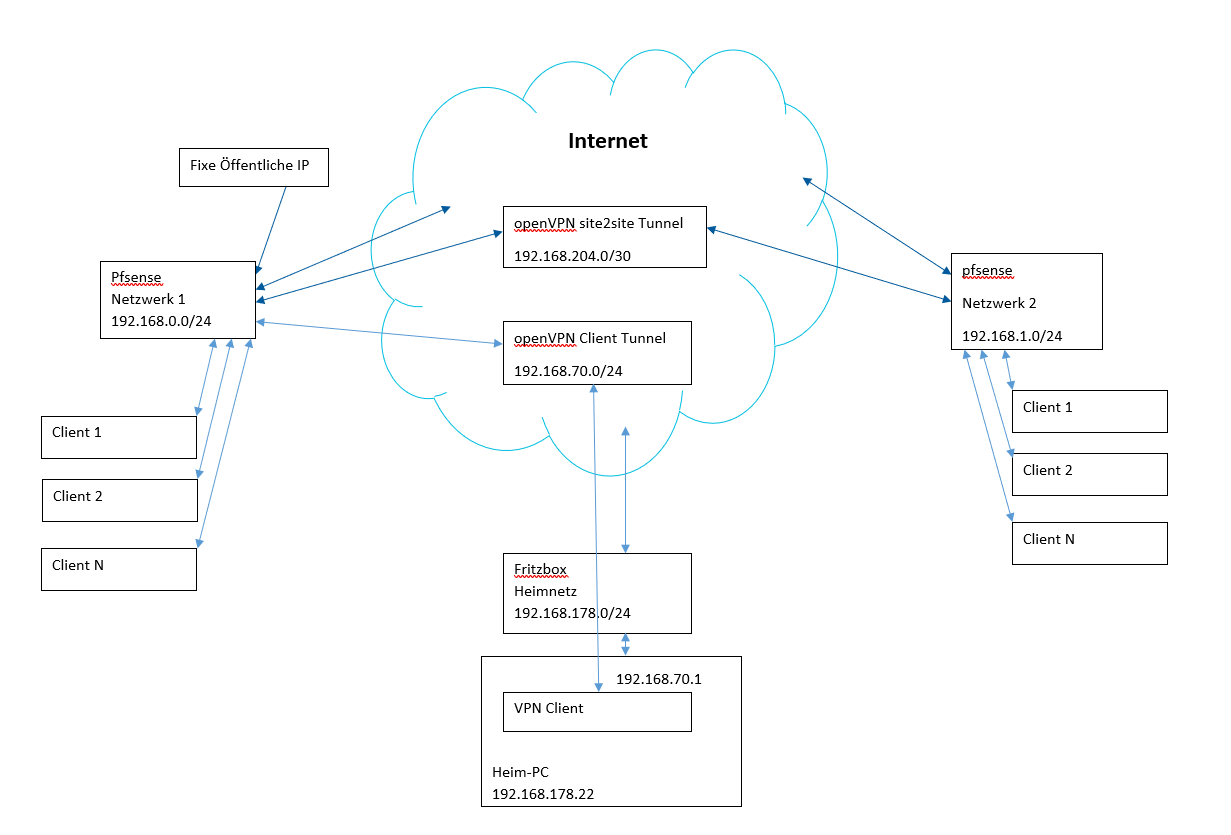

für Dokus rund um Netze und Logik wärs natürlich toll, wenn ggf. ein Tool wie Diagram o.ä. enthalten wäre. Da das ja inzwischen oft HTML/JS Tools sind lassen die sich ja einfacher einbinden als früher. Aber ein Netzplan ggf. sogar mit klickbaren Elementen ist halt in einer Doku/Wiki ein Träumchen

Ich hab mal lange mit Dokuwiki gearbeitet, was wirklich recht angenehm war, aber da haben eben die letzteren Features doch (damals) sehr gefehlt. Bei einem Kunden hab ich ein Wiki gesehen, was sehr viele der obigen Punkte abgedeckt hat und wenn man dann sieht, wie der nebenbei während wir seine Kiste konfigurieren einfach mal mitschreiben bzw. zeichnen kann - holy, das hätte ich auch gerne gehabt. Habe leider vergessen zu fragen was da alles drin steckt, aber gerade die Sache mit einfachem Bildupload und in Bilder noch fix was reinschreiben/anmerken oder markieren mit Highlighter oder Pfeilen ist halt schon genial.

Aber da wäre ich auch extrem an Input von anderen interessiert, was auf die Punkte so zutrifft und was ihr so einsetzt. In der Firma aktuell unsere Knowledgebase im Ticketsystem sowie Redmine für Backend Tasks und dort dann die integrierte Wiki/Doku Funktion, da bin ich aber nicht so glücklich mit, da Redmine da nicht gerade extrem userfreundlich ist was einfaches anhängen von Daten angeht.