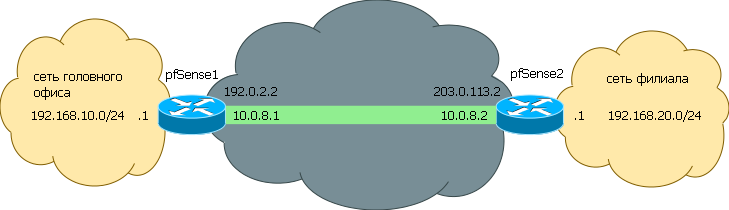

OpenVPN PSK: Site-to-Site инструкция для обсуждения

-

-

http://forum.pfsense.org/index.php/topic,58764.msg316116.html#msg316116

Вот так вот подвисло все -

Спасибо за развернутый мануал.

Не поверишь, но у меня нет в продакшене ни ovpn, ни ospf. Просто самому стало интересно и вопросы эти в последнее время как-то часто стали вставать в сообшестве.

Если можно, закрепи тему вверху или в FAQ. Чую не раз еще к этому вернемся)) -

Спасибо за развернутый мануал.

Не поверишь, но у меня нет в продакшене ни ovpn, ни ospf. Просто самому стало интересно и вопросы эти в последнее время как-то часто стали вставать в сообшестве.

Если можно, закрепи тему вверху или в FAQ. Чую не раз еще к этому вернемся))Уже в FAQ. Аналогично, хотелось заняться этой темой, но времени катастрофически не хватает.

-

Спасибо за развернутый мануал.

Не поверишь, но у меня нет в продакшене ни ovpn, ни ospf. Просто самому стало интересно и вопросы эти в последнее время как-то часто стали вставать в сообшестве.

Если можно, закрепи тему вверху или в FAQ. Чую не раз еще к этому вернемся))Уже в FAQ. Аналогично, хотелось заняться этой темой, но времени катастрофически не хватает.

О! Спасиб! Из-за такой зарплаты что ли у меня времени вагон? Надо пересмотреть приоритеты))

-

Инструкция и правда очень хорошая, счас ее протестим на все и будет серьезный мануал!

-

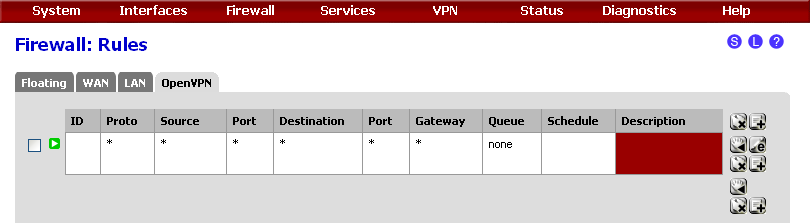

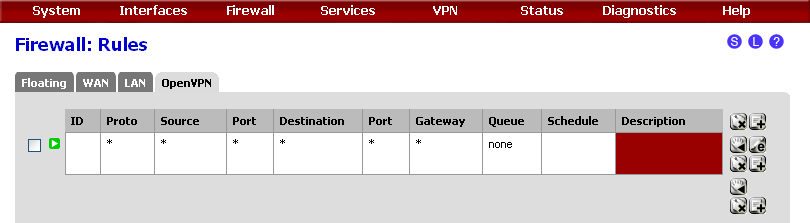

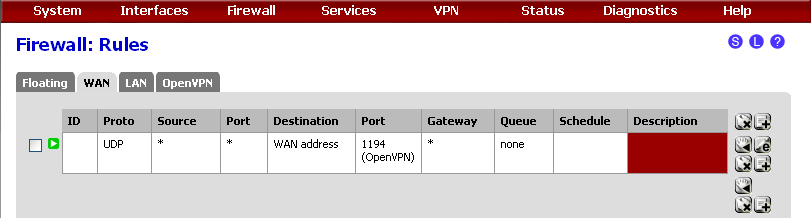

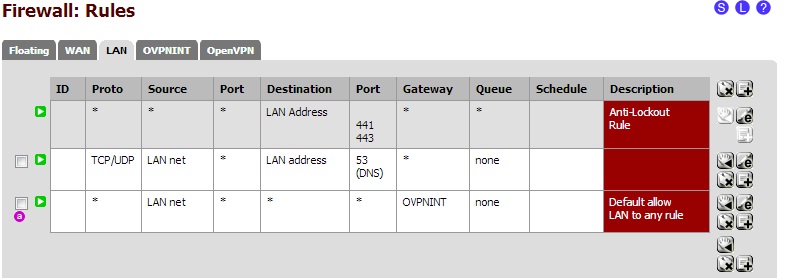

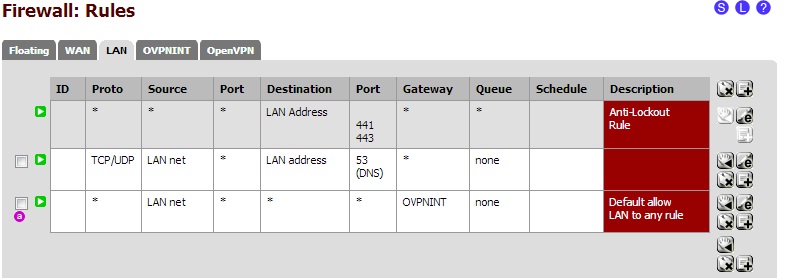

Переходим в Firewall -> Rules на вкладку LAN и приводим правила к такому виду:

То есть дефолтному правилу мы назначили новый gateway, а над дефолтным сделали еще правило для доступа из LAN к DNS Forwarder'у pfSense, иначе бы эти запросы полетели в новый gateway т.е. в никуда.

Этого я не пойму, как антилок по дефолту вынести из фаервола?

У меня на виртуальном интерфейсе интернет есть, а вот на лане и на ване нету…

Ping output:

PING www.ru (194.87.0.50) from 192.168.1.10: 56 data bytes--- www.ru ping statistics ---

3 packets transmitted, 0 packets received, 100.0% packet lossПлюс, если не прописать в генерале днс по дефолту, то ничего не получится даже на интерфейса виртуальном у клиента

-

Пока объяснял уже сам все понял. Дела… Сегодня заставил наконец бегать OSPF по OpenVPN между работой и домашним микротиком. Полгода назад неделю на это убил безрезультатно. Пришлось править quagga_ospfd.inc

-

короче счас все опишу что творится ) погодите

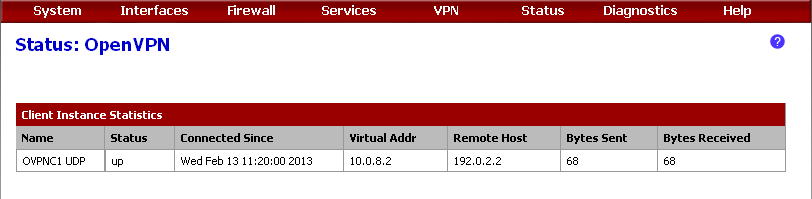

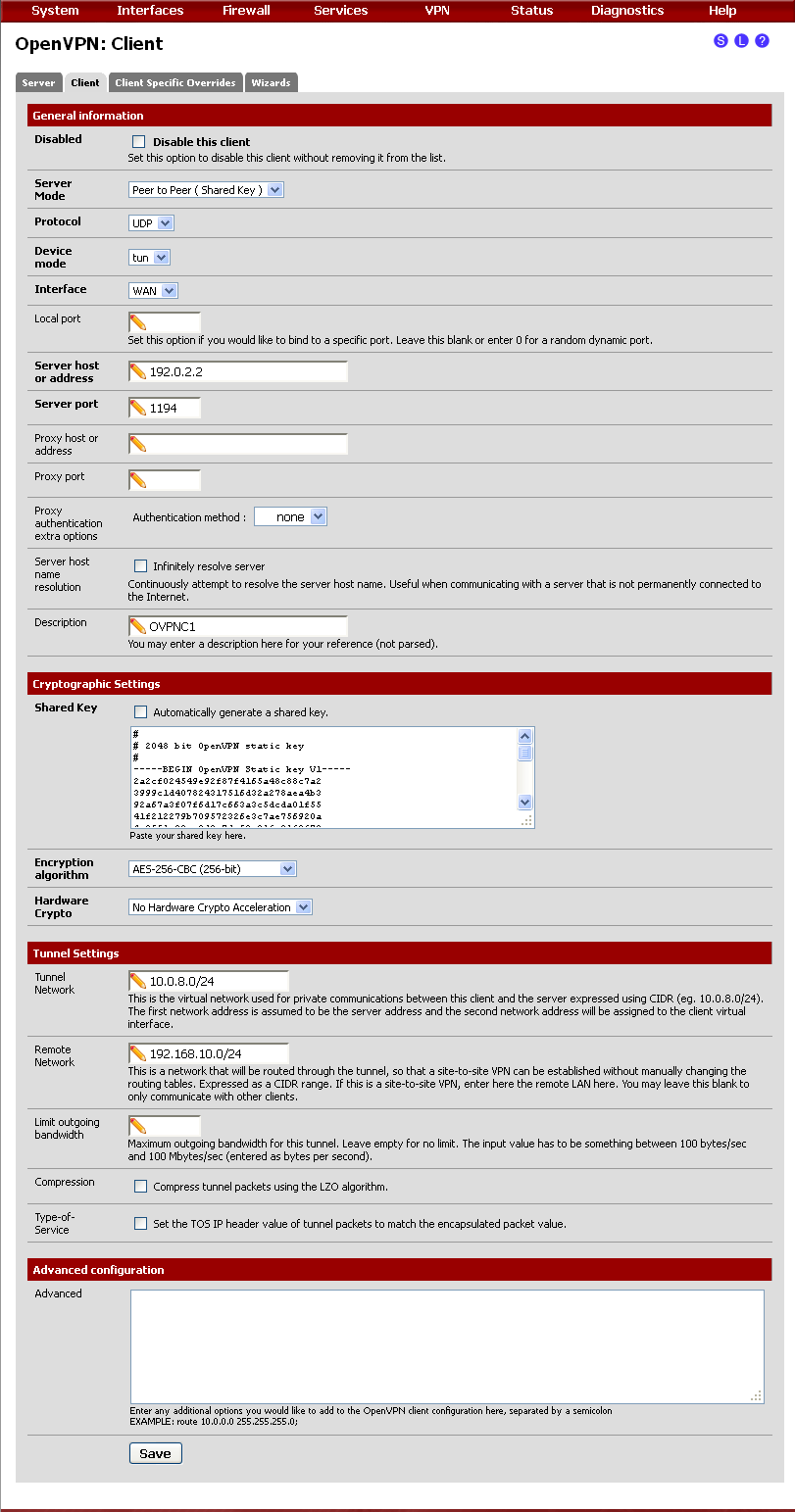

Клиент:

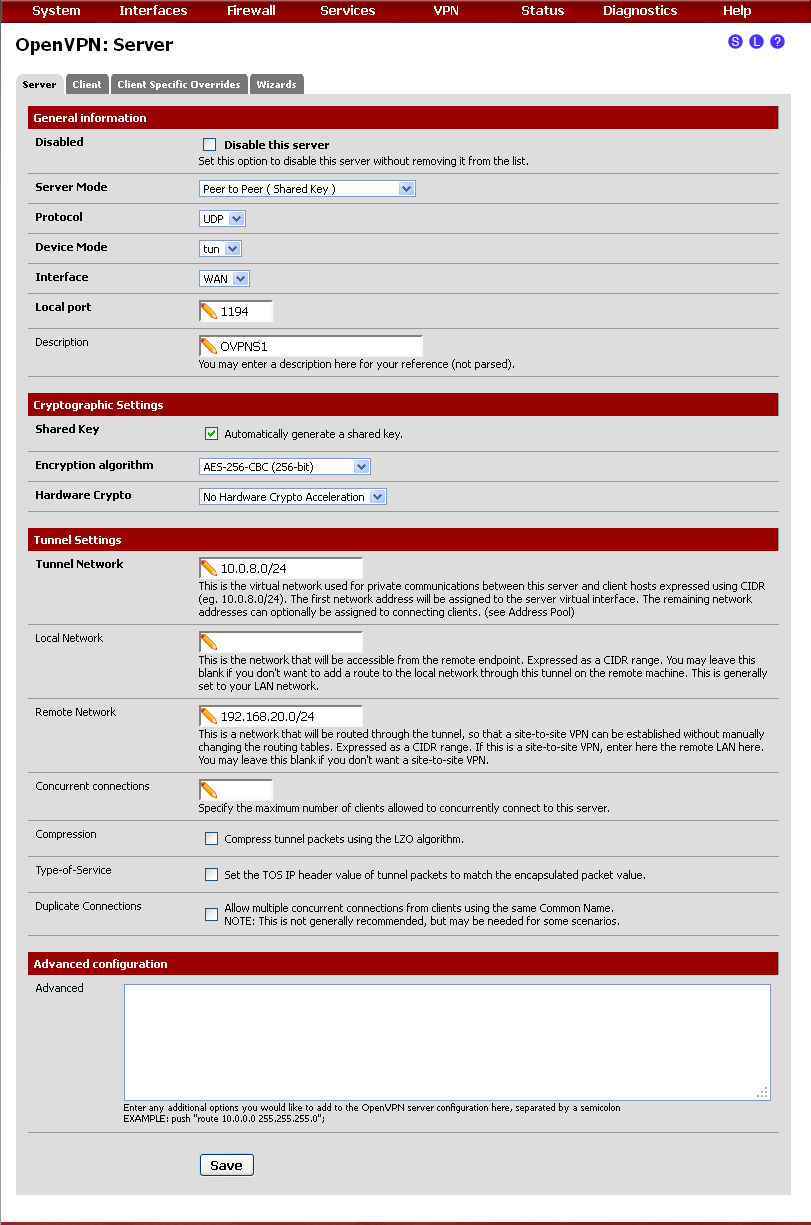

Сервер:

Творится следующее:

На клиентской части сам пфсенс в нет невыходит (я немогу смотреть пакеты)

Со стороны клиента подсеть не может выйти в интернет…

ДНС сервера не выдаются... -

На сервере Outbound NAT для 192.168.1.0/24 интерфейс не VPN, а PPPOE должен быть.

-

Все работает! Мануалы супер! Автор красавчик!

-

Хорошая инструкция. Было бы неплохо нарисовать ещё мануал IP2IP+IPSec, как более орднунг.

-

Провайдер подкинул еще одну делему.

Дело в том, что он мне назначил для точки подключения 1 адрес 10.1.1.0/30. То есть их порт будет занимать 10.1.1.1/30 и далее мой серв с впн 10.1.1.2/30. Во второй точке они мне назначили 10.1.2.0/30 то есть 10.1.2.1/30 это их порт и 10.1.2.2/30 это клиентская моя коробка с сенсом. Кто о опыту скажет как быть? А то ездить между филиалами не айс(

Хороо бы это в ман добавить а то елеком так всех подключаетЯ сделал так:

На сервере

Ну а на клиенте гейт 10.10.2.1/30 и роутинг до 10.10.1.0/30 через него.

пингует с 10.10.1.2/30 порт на другой стороне 10.10.2.1/30, поидее все должно быть нормально?

Вобщем ничего не работает. Понять не могу. Логи заканчиваются на том что опен правильно определил локал и ремоут и все. Через пинг пиршуется удаленный порт, сам сенс не пингуется… -

Почему в тексте 10.1.1.0/30, а на скринах 10.10.1.1?

-

Почему в тексте 10.1.1.0/30, а на скринах 10.10.1.1?

10.10 правильно

Вобщем в чем состоит дело. Все было настроено на 10.1.1.0/30.

Потом пров сделал так:

в офисе 1 он назначил подсеть 10.10.1.0/30, то есть 10.10.1.1/30 это порт а 10.10.1.2/30 это сенс сервер впн.

в офисе 2 он назначил подсеть 10.10.2.0/30, то есть 10.10.2.1/30 это порт а 10.10.2.2/30 это сенс клиент впн.

Я прописал роутинги как описано выше.

Картина такая:

На сервере (10.10.1.2/30) я могу пингануть 10.10.2.1/30. При этом 10.10.1.1/30 не пингуется

На клиенте (10.10.2.2/30) я могу пинговать 10.10.2.1/30 и 10.10.1.1/30, не пингуется 10.10.1.2.

Не могу понять почему не пингуется сам порт 10.10.1.1/30 с сервера 10.10.1.2/30…

Мне кажется что нат режет трафик. А может и нет.

Лог ВПН с клиента:Feb 18 19:23:29 openvpn[22850]: UDPv4 link local (bound): [AF_INET]10.10.2.2 Feb 18 19:23:29 openvpn[22850]: UDPv4 link remote: [AF_INET]10.10.1.2:1194 Feb 18 19:23:29 openvpn[22850]: write UDPv4: No route to host (code=65) Feb 18 19:23:29 openvpn[22850]: write UDPv4: No route to host (code=65) Feb 18 19:23:30 openvpn[22850]: write UDPv4: No route to host (code=65) Feb 18 19:23:31 openvpn[22850]: write UDPv4: No route to host (code=65) Feb 18 19:24:29 openvpn[22850]: Inactivity timeout (--ping-restart), restarting Feb 18 19:24:29 openvpn[22850]: SIGUSR1[soft,ping-restart] received, process restarting Feb 18 19:24:31 openvpn[22850]: NOTE: the current --script-security setting may allow this configuration to call user-defined scripts Feb 18 19:24:31 openvpn[22850]: Re-using pre-shared static key Feb 18 19:24:31 openvpn[22850]: Preserving previous TUN/TAP instance: ovpnc1 Feb 18 19:24:31 openvpn[22850]: UDPv4 link local (bound): [AF_INET]10.10.2.2 Feb 18 19:24:31 openvpn[22850]: UDPv4 link remote: [AF_INET]10.10.1.2:1194 -

Хорошая инструкция. Было бы неплохо нарисовать ещё мануал IP2IP+IPSec, как более орднунг.

Не рекомендуют разработчики использовать IPSEC, если OpenVPN поддерживается на обеими соединяемыми сторонами. Впрочем, GRE/GIF over IPSEC + OSPF я настроил, хотя и не без плясок с бубном))

-

Не рекомендуют разработчики использовать IPSEC

Разработчики чего? Сенса, IPSec'a, OpenVPN'a? А то, что переход с openvpn на ipsec даёт значительное снижение нагрузки на маршрутизатор и нехилое увеличение скорости соединения про это разработчики "забыли"? А может вообще не знают? Кароче, меньше слушать надо таких разработчиков. :D

-

Не рекомендуют разработчики использовать IPSEC

Разработчики чего? Сенса, IPSec'a, OpenVPN'a? А то, что переход с openvpn на ipsec даёт значительное снижение нагрузки на маршрутизатор и нехилое увеличение скорости соединения про это разработчики "забыли"? А может вообще не знают? Кароче, меньше слушать надо таких разработчиков. :D

Разработчики pfSens'a конечно, здесь мы вроде как его обсуждаем, но вам безусловно виднее))

http://forum.pfsense.org/index.php/topic,51551.0.html -

Небольшое замечание по настройке OSPF. Не надо делать как на картинках выше. Во-первых, в пакет Quagga OSPF сейчас добрые люди прислали коммит, который не дает сервису OSPFd запустится, если у вас что-то прописано в Disable Redistribution. Во-вторых, даже если это починят, прописывать туда что-либо нет нужды и вообще неправильно.

Т.е. в Global Settings снимаем галку с Redistribute connected subnets и вычищаем все Disable Redistribution. Идем на вкладку Interface Settings и добавляем там наш LAN интерфейс, в настройках которого ставим галку Interface is Passive.

Этого достаточно для того, чтобы соседи по OSPF узнали маршрут в вашу локальную сеть, и такая настройка более лучше соответствует принципам OSPF. -

Сети для самых маленьких. Часть седьмая. VPN

http://linkmeup.ru/blog/50.html