Ich habe auf dem Client zum Test mal eine etwas größere Datei heruntergeladen und siehe da: Der Traffic erhöht sich in der Folge tatsächlich bei beiden VPN-Verbindungen. Somit scheinen beide Tunnel wohl kaskadiert zu laufen.

Mein aktuelles Setup funktioniert allerdings anscheinend nur solange, bis es zur nächtlichen Zwangstrennung kommt. Anschließend werden beide VPN-Tunnel zwar wieder verbunden, aber der Client hat trotzdem keinen Internetzugang.

Erst wenn ich beim VPN-Client PIA_SCHWEIZ das Interface einmal manuell von PIA_LUXEMBURG auf WAN und wieder zurück auf PIA_LUXEMBURG stelle, hat der Client im LAN wieder Zugang zum Internet.

Hat jemand eine Idee woran dies liegen könnte?

In den Logs der pfSense zu Open-VPN sieht es folgendermaßen aus:

Feb 10 03:30:01 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:01 openvpn 736 write UDPv4: No route to host (code=65)

Feb 10 03:30:01 openvpn 736 write UDPv4: No route to host (code=65)

Feb 10 03:30:01 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:02 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:02 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:03 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:03 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:04 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:04 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:05 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:05 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:05 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:05 openvpn 736 write UDPv4: No route to host (code=65)

Feb 10 03:30:06 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:06 openvpn 736 write UDPv4: No route to host (code=65)

Feb 10 03:30:06 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:06 openvpn 736 write UDPv4: No route to host (code=65)

Feb 10 03:30:07 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:07 openvpn 736 write UDPv4: No route to host (code=65)

Feb 10 03:30:07 openvpn 52072 write UDPv4: No route to host (code=65)

Feb 10 03:30:07 openvpn 736 write UDPv4: No route to host (code=65)

Feb 10 03:30:18 openvpn 736 event_wait : Interrupted system call (code=4)

Feb 10 03:30:18 openvpn 736 SIGTERM received, sending exit notification to peer

Feb 10 03:30:19 openvpn 736 /usr/local/sbin/ovpn-linkdown ovpnc2 1500 1552 10.2.112.73 255.255.255.0 init

Feb 10 03:30:19 openvpn 736 SIGTERM[soft,exit-with-notification] received, process exiting

Feb 10 03:30:19 openvpn 74448 WARNING: file '/var/etc/openvpn/client2/up' is group or others accessible

Feb 10 03:30:19 openvpn 74448 OpenVPN 2.5.2 amd64-portbld-freebsd12.2 [SSL (OpenSSL)] [LZO] [LZ4] [MH/RECVDA] [AEAD] built on Nov 15 2021

Feb 10 03:30:19 openvpn 74448 library versions: OpenSSL 1.1.1k-freebsd 25 Mar 2021, LZO 2.10

Feb 10 03:30:19 openvpn 75337 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Feb 10 03:30:19 openvpn 75337 WARNING: experimental option --capath /var/etc/openvpn/client2/ca

Feb 10 03:30:19 openvpn 75337 TCP/UDP: Preserving recently used remote address: [AF_INET]5.253.204.107:1198

Feb 10 03:30:19 openvpn 75337 UDPv4 link local (bound): [AF_INET]217.xxx.xxx.xxx:0

Feb 10 03:30:19 openvpn 75337 UDPv4 link remote: [AF_INET]5.253.204.107:1198

Feb 10 03:30:19 openvpn 75337 WARNING: 'link-mtu' is used inconsistently, local='link-mtu 1569', remote='link-mtu 1542'

Feb 10 03:30:19 openvpn 75337 WARNING: 'auth' is used inconsistently, local='auth SHA256', remote='auth SHA1'

Feb 10 03:30:19 openvpn 75337 WARNING: 'keysize' is used inconsistently, local='keysize 256', remote='keysize 128'

Feb 10 03:30:19 openvpn 75337 WARNING: 'comp-lzo' is present in remote config but missing in local config, remote='comp-lzo'

Feb 10 03:30:19 openvpn 75337 [luxembourg404] Peer Connection Initiated with [AF_INET]5.253.204.107:1198

Feb 10 03:30:19 openvpn 75337 Options error: option 'redirect-gateway' cannot be used in this context ([PUSH-OPTIONS])

Feb 10 03:30:19 openvpn 75337 Options error: option 'route-ipv6' cannot be used in this context ([PUSH-OPTIONS])

Feb 10 03:30:19 openvpn 75337 Options error: option 'dhcp-option' cannot be used in this context ([PUSH-OPTIONS])

Feb 10 03:30:19 openvpn 75337 TUN/TAP device ovpnc2 exists previously, keep at program end

Feb 10 03:30:19 openvpn 75337 TUN/TAP device /dev/tun2 opened

Feb 10 03:30:19 openvpn 75337 /sbin/ifconfig ovpnc2 10.9.112.52 10.9.112.1 mtu 1500 netmask 255.255.255.0 up

Feb 10 03:30:19 openvpn 75337 /usr/local/sbin/ovpn-linkup ovpnc2 1500 1552 10.9.112.52 255.255.255.0 init

Feb 10 03:30:19 openvpn 75337 WARNING: this configuration may cache passwords in memory -- use the auth-nocache option to prevent this

Feb 10 03:30:19 openvpn 75337 Initialization Sequence Completed

Feb 10 03:31:00 openvpn 52072 [zurich402] Inactivity timeout (--ping-restart), restarting

Feb 10 03:31:00 openvpn 52072 SIGUSR1[soft,ping-restart] received, process restarting

Feb 10 03:31:05 openvpn 52072 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Feb 10 03:31:05 openvpn 52072 TCP/UDP: Preserving recently used remote address: [AF_INET]212.102.37.200:1198

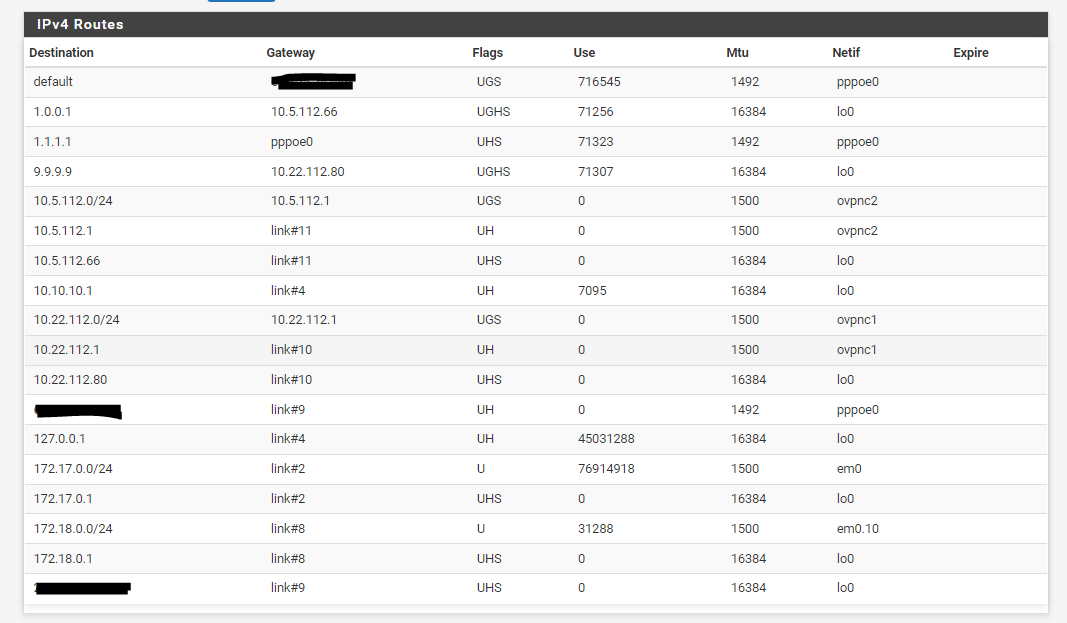

Feb 10 03:31:05 openvpn 52072 TCP/UDP: Socket bind failed on local address [AF_INET]10.2.112.73:0: Can't assign requested address (errno=49)

Feb 10 03:31:05 openvpn 52072 Exiting due to fatal error

Feb 10 03:31:05 openvpn 52072 /usr/local/sbin/ovpn-linkdown ovpnc1 1500 1622 10.23.112.116 255.255.255.0 init

Feb 10 03:32:00 openvpn 76840 WARNING: file '/var/etc/openvpn/client1/up' is group or others accessible

Feb 10 03:32:00 openvpn 76840 OpenVPN 2.5.2 amd64-portbld-freebsd12.2 [SSL (OpenSSL)] [LZO] [LZ4] [MH/RECVDA] [AEAD] built on Nov 15 2021

Feb 10 03:32:00 openvpn 76840 library versions: OpenSSL 1.1.1k-freebsd 25 Mar 2021, LZO 2.10

Feb 10 03:32:00 openvpn 77162 NOTE: the current --script-security setting may allow this configuration to call user-defined scripts

Feb 10 03:32:00 openvpn 77162 WARNING: experimental option --capath /var/etc/openvpn/client1/ca

Feb 10 03:32:00 openvpn 77162 TCP/UDP: Preserving recently used remote address: [AF_INET]212.102.37.60:1198

Feb 10 03:32:00 openvpn 77162 UDPv4 link local (bound): [AF_INET]10.9.112.52:0

Feb 10 03:32:00 openvpn 77162 UDPv4 link remote: [AF_INET]212.102.37.60:1198

Feb 10 03:32:00 openvpn 77162 WARNING: 'link-mtu' is used inconsistently, local='link-mtu 1569', remote='link-mtu 1542'

Feb 10 03:32:00 openvpn 77162 WARNING: 'auth' is used inconsistently, local='auth SHA256', remote='auth SHA1'

Feb 10 03:32:00 openvpn 77162 WARNING: 'keysize' is used inconsistently, local='keysize 256', remote='keysize 128'

Feb 10 03:32:00 openvpn 77162 WARNING: 'comp-lzo' is present in remote config but missing in local config, remote='comp-lzo'

Feb 10 03:32:00 openvpn 77162 [zurich404] Peer Connection Initiated with [AF_INET]212.102.37.60:1198

Feb 10 03:32:00 openvpn 77162 Options error: option 'redirect-gateway' cannot be used in this context ([PUSH-OPTIONS])

Feb 10 03:32:00 openvpn 77162 Options error: option 'route-ipv6' cannot be used in this context ([PUSH-OPTIONS])

Feb 10 03:32:00 openvpn 77162 Options error: option 'dhcp-option' cannot be used in this context ([PUSH-OPTIONS])

Feb 10 03:32:00 openvpn 77162 TUN/TAP device ovpnc1 exists previously, keep at program end

Feb 10 03:32:00 openvpn 77162 TUN/TAP device /dev/tun1 opened

Feb 10 03:32:00 openvpn 77162 /sbin/ifconfig ovpnc1 10.17.112.127 10.17.112.1 mtu 1500 netmask 255.255.255.0 up

Feb 10 03:32:00 openvpn 77162 /usr/local/sbin/ovpn-linkup ovpnc1 1500 1552 10.17.112.127 255.255.255.0 init

Feb 10 03:32:00 openvpn 77162 WARNING: this configuration may cache passwords in memory -- use the auth-nocache option to prevent this

Feb 10 03:32:00 openvpn 77162 Initialization Sequence Completed