Ah ich war nur blind. Die Antwort steht direkt bei Reddit unter dem zitierten Beitrag, da war nur jemand zu faul zu suchen oder zu verlinken.

Statement von kphilips:

You know....you try to get a solid 8 hours of sleep and this is what you wake up to.....sips my cup of tea.....OK here we go:

There is no super secret backdoor into your firewall and we certainly aren't going to just remote into your firewall (even if we could) without your permission, whether on pfSense CE or pfSense Plus. Anyone who has ever opened a TAC ticket that required us to remote in to take a look knows that we explicitly ask for access via a firewall rule from a specific source subnet on our network or we do a screensharing session, whichever the end user is most comfortable with. And if they're not comfortable with either, we do our best to accommodate.

The point I was trying to make with the iTunes joke is that legal verbage is a funny thing. Kind of like those funny laws you hear about in a random town in Minnesota where you're not allowed to have a shark in a bathtub on your lawn after midnight or whatever. As an outsider looking in, I'd imagine being a person in legal is a lot of CYA, so what I was TRYING to say is don't mistake a random line in a EULA as maliciousness.

I'm not a lawyer and nobody else that mods this subreddit from Netgate is either, to my knowledge. We're all volunteers who take time out of our day to provide answers to things like tech support questions. In fact, I'm responding to this right now outside of normal working hours for me. The reason I locked the other threads is because anyone here commenting on it, beyond what I've said, would be futile. Reddit isn't an appropriate place for these kinds of questions. If you're a Netgate customer who has questions about our products and the licensing for them, as I said, reach out to Netgate directly and ask. Our phone number and emails are right on our web site.

I get it. Reddit, and the internet at large, LOVES drama and burns it like a red hot coal engine running down the tracks at 500 mph, but Netgate isn't big brother and we're not putting backdoor software into your firewall.

I hope the above is enough to satisfy concerns. If it's not, I'm sorry and I encourage you to reach out via an appropriate channel. Like I said in my previous response I'm locking this thread as well (just like I said I would). Please refrain from trying to continue opening threads like this for the reasons above.

I sincerely hope you all are having a wonderful weekend and a great day. Take care.

Blumige Sprache beiseite gelassen, kurz zu den Punkten:

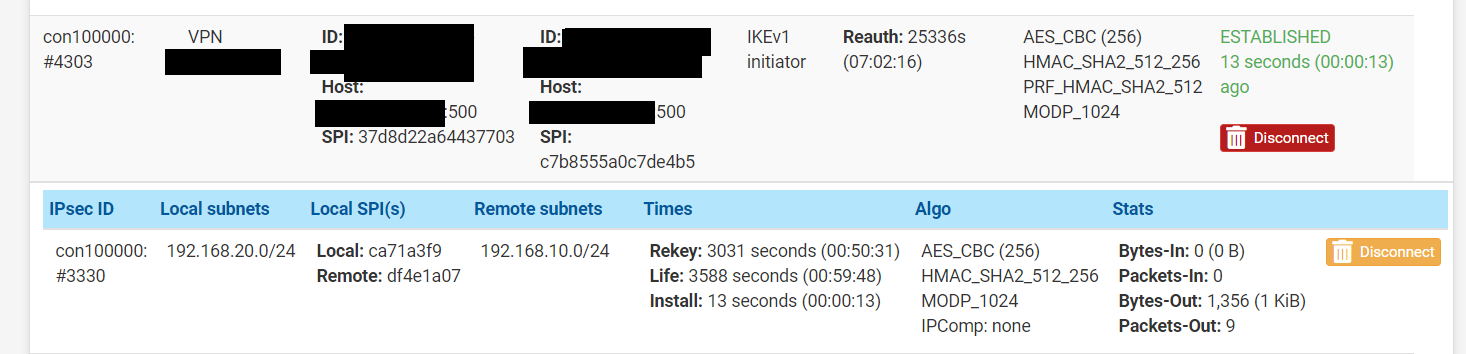

...remote into system...: Ja da hat er recht und das deckt sich mit unserer Erfahrung mit dem Netgate Team und den Supportern. Wenn die wirklich mal access anfordern (und das tun sie im Ticket gezielt nachdem sie Infos vorher anfordern etc., da wird nicht einfach gesagt ja wir machen alles selbst) dann gezielt von ihrem Support Subnetz und mit einem Extra User für sie damit es nachvollziehbar bleibt. Oder es gibt nen Screenshare mit dem Supporter.

reach out to Netgate: Auch nicht falsch, wenn man eine EULA nicht abnicken will oder fragen dazu hat, dann meldet man sich eben bei der Firma. JA, natürlich kann man jetzt anführen, dass sie es doch einfach alles selbst hier posten sollen, aber ganz ehrlich, es wird gerade im Zuge der Plus Migration wieder so viel FUD und Kram betrieben, dass das mehrere Vollzeit Jobs wären, jeden Tag hier im Forum+Reddit+Twitter+whatever jede Sorge und jedes Gerücht zu entkräften. Und dann hat man noch die Aluhüte, die dann die Entkräftung nehmen um zu sagen "ja das wird jetzt aber extra hart dementiert, da MUSS dann ja was dran sein!!11elf". Ist halt wie die Covid-Diskussion, wenn jemand "seine Meinung" hat, wirst die Diskussion unsinnig, die Person findet dann immer irgendwas um sich ihren Standpunkt zu bekräftigen.

Auf einen Punkt muss ich aber hinweisen:

@nonick said in pfSense 2.6.0 oder pfSense+:

Evaluator agrees to provide Netgate personnel full and free access to the Product, including remote access, subject to the Evaluator’s security regulations, for the purpose of observing the testing and performance of the Product.

Da wird bspw. explizit genannt "Zugriff auf das Produkt - gemäß Vorgabe/Maßgabe/Security Policy des Testers! - zum Zwecke der Begutachtung des Tests und der Performance des Produkts.

Gemäß den Vorgaben des Testenden ist hier im Regelfall der Knackpunkt. Wenn meine Vorgabe ist, mein Labor/Testumgebung ist heilig und da schaut keiner rein, dann schaut da keiner rein. Blöd gesagt.

Der Punkt ist, es geht in dem zweiten Punkt explizit um einen "Testenden". Evaluator. Meiner Ansicht nach sichert man sich da ab, dass man ggf. mal anonyme Metriken anfrägt o.ä. wenn man von ner (großen) Firma "diverse" Testlizenzen angefragt bekommt. Ständig. Viele. Wenn mir bspw. FORD o.ä. ständig Anfragen reinschickt "need pfSense Plus testing/eval license for our new lab in Canada...", "our new lab in Germany...", "our new lab in Tokyo...", dann würde ich da auch reingrätschen und sagen Moooooment mal! 30 Labore mit CARP (x2 Lizenzen) rund um die Welt die "alle testen müssen"?

Ich glaube nicht Tim!

Und wie gesagt der erste Punkt mit dem Tracking/Disable Feature ist meiner Mutmaßung nach zweigeteilt.

wird es um die NID und die Token Generierung gehen, was ja u.a. dann bei Paketupdates als User Agent mitgeschickt wird, damit man unterscheiden kann ob die Kiste das Plus Repo verwenden darf oder nicht. Das ist ja völlig legitim, kann aber eben getrackt werden wie ein User/Pass in der Repo URL auch geloggt werden kann. Daher muss das auch ins Legal Agreement dass man das weiß

denke ich, dass es auch um zukünftige Absicherung geht, da man ja bereits (indirekt) angekündigt hat, dass es später auch Dienste geben könnte, die man noch "on top" auf die Plus zusätzlich anbietet/verkauft und diese müssen ja auch über eine Möglichkeit verfügen geprüft zu werden, ob man "noch Kunde von Plus+SuperDuperBlocklist" oder nur noch "Plus" Kunde ist. Also muss es "enable/disable" von Funktionen geben.

Daher bin ich auch hier eher pragmatisch und sage "wird wieder viel Lärm gemacht um wenig Background".

Ich kann das Fass gern mal versuchen über den Partner Channel/Mail aufzumachen, aber ich denke wie ausgeführt eher, dass es hier um "Legaleese" (Rechtsverdreher-Arsch-an-die-Wand-Formulierungskram) geht als um hands down Drama Facts.

Cheers und take care!

\jens