@Blumagine said in IPv6 Konfiguration:

@JeGr Hallo,

danke schon einmal für deine Hilfe,

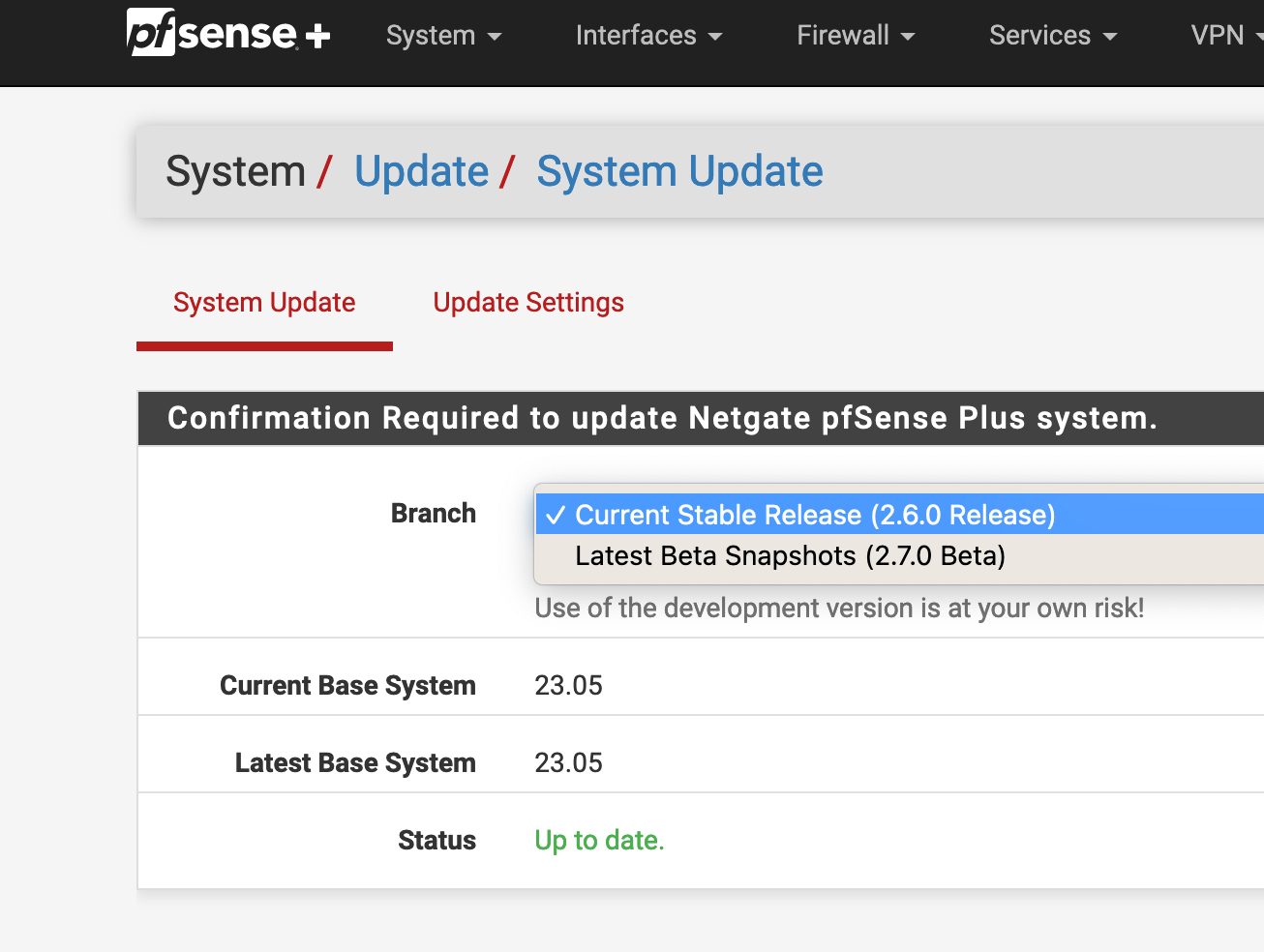

folgende Konfiguration - ich habe bei einem Dritten einen Hetzner Dedicated Server gemietet. Auf diesem läuft ein Hyper-V mit drei VMs.

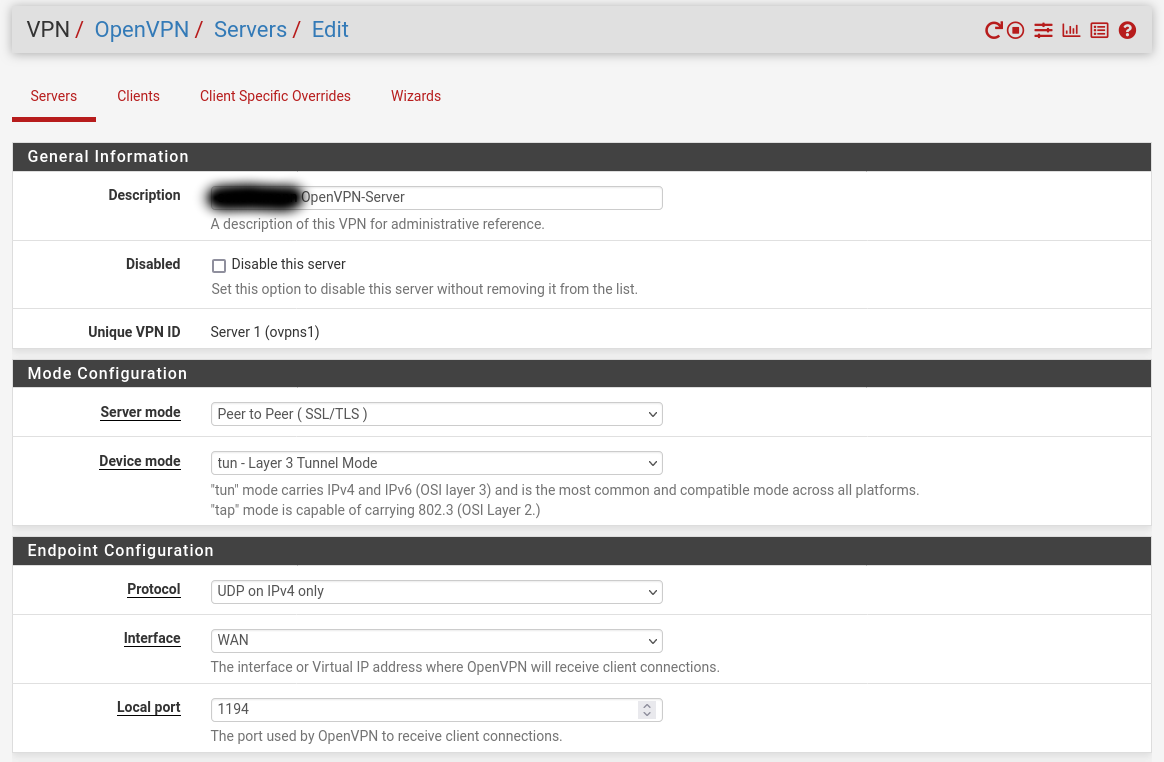

VM pfsense, WAN geht direkt durch auf Hetzner LAN, LAN geht auf virtuellen Hyper-V-Switch

2./3. Windows Server mit LAN am Hyper-V-Switch.

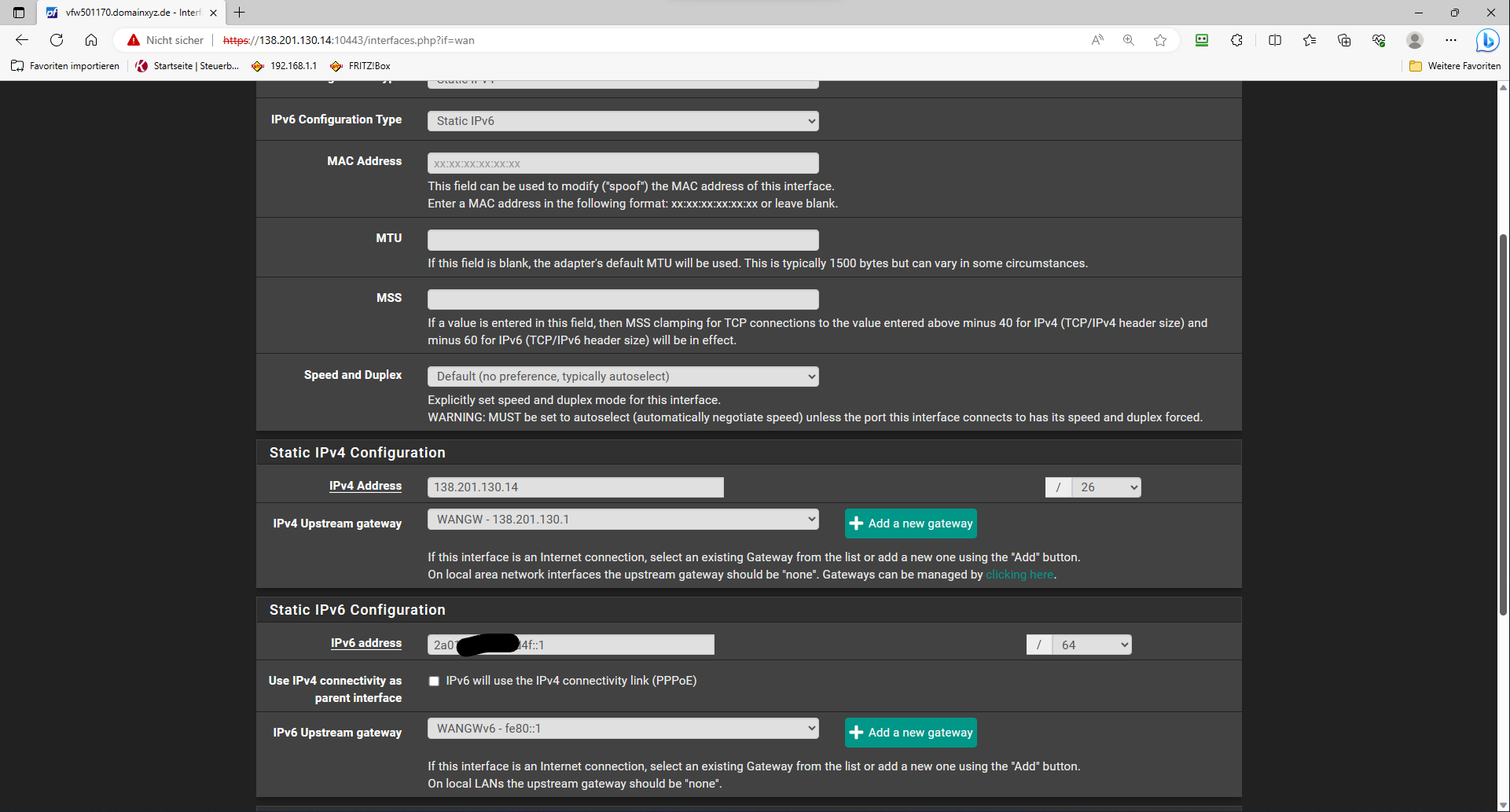

Von Hetzner bekomme ich leider nur ein /64 (2a01:XXXX:XXXX:2d4f::/64), davon habe ich momentan die ::1/64 auf das WAN als feste IPv6 gebunden mit WAN Gateway fe80::1.

EDIT: ich bekomme auch kein zweites /64, da sich der Anbieter schon bei IPv6 überhaupt total quergelegt hat - das bräuchte ja heutzutage keiner...

Wunsch wäre jetzt, dass die beiden Windows-Server am LAN eine IPv6 aus diesem Bereich bekommen (oder zu mindestens ipv6.google.com öffnen können). Leider kann ich im LAN aber nicht das gleiche Präfix eintragen, da mir die pfsense das nicht zulässt?

Liebe Grüße,

Lars

Moin Lars,

dann bleibt wahrscheinlich nichts anderes übrig als das LAN mit einem Lokalen IPv6 Prefix hochzuziehen. Also mit einem Prefix aus dem fdXY:: Bereich, bei welchem empfohlen wird, das zu randomisieren. Also die ersten 64bit der Adresse zufällig mit fd-Prefix zu wählen. Man könnte aber auch ein Auge zudrücken und bspw. bei einem 2a00::xy bspw. das passende fd00::xy intern zu nutzen, damit die Adressen einfacher greifbar werden. Dann müsste es IMHO relativ einfach machbar sein, ein NPt zu definieren mit dem Hetzner IP6/64 auf dem WAN und dem zugehörigen ULA aus dem FD-Bereich.

Also bspw.:

Vom Provider: 2a00:3210:abcd:1242::/64

ULA: fd00:3210:abcd:1242::/64

Und dann das FD-Netz intern eben ganz normal wie ein statisches Netz ausrollen. Entweder mit SLAAC oder wenn Erreichbarkeit von extern via V6 passieren soll, dann statisch eine Dienst-IP6 vergeben (und ggf. die zusätzlichen privacy extensions per SLAAC/DHCP6 erlauben). Diese sollten dann wenn NPt sauber konfiguriert wurde sauber nach draußen gehen.

@Blumagine said in IPv6 Konfiguration:

Wunsch wäre jetzt, dass die beiden Windows-Server am LAN eine IPv6 aus diesem Bereich bekommen (oder zu mindestens ipv6.google.com öffnen können). Leider kann ich im LAN aber nicht das gleiche Präfix eintragen, da mir die pfsense das nicht zulässt?

Natürlich lässt sie das nicht zu, man darf auf zwei unterschiedlichen Interfaces auch nicht die gleiche IP-Range nutzen, da ansonsten ja keiner weiß WO das Paket hin soll. Darum muss man mit zwei verschiedenen Netzen arbeiten.

Man könnte jetzt zwar damit kommen, dass man auch mit einer "transparenten Bridge" arbeiten könnte, aber das ist in den meisten Fällen gerade wenn man mit Netzwerk nicht ganz firm ist eher überkomplex und fehleranfällig.

Cheers